Eine Spam wie ein Überraschungsei. Man weiß nicht, was drin ist. Nur, dass sie von kriminellen Spammern kommt… 🥚

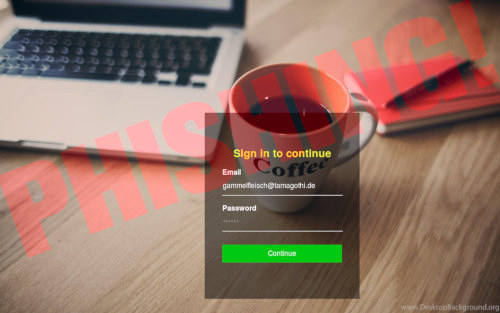

Und wer drauf klickt…

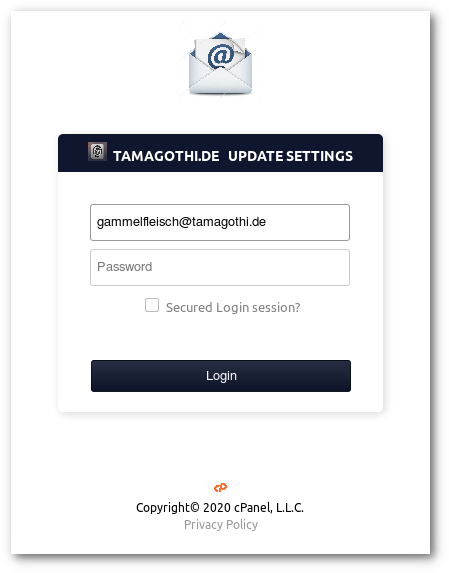

$ location-cascade https://6dcsrtytgfddervvgfcdxwfcds.page.link/atnzfmbngf 1 https://gtly.to/fqbuFZo4d 2 https://babnito.club/dragon.php 3 https://totsclicks.com/0/0/0/6ec07611eff6ef0a07ad1882abb2d298/rob10/de/ $ lynx -source https://totsclicks.com/0/0/0/6ec07611eff6ef0a07ad1882abb2d298/rob10/de/ <script type="text/javascript">window.location.href="https://heartslabs.com/index2.php?id=103&s1=350629&s2=478342939&s3=1735&p=de7bit3a"</script> $ _

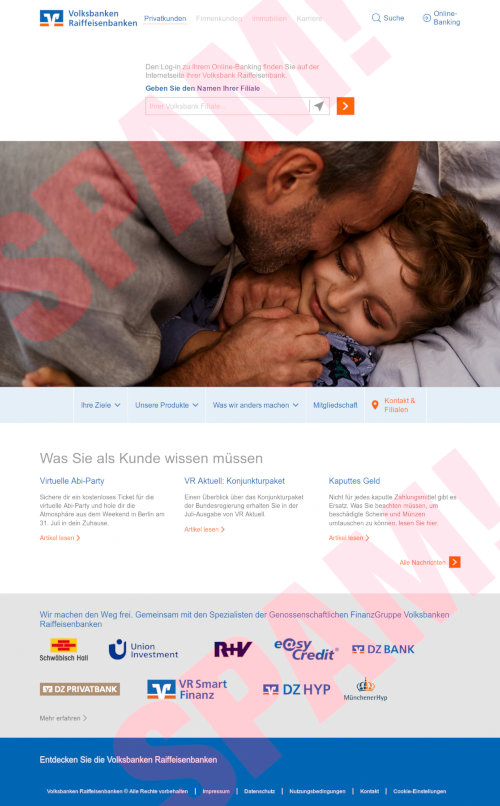

…landet nach drei HTTP-Weiterleitungen und einer Javascript-Weiterleitung – Werber und Spammer setzen niemals direkte Links – in der Domain heartslabs (punkt) com, wo der folgende Schwindel präsentiert wird:

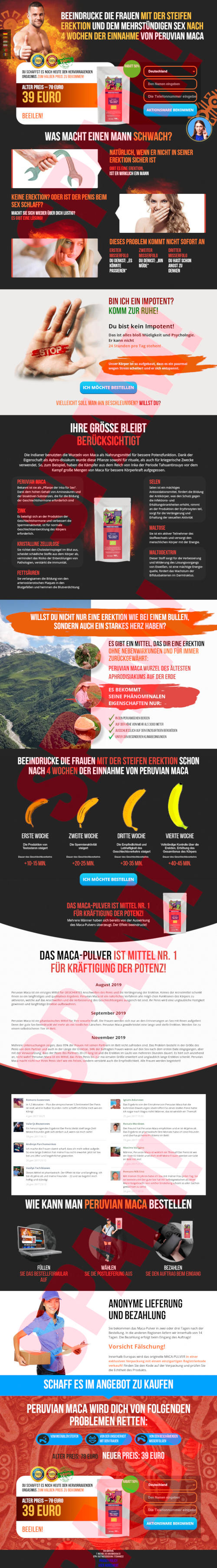

Natürlich ist das nicht die Bildzeitung. Das sieht man ja schon daran, dass die Domain nicht bild (punkt) de ist. Es ist Blendwerk, das wie die Bildzeitung aussehen soll. 🤥

Ich wills mal so sagen: Ich bin viele Jahre viel durch Deutschland gefahren. Und in jeder größeren Stadt, in der ich war, habe ich den gleichen Versuch gemacht: In einem Kiosk an einer Haltestelle des öffentlichen Nahverkehrs „Ein Lügenblatt bitte“ kaufen. Egal, wo ich war, ich habe immer eine Bildzeitung bekommen. Sogar in München, wo die Konkurrenz durch die Revolverblätter „tz“ und „Abendzeitung“ wirklich hart ist, war jedem Menschen klar, dass das Lügenblatt die Bildzeitung ist und nichts anderes. Was das über den Ruf der Bildzeitung sagt, sollte jeder selbst durch kurzes Nachdenken herausbekommen. 🤔

Dieser spammende Affiliate-Lumpenkaufmann hat also eine nicht funktionierende Bitcoin-Reichwerdmethode im Angebot und will seine Affiliate-Groschen dafür kriegen, dass er irgendwelchen halbseidenen Bitcoin-Dienstleistern neue Kunden zutreibt. Wenn die Reichwerdmethode funktionieren würde, dann würde er ja nicht spammen, sondern sich einfach jeden Tag klimperflutsch 7 Kiloeuro aus der Steckdose ziehen. Von rd. 200.000 Euro im Monat kann man ja doch ganz gut leben. Um diese Methode an seine naiven Opfer zu bringen, verschanzt er sich also hinter der nachgemachten Fassade der Bildzeitung – weil er aus für mich nicht nachvollziehbaren Gründen zur Auffassung gekommen ist, dass ein niederträchtiges Lügenblatt immer noch einen besseren Ruf hat als ein schäbiger, gewissenloser Reichwerd-Spammer. 😂

Zu dieser Einsicht und dieser Selbsteinschätzung des Spammers meinen herzlichen Glückwunsch! Ich habe da nichts hinzuzufügen. 👍