Abt.: Die Nuller Jahre möchten ihre schlechten Phishingspams zurückhaben

Oh, schön. Mit Punkt am Ende des Betreffs. Das habe ich lange nicht mehr gesehen. Menschen setzen da beinahe nie einen Punkt (andere Satzzeichen schon), aber Spammer, die ihr Skript nicht richtig verstehen, setzen da öfter mal einen Punkt. Nicht, weil sie das so wollen, sondern, weil sie ihr Skript nicht verstehen. Und auch den Rest habe ich lange nicht mehr gesehen, denn es ist ein altmodisches, unpersönlich vorgetragenes Phishing.

Von: Advanzia Bank <thevenue@oliverock.co.za>

An: undisclosed-recipients:;

Diese Spam geht an ganz viele Empfänger gleichzeitig. Sie ist so „persönlich“ wie ein Werbeprospekt, der in den Briefkasten geworfen wird.

Ich habe kein Konto bei dieser Bank, und diese Bank hat keine Mailadresse von mir. Dieser Müll kommt bei allen Menschen an. Es ist Spam. Schrotmunition. Wird schon bei einigen treffen, wo es passt. Spam kostet den Spammer ja nichts.

Gentile cliente

Genau mein Name!

Sehr geehrter Kunde,

Ah, im zweiten Versuch klappt es gleich viel besser mit meinem Namen. 😁️

Es tut uns leid, Ihnen mitteilen zu müssen, dass Ihr Konto aus Sicherheitsgründen vorübergehend gesperrt wurde. Wir müssen Ihre Telefonnummer und Ihre E-Mail- Adresse in unserem Service bestätigen.

Eine richtige Bank wüsste nicht nur den Namen ihres Kunden und spräche ihn persönlich an, sondern sie würde auch die Kontonummer angeben, wenn ein Konto des Kunden betroffen ist. Erstaunlich viele Menschen unterhalten mehrere Konten, zum Beispiel, um ihren persönlichen Geldkram sauber vom Geldkram aus selbstständiger Tätigkeit zu trennen. Diese Leute vom Finanzamt können immer ganz schön garstig werden, wenn da etwas nicht so durchschaubar ist.

Aber diese Spezialbank aus dem Spameingang weiß ja nicht einmal, wie ihr angeblicher Kunde heißt.

Um Ihre Telefonnummer und Ihre E-Mail zu bestätigen, klicken Sie auf den folgenden Link:

Aktualisieren

Wer da klickt, lasse alle Hoffnung fahren! Der Link führt in eine Domain, die in Serbien gehostet wird, und der dort laufende Webserver…

$ host zaduzbinajankovicandjelkovic.rs

zaduzbinajankovicandjelkovic.rs has address 185.119.89.170

zaduzbinajankovicandjelkovic.rs mail is handled by 10 mf.unlimited.rs.

$ country 185.119.89.170

185.119.89.170 is from Serbia (RS)

$ surbl zaduzbinajankovicandjelkovic.rs

zaduzbinajankovicandjelkovic.rs okay

$ mime-header http://zaduzbinajankovicandjelkovic.rs/sarl/

HTTP/1.0 302 Found

Connection: close

x-powered-by: PHP/8.0.30

set-cookie: PHPSESSID=8th4gi0tjr1t2b734c7enm9f0i; path=/

expires: Thu, 19 Nov 1981 08:52:00 GMT

cache-control: no-cache, no-store, must-revalidate, max-age=0

pragma: no-cache

content-type: text/html; charset=UTF-8

location: https://google.com

content-length: 0

date: Tue, 17 Sep 2024 08:20:32 GMT

server: LiteSpeed

$ _

…schaut auch nach, ob ein „richtiger Webbrowser“ etwas von ihm haben möchte, oder ob es sich um kleine, schnell hingefummelte Skriptchen handelt, mit denen jemand wie ich ankommt, bevor er die Websites von Kriminellen auf seinen Browser und seinen persönlich genutzten Computer loslässt. Wer analyisieren will, ist diesen Phishern zu neugierig und wird einfach zu Google weitergeleitet. Interessanterweise wird ein Internet Explorer 10 – diesen gebe ich in meinem lange nicht mehr angefassten Skript mime-header als anfragenden Browser an – inzwischen sogar von Kriminellen als veraltet und verdächtig angesehen. Nun gut, dann muss ich das wohl mal wieder anpassen, dann kommt halt demnächst ein Chrome vorbei, der traurige Quasistandard im heutigen Web, weil es nichts anderes mehr zu geben scheint… da helfen auch die vielen lustigen Browsernamen nicht, hinter denen sich immer ein Chrome mit anderer Benutzerschnittstelle verbirgt. 😉️

Natürlich hat niemand solche Tricksereien am Webserver nötig, wenn er keine bösen Absichten hat. Insbesondere hat eine Bank solche Tricksereien nicht nötig. Wenn sie es dennoch macht – warum sollte sie? – würde ich dringend empfehlen, sich eine andere Bank zu suchen, weil das einfach verdächtig aussieht.

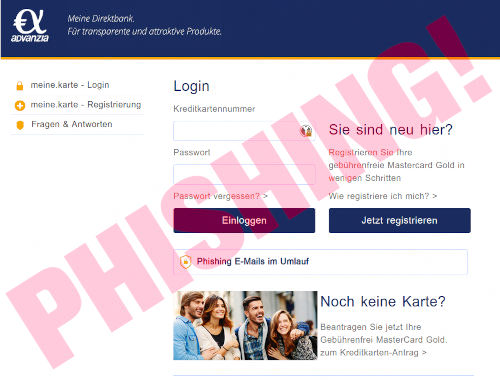

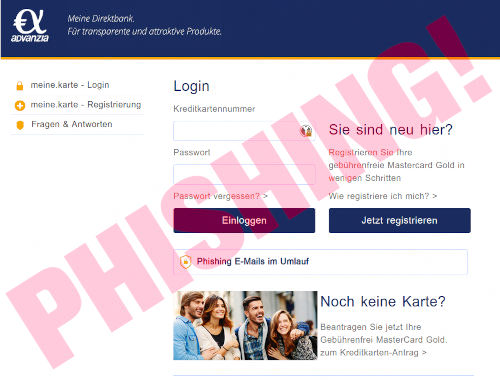

Ich habe es mal in einer virtuellen Maschine ausprobiert: Wenn man mit einem „richtigen Browser“, in diesem Fall mit einem Chromium, vorbeischaut, gibt es keine Weiterleitung zu Google, sondern diese reizende Phishingseite:

So so, „Phishing E-Mails im Umlauf“. Auf einer klaren Phishingseite. Mit Deppen Leer Zeichen. Fühlt euch gewarnt und sicher! 😸️

Natürlich gehen alle Daten, die man hier angibt, nicht an die Bank, sondern an eine Betrügerbande. Das Konto wird leergeräumt, mit der Kreditkarte werden betrügerische Geschäfte gemacht, eventuell wird das Konto noch zur Verschleierung von kriminellen Geldflüssen genutzt. Wer darauf reinfällt, ist schlagartig pleite, wird zum Ziel von Ermittlungen und darf in den nächsten zwei Jahren immer wieder Polizeibeamten, Untersuchungsrichtern und Inkassobüros seine Geschichte erzählen. Als ob der finanzielle Verlust nicht schlimm genug wäre! ☹️

Zum Glück für uns alle gibt es ein einfaches und wirksames Mittel gegen Phishing, einer der häufigsten Betrugsformen im gegenwärtigen Internet: Niemals in eine E-Mail klicken! Wenn man nicht in eine Mail klickt, haben Kriminelle keine so einfache Möglichkeit, einem einen giftigen Link unterzuschieben. Stattdessen für häufig besuchte Websites Lesezeichen im Browser anlegen und diese Websites nur noch über diese Lesezeichen aufrufen. Wenn so eine Spam ankommt, und man ist sich nicht sicher, ob die nicht vielleicht doch echt sein könnte – Phishing gibt es auch mit persönlicher Ansprache und manchmal sogar mit Angabe der Kontonummer, nicht jeder ist angesichts des aktuellen Industriestandards des Datenschutzes so datensparsam wie ich – dann klickt man nicht in die Spam, sondern wechselt einfach zum Browser, ruft die Website über das Lesezeichen im Browser auf und meldet sich dort ganz normal an. Wenn sich dabei zeigt, dass das in der Spam behauptete Problem, etwa eine Kontosperrung, gar nicht existiert, hat man einen dieser gefürchteten „Cyberangriffe“ abgewehrt und kann die Spam löschen. So einfach geht das. Macht das! 🛡️

Das bisschen Vorsicht spart schnell einen fünfstelligen Geldbetrag, mit dem vermutlich jeder Mensch etwas besseres anzufangen weiß, als Kriminellen ihren verfeinerten Lebensstil zu finanzieren. Einmal ganz davon abgesehen, dass sich niemand seine begrenzte Lebenszeit mit dem ganzen Ärger versauen will, wenn seine Identität missbraucht wird.

Für weitere Informationen kontaktieren Sie uns immer unter folgenden Nummern: Kontakt Technische Beratung zum Online-Service meine.karte 49 (0)345 – 21973■■■ (Aus allen Netzen) Mo.-Sa., 8-19 Uhr Fragen zur gebührenfreien Mastercard Gold 0800 880 1■■■ (gebührenfrei aus dem deutschen Festnetz) 24 Stunden erreichbar 49 (0)345-21973■■■ (Aus dem Ausland oder Mobilfunk) 24 Stunden erreichbar

Ich habe die Nummern mal unbenutzbar gemacht.

Viele Grüße

dein KONTO-Service-Team

Hier spammt das Serviceteam noch selbst!

Diese E-Mail wurde von einer Adresse versendet, die ausschließlich für Benachrichtigungen genutzt wird und keine E-Mails empfangen kann.

Diese Mail ist eine Spam.

Bitte nutze die im Footer genannten.

konto (GmbH & Co KG), Werner-Str. 1-7, 22179 Hamburg AG Hamburg, HRA 62024, Persönlich haftend:

Verwaltungsgesellschaft advanziambH, Hamburg, AG Hamburg, HRB 13762 vertreten durch: Alexander Birken (Vorsitzender)

Oh, ich sehe schon wieder den Standardeffekt aus solcher Spam, der inzwischen selten geworden ist. Der eigentliche Text war fertig, der Spammer freute sich, dass er seine fünf Arbeitsminuten absolviert hatte und musste da nur noch den Standardkram drunterschreiben, damit die Spam auch „echt“ aussieht. Halt so etwas wie ein Mailimpressum, wie es in geschäftlicher Mail in der Bundesrepublik Deutschland angegeben werden muss. Die Aufmerksamkeit des Spammers war aber längst schon wieder im Puff, der Mund nuckelte schon gierig an der leckeren Wodkaflasche, und dann schlichen sich zum Ende der Spam viele kleine Fehlerchen ein. Zum Beispiel die Konto (GmbH & Co. KG). Weil der Spammer sich sagt: „Das liest doch eh keiner, da brauche ich mich nicht anzustrengen. Da klappe ich irgendeinen Rotz rein. Meine Opfer schauen da ganz bestimmt nicht hin, die interessieren sich ja nicht einmal dafür, wo mein Link hinführt“.

Oh, ich sehe schon wieder den Standardeffekt aus solcher Spam, der inzwischen selten geworden ist. Der eigentliche Text war fertig, der Spammer freute sich, dass er seine fünf Arbeitsminuten absolviert hatte und musste da nur noch den Standardkram drunterschreiben, damit die Spam auch „echt“ aussieht. Halt so etwas wie ein Mailimpressum, wie es in geschäftlicher Mail in der Bundesrepublik Deutschland angegeben werden muss. Die Aufmerksamkeit des Spammers war aber längst schon wieder im Puff, der Mund nuckelte schon gierig an der leckeren Wodkaflasche, und dann schlichen sich zum Ende der Spam viele kleine Fehlerchen ein. Zum Beispiel die Konto (GmbH & Co. KG). Weil der Spammer sich sagt: „Das liest doch eh keiner, da brauche ich mich nicht anzustrengen. Da klappe ich irgendeinen Rotz rein. Meine Opfer schauen da ganz bestimmt nicht hin, die interessieren sich ja nicht einmal dafür, wo mein Link hinführt“.

Aber immerhin bemerkt man so, dass der Text nicht aus einem angelernten neuronalen Netzwerk stammt.

Entf! 🗑️

Ein bisschen einfache Sicherheit lohnt sich übrigens. Phishing gehört auch im Jahr 2024 immer noch zu den häufigsten Trickbetrugsformen im Internet. Wenn man für jedes Benutzerkonto bei irgendwelchen Unternehmen, bei denen es um Geld geht – also Banken, Zahlungsdienstleister, Auktionsplattformen, Handelsplattformen etc. – eine eigene Mailadresse für die Registrierung und den Mailverkehr benutzt, kann man ein Phishing sofort, sehr einfach und zweifelsfrei erkennen. Selbst, wenn man einmal aus anderen Gründen unter persönlichem Stress stehen sollte oder eine gesenkte Aufmerksamkeit hat. Und wenn man plötzlich ganz allgemeine Spam oder klares Phishing auf dieser eigens eingerichteten Adresse hat, weiß man genau, dass da

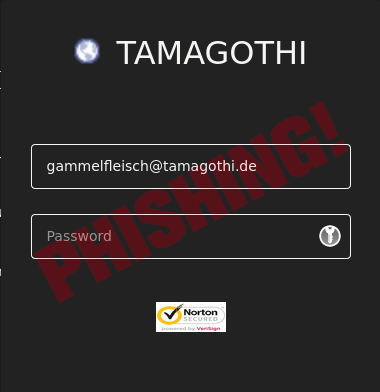

Ein bisschen einfache Sicherheit lohnt sich übrigens. Phishing gehört auch im Jahr 2024 immer noch zu den häufigsten Trickbetrugsformen im Internet. Wenn man für jedes Benutzerkonto bei irgendwelchen Unternehmen, bei denen es um Geld geht – also Banken, Zahlungsdienstleister, Auktionsplattformen, Handelsplattformen etc. – eine eigene Mailadresse für die Registrierung und den Mailverkehr benutzt, kann man ein Phishing sofort, sehr einfach und zweifelsfrei erkennen. Selbst, wenn man einmal aus anderen Gründen unter persönlichem Stress stehen sollte oder eine gesenkte Aufmerksamkeit hat. Und wenn man plötzlich ganz allgemeine Spam oder klares Phishing auf dieser eigens eingerichteten Adresse hat, weiß man genau, dass da  …die schon wegen Spam und Trickbetrugs auf allen Blacklists steht. Dort gibt es – die meisten modernen Webbrowser müssten eigentlich vorher sehr deutlich warnen, aber wer sich auf diese „gefühlte Sicherheit“ verlässt, ist verlassen, weil die Blacklists oft etwas Zeit benötigen und man gedrängt wird, schnell zu machen – ein „liebevoll“ nachgemachtes Login von „PayPal“, aber die dort eingegebenen Zugangsdaten gehen natürlich nicht zu PayPal, sondern zu einer Betrügerbande, die erst das Konto leerräumen und es anschließend für allerlei betrügerische Geschäfte benutzen wird. Dabei entsteht schnell ein fünfstelliger Schaden.

…die schon wegen Spam und Trickbetrugs auf allen Blacklists steht. Dort gibt es – die meisten modernen Webbrowser müssten eigentlich vorher sehr deutlich warnen, aber wer sich auf diese „gefühlte Sicherheit“ verlässt, ist verlassen, weil die Blacklists oft etwas Zeit benötigen und man gedrängt wird, schnell zu machen – ein „liebevoll“ nachgemachtes Login von „PayPal“, aber die dort eingegebenen Zugangsdaten gehen natürlich nicht zu PayPal, sondern zu einer Betrügerbande, die erst das Konto leerräumen und es anschließend für allerlei betrügerische Geschäfte benutzen wird. Dabei entsteht schnell ein fünfstelliger Schaden.

Oh, ich sehe schon wieder den Standardeffekt aus solcher Spam, der inzwischen selten geworden ist. Der eigentliche Text war fertig, der Spammer freute sich, dass er seine fünf Arbeitsminuten absolviert hatte und musste da nur noch den Standardkram drunterschreiben, damit die Spam auch „echt“ aussieht. Halt so etwas wie ein Mailimpressum, wie es in geschäftlicher Mail in der Bundesrepublik Deutschland angegeben werden muss. Die Aufmerksamkeit des Spammers war aber längst schon wieder im Puff, der Mund nuckelte schon gierig an der leckeren Wodkaflasche, und dann schlichen sich zum Ende der Spam viele kleine Fehlerchen ein. Zum Beispiel die Konto (GmbH & Co. KG). Weil der Spammer sich sagt: „Das liest doch eh keiner, da brauche ich mich nicht anzustrengen. Da klappe ich irgendeinen Rotz rein. Meine Opfer schauen da ganz bestimmt nicht hin, die interessieren sich ja nicht einmal dafür, wo mein Link hinführt“.

Oh, ich sehe schon wieder den Standardeffekt aus solcher Spam, der inzwischen selten geworden ist. Der eigentliche Text war fertig, der Spammer freute sich, dass er seine fünf Arbeitsminuten absolviert hatte und musste da nur noch den Standardkram drunterschreiben, damit die Spam auch „echt“ aussieht. Halt so etwas wie ein Mailimpressum, wie es in geschäftlicher Mail in der Bundesrepublik Deutschland angegeben werden muss. Die Aufmerksamkeit des Spammers war aber längst schon wieder im Puff, der Mund nuckelte schon gierig an der leckeren Wodkaflasche, und dann schlichen sich zum Ende der Spam viele kleine Fehlerchen ein. Zum Beispiel die Konto (GmbH & Co. KG). Weil der Spammer sich sagt: „Das liest doch eh keiner, da brauche ich mich nicht anzustrengen. Da klappe ich irgendeinen Rotz rein. Meine Opfer schauen da ganz bestimmt nicht hin, die interessieren sich ja nicht einmal dafür, wo mein Link hinführt“. Ich bin da natürlich völlig anderer Auffassung. Ein optischer Sicherheitshinweis, der von einem Angreifer nach Belieben ausgeblendet oder hinreichend gut simuliert werden kann, ohne dass ein naiver Anwender das auf dem ersten Blick erkennen könnte, hat für die Sicherheit nicht nur überhaupt keinen Wert, sondern macht sogar die damit versprochene Sicherheit völlig zunichte und verkehrt sie in ihr Gegenteil. „Aber natürlich, Cheffe! Ich habe auf den Link geklickt, die Datei geöffnet und den Zugangscode eingegeben. Das wollten sie doch so. Die Mail war doch von ihnen signiert.“ ist alles andere als ein undenkbares Szenario und kann einen fürchterlichen Schaden verursachen. Hinterher, wenn ein ganzes Unternehmensnetzwerk von Kriminellen übernommen wurde, heißt es in den Medien in der üblichen Albernheit der journalistischen Berichterstattung „Cyber Cyber“ und es gibt Symbolbilder von Maskierten im dunklen Zimmer, die wie die Hypnotisierten auf Matrix-Bildschirmschoner gucken, aber Microsoft ist mehr als nur ein bisschen dafür mitverantwortlich, was natürlich niemals so klar benannt wird.

Ich bin da natürlich völlig anderer Auffassung. Ein optischer Sicherheitshinweis, der von einem Angreifer nach Belieben ausgeblendet oder hinreichend gut simuliert werden kann, ohne dass ein naiver Anwender das auf dem ersten Blick erkennen könnte, hat für die Sicherheit nicht nur überhaupt keinen Wert, sondern macht sogar die damit versprochene Sicherheit völlig zunichte und verkehrt sie in ihr Gegenteil. „Aber natürlich, Cheffe! Ich habe auf den Link geklickt, die Datei geöffnet und den Zugangscode eingegeben. Das wollten sie doch so. Die Mail war doch von ihnen signiert.“ ist alles andere als ein undenkbares Szenario und kann einen fürchterlichen Schaden verursachen. Hinterher, wenn ein ganzes Unternehmensnetzwerk von Kriminellen übernommen wurde, heißt es in den Medien in der üblichen Albernheit der journalistischen Berichterstattung „Cyber Cyber“ und es gibt Symbolbilder von Maskierten im dunklen Zimmer, die wie die Hypnotisierten auf Matrix-Bildschirmschoner gucken, aber Microsoft ist mehr als nur ein bisschen dafür mitverantwortlich, was natürlich niemals so klar benannt wird.

Man wendet die angedrohte Nichtzugänglichkeit seines Mailpostfaches also nicht ab, indem man auf so eine Spam reagiert, sondern man verursacht sie. Denn während eine Bande von gewerbsmäßigen Betrügern schnell, gut eingespielt und konzentriert (sie haben nicht so viel Zeit dazu) bei einer Website nach der anderen die entsprechenden Mechanismen für „Ich habe mein Passwort vergessen“ auslöst und einen Großteil des digitalen Lebens eines anderen Menschen übernimmt, ist das Postfach schon längst gepwnt und für seinen eigentlichen Nutzer völlig unzugänglich. Wenn die Betrüger so an einen Account bei Amazon oder eBay kommen, wird ebenfalls sehr schnell (sie haben nicht so viel Zeit dazu, aber das sagte ich ja schon) ein bis zu sechsstelliger Schaden durch betrügerische Geschäfte im Namen eines anderen Menschen angerichtet. Und bei diesem anderen Menschen, beim Phishingopfer, schaut dann ein paar Tage später die Kriminalpolizei vorbei. Mit Hausdurchsuchungsbefehl. Wegen Verdachts auf gewerbsmäßigen Betrug. Und danach hat man ganz viel und sehr nachhaltigen Ärger.

Man wendet die angedrohte Nichtzugänglichkeit seines Mailpostfaches also nicht ab, indem man auf so eine Spam reagiert, sondern man verursacht sie. Denn während eine Bande von gewerbsmäßigen Betrügern schnell, gut eingespielt und konzentriert (sie haben nicht so viel Zeit dazu) bei einer Website nach der anderen die entsprechenden Mechanismen für „Ich habe mein Passwort vergessen“ auslöst und einen Großteil des digitalen Lebens eines anderen Menschen übernimmt, ist das Postfach schon längst gepwnt und für seinen eigentlichen Nutzer völlig unzugänglich. Wenn die Betrüger so an einen Account bei Amazon oder eBay kommen, wird ebenfalls sehr schnell (sie haben nicht so viel Zeit dazu, aber das sagte ich ja schon) ein bis zu sechsstelliger Schaden durch betrügerische Geschäfte im Namen eines anderen Menschen angerichtet. Und bei diesem anderen Menschen, beim Phishingopfer, schaut dann ein paar Tage später die Kriminalpolizei vorbei. Mit Hausdurchsuchungsbefehl. Wegen Verdachts auf gewerbsmäßigen Betrug. Und danach hat man ganz viel und sehr nachhaltigen Ärger. Es gibt zum Glück für uns alle ein einfaches und sehr wirksames Mittel gegen Phishing, was immer noch eine der häufigsten Betrugsformen im Internet ist: Niemals in eine E-Mail klicken! Wenn man nicht in eine E-Mail klickt, kann einem kein Verbrecher so leicht einen giftigen Link unterschieben. Stattdessen Lesezeichen im Webbrowser anlegen und Websites, bei denen man einen Account hat, nur über diese Lesezeichen aufrufen. Wer sich zum Beispiel nicht selbst um den Betrieb eines Mailservers kümmert, sondern einen Account bei einem Dienstleister hat und so eine Mail bekommt: Einfach die Website des Dienstleisters über das Lesezeichnen aufrufen und sich dort ganz normal anmelden. Wenn es dabei keinen Hinweis auf ein derartiges Problem gibt, hat man einen dieser gefürchteten Cyberangriffe abgewehrt und sich möglicherweise viele zehntausend Euro und jahrelangen Ärger gespart. So einfach geht das! Macht das! 🛡️

Es gibt zum Glück für uns alle ein einfaches und sehr wirksames Mittel gegen Phishing, was immer noch eine der häufigsten Betrugsformen im Internet ist: Niemals in eine E-Mail klicken! Wenn man nicht in eine E-Mail klickt, kann einem kein Verbrecher so leicht einen giftigen Link unterschieben. Stattdessen Lesezeichen im Webbrowser anlegen und Websites, bei denen man einen Account hat, nur über diese Lesezeichen aufrufen. Wer sich zum Beispiel nicht selbst um den Betrieb eines Mailservers kümmert, sondern einen Account bei einem Dienstleister hat und so eine Mail bekommt: Einfach die Website des Dienstleisters über das Lesezeichnen aufrufen und sich dort ganz normal anmelden. Wenn es dabei keinen Hinweis auf ein derartiges Problem gibt, hat man einen dieser gefürchteten Cyberangriffe abgewehrt und sich möglicherweise viele zehntausend Euro und jahrelangen Ärger gespart. So einfach geht das! Macht das! 🛡️