Im Orignal stand eine andere Mailadresse, die auch als Empfängeradresse eingetragen war. Die Behauptung in der Spam stmmt nicht. Es handelt sich um Phishing. 🎣️

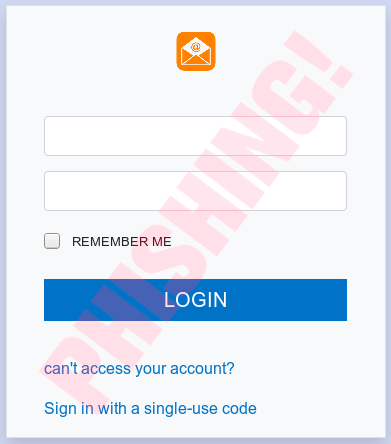

Wenn man in die Mail klickt und auf der sich öffnenden Website sein Mailpasswort eingibt, hat man dieses Passwort an Kriminelle gegeben. Macht das nicht. Es macht sehr viel Ärger und kann sehr teuer werden.

Von: tamagothi.de <info@lomesqqz.ooguy.com>

$ host lomesqqz.ooguy.com | sed 1q lomesqqz.ooguy.com has address 98.142.240.228 $ host tamagothi.de | sed 1q tamagothi.de has address 92.205.191.235 $ _

Eigentlich sieht man ja auch schon an den Hostnamen, dass das völlig verschiedene Rechner sind. Aber offenbar haben inzwischen viele Menschen „benutzerfreundliche“ Mailsoftware, die solche technischen Details wie die Mailadresse des Absenders einfach versteckt, wenn der auch einen Namen angibt, und dann funktioniert so ein Schwindel wie in diesem Beispiel leider auch. So genannte „Benutzerfreundlichkeit“ durch Verstecken technischer Details ist sehr häufig freundlich gegenüber Kriminellen, bringt aber überhaupt keinen Vorteil für den Benutzer.

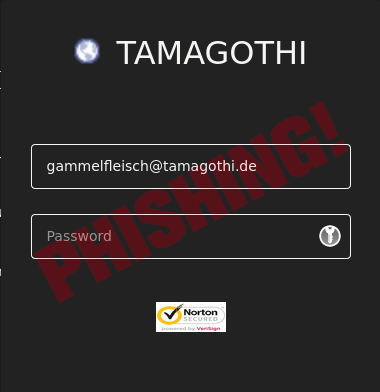

Ihr Mailbox „gammelfleisch@tamagothi.de“ Passwort läuft ab!

Aha, es läuft ab. 💡️

Das Passwort für Ihre Mailbox gammelfleisch@tamagothi.de ist abgelaufen.

Oder ist es schon abgelaufen? 🤔️

Ein neues Passwort wird vom System generiert.

Sie werden genau 3 Stunden nach dem Öffnen dieser E-Mail automatisch abgemeldet.

Und, mit welchem Passwort soll ich mich danach anmelden? Mein Passwort ist ja abgelaufen. Oder es läuft ab. Oder es riecht schon komisch. 🙀️

Es wird empfohlen, weiterhin Ihr aktuelles Passwort zu verwenden.

Dann lasst es doch gleich so! 😅️

Lesen diese Phisher ihre Texte eigentlich selbst? Ach, die können gar kein Deutsch… 🤡️

Um Ihr aktuelles Passwort weiterhin zu verwenden, verwenden Sie bitte die Schaltfläche unten.

Natürlich führt der Link nicht in die Domain tamagothi.de, sondern in eine deutlich fragwürdigere Domain, die…

$ surbl pub-869696bd13e3413389dfb4a3ed703a2c.r2.dev pub-869696bd13e3413389dfb4a3ed703a2c.r2.dev okay $ _

…leider noch nicht auf jeder Blacklist steht. Aber das ist jetzt nur noch eine Frage der Zeit und wird sich vermutlich in wenigen Stunden ändern. Dort kann man dann…

…sein Mailpasswort an einer anderen Stelle als gegenüber dem Mailserver angeben, damit Verbrecher ein Mailkonto übernehmen können – woran oft viele weitere kriminell „nutzbare“ Dinge hängen, etwa Social-Media-Kanäle, Accounts bei Amazon, eBay und vergleichbaren Websites, betrügerisch ausbeutbare persönliche Kontakte.

Man wendet die angedrohte Nichtzugänglichkeit seines Mailpostfaches also nicht ab, indem man auf so eine Spam reagiert, sondern man verursacht sie. Denn während eine Bande von gewerbsmäßigen Betrügern schnell, gut eingespielt und konzentriert (sie haben nicht so viel Zeit dazu) bei einer Website nach der anderen die entsprechenden Mechanismen für „Ich habe mein Passwort vergessen“ auslöst und einen Großteil des digitalen Lebens eines anderen Menschen übernimmt, ist das Postfach schon längst gepwnt und für seinen eigentlichen Nutzer völlig unzugänglich. Wenn die Betrüger so an einen Account bei Amazon oder eBay kommen, wird ebenfalls sehr schnell (sie haben nicht so viel Zeit dazu, aber das sagte ich ja schon) ein bis zu sechsstelliger Schaden durch betrügerische Geschäfte im Namen eines anderen Menschen angerichtet. Und bei diesem anderen Menschen, beim Phishingopfer, schaut dann ein paar Tage später die Kriminalpolizei vorbei. Mit Hausdurchsuchungsbefehl. Wegen Verdachts auf gewerbsmäßigen Betrug. Und danach hat man ganz viel und sehr nachhaltigen Ärger.

Man wendet die angedrohte Nichtzugänglichkeit seines Mailpostfaches also nicht ab, indem man auf so eine Spam reagiert, sondern man verursacht sie. Denn während eine Bande von gewerbsmäßigen Betrügern schnell, gut eingespielt und konzentriert (sie haben nicht so viel Zeit dazu) bei einer Website nach der anderen die entsprechenden Mechanismen für „Ich habe mein Passwort vergessen“ auslöst und einen Großteil des digitalen Lebens eines anderen Menschen übernimmt, ist das Postfach schon längst gepwnt und für seinen eigentlichen Nutzer völlig unzugänglich. Wenn die Betrüger so an einen Account bei Amazon oder eBay kommen, wird ebenfalls sehr schnell (sie haben nicht so viel Zeit dazu, aber das sagte ich ja schon) ein bis zu sechsstelliger Schaden durch betrügerische Geschäfte im Namen eines anderen Menschen angerichtet. Und bei diesem anderen Menschen, beim Phishingopfer, schaut dann ein paar Tage später die Kriminalpolizei vorbei. Mit Hausdurchsuchungsbefehl. Wegen Verdachts auf gewerbsmäßigen Betrug. Und danach hat man ganz viel und sehr nachhaltigen Ärger.

Deshalb gibt man nicht auf irgendeiner Website ein Passwort für eine andere Website ein!

Es gibt zum Glück für uns alle ein einfaches und sehr wirksames Mittel gegen Phishing, was immer noch eine der häufigsten Betrugsformen im Internet ist: Niemals in eine E-Mail klicken! Wenn man nicht in eine E-Mail klickt, kann einem kein Verbrecher so leicht einen giftigen Link unterschieben. Stattdessen Lesezeichen im Webbrowser anlegen und Websites, bei denen man einen Account hat, nur über diese Lesezeichen aufrufen. Wer sich zum Beispiel nicht selbst um den Betrieb eines Mailservers kümmert, sondern einen Account bei einem Dienstleister hat und so eine Mail bekommt: Einfach die Website des Dienstleisters über das Lesezeichnen aufrufen und sich dort ganz normal anmelden. Wenn es dabei keinen Hinweis auf ein derartiges Problem gibt, hat man einen dieser gefürchteten Cyberangriffe abgewehrt und sich möglicherweise viele zehntausend Euro und jahrelangen Ärger gespart. So einfach geht das! Macht das! 🛡️

Es gibt zum Glück für uns alle ein einfaches und sehr wirksames Mittel gegen Phishing, was immer noch eine der häufigsten Betrugsformen im Internet ist: Niemals in eine E-Mail klicken! Wenn man nicht in eine E-Mail klickt, kann einem kein Verbrecher so leicht einen giftigen Link unterschieben. Stattdessen Lesezeichen im Webbrowser anlegen und Websites, bei denen man einen Account hat, nur über diese Lesezeichen aufrufen. Wer sich zum Beispiel nicht selbst um den Betrieb eines Mailservers kümmert, sondern einen Account bei einem Dienstleister hat und so eine Mail bekommt: Einfach die Website des Dienstleisters über das Lesezeichnen aufrufen und sich dort ganz normal anmelden. Wenn es dabei keinen Hinweis auf ein derartiges Problem gibt, hat man einen dieser gefürchteten Cyberangriffe abgewehrt und sich möglicherweise viele zehntausend Euro und jahrelangen Ärger gespart. So einfach geht das! Macht das! 🛡️

Schlangenöl hilft nicht. Meine „Kindersicherung“ für den Webbrowser kannte die Phishing-Website noch nicht. Wer sich darauf verlässt, fällt rein. 😐️

E-Mail wird von tamagothi.de generiert E-Mail-Server für gammelfleisch@tamagothi.de

Was bitte? 😵💫️

Entf! 🗑️

![Webmail Password Notification -- Your email account will expire today -- Use the TAB below keep current password -- [Keep Password] -- Online Team](http://spam.tamagothi.de/wp-content/uploads/2023/04/passwort-notification-450.png)