Was für eine wunderschöne Sonntagsmail! 😃️

Von: Herr Christian Lindner <yasirabdullahi148@gmail.com>

Antwort an: info.unicreditgroup.at@gmail.com

Oh, die Bundesregierung schreibt mir! Leider hat der werte Herr Finanzminister keinen eigenen Mailserver für sein Ministerium und erledigt deshalb seine Kommunikation über GMail, mit irgendeiner Abdullah-Adresse. In unverschlüsselter E-Mail, offen wie Postkarten, ohne digitale Signatur, versteht sich. Die werden doch nicht etwa das Ministerium gecybert haben?! Oder läuft da auch alles auf Microsoft Exchange, und die Server machen mal wieder den Tamagotchi und wollen einfach nur ein bisschen spielen, statt zu funktionieren? 😅️

Oh, die Bundesregierung schreibt mir! Leider hat der werte Herr Finanzminister keinen eigenen Mailserver für sein Ministerium und erledigt deshalb seine Kommunikation über GMail, mit irgendeiner Abdullah-Adresse. In unverschlüsselter E-Mail, offen wie Postkarten, ohne digitale Signatur, versteht sich. Die werden doch nicht etwa das Ministerium gecybert haben?! Oder läuft da auch alles auf Microsoft Exchange, und die Server machen mal wieder den Tamagotchi und wollen einfach nur ein bisschen spielen, statt zu funktionieren? 😅️

Aber aufgepasst: Man kann den Absender einer E-Mail beliebig fälschen, genau so, wie man auf einen Briefumschlag jeden beliebigen Absender schreiben kann, ohne dass das den Transport beeinträchtigt. Dass dieser Spammer es einmal mehr auf die minderintelligente Art macht, bedeutet leider nicht, dass es nicht auch mal bessere Fälschungen geben könnte. Mit einer gefälschten Absenderadresse der Bundesverwaltung zum Beispiel. 💣️

Von der Absenderadresse einer nicht digital signierten E-Mail sollte man sich deshalb niemals verblenden lassen. Auch nicht, wenn es die Mutter, der Freund, der Kollege, der Chef oder der Papst ist. Und eine digitale Signatur muss man auch erstmal prüfen. Aber danach ist mit sehr hoher Sicherheit klar, dass der Absender im Besitz des privaten Schlüssels des Absenders ist. 🔍️

Bundesrepublik Deutschland.

Bundesministerium der Justiz (Deutschland)

Büro Berlin: Mohrenstraße 37, 10117 Berlin

Datum: 14. Februar 2023.

Können diese Augen lügen? 🤥️

Aber seit wann ist der Herr Christian Lindner aus der Absenderadresse denn Justizminister? Habe ich irgendwas nicht mitbekommen? 😁️

Wenn man so einen simulierten Briefkopf in einer E-Mail sieht, kann man ungesehen löschen. Es ist eine Spam. Ganz sicher. Warum?

- Die Angabe des Datums steht bereits im Mailheader, eine Anschrift wird in gewerblicher E-Mail nahezu immer als E-Mail-Impressum unter die Mail geschrieben. Nicht, weil diese Angabe besonders sinnvoll wäre (siehe weiter unten), sondern weil sie aus rechtlichen Gründen gemacht werden muss. Und zwar in einer Weise, die beim Ausdrucken einer E-Mail mit ausgedruckt würde. Ja, das ist gaga. Ich weiß. An „gaga“ gewöhnt man sich leider schnell in der Bundesrepublik Deutschland.

- Statt vor dem eigentlichen Inhalt sinnlose Angaben zu machen, ist es sinnvoller und üblicher, eine vCard an die E-Mail zu hängen, die vom Empfänger direkt mit einem Klick ins Adressbuch des Mailprogramms oder eine andere Software übernommen werden kann. Unter zivilisierten Menschen macht man das auch so, vor allem in gewerblicher E-Mail ab mittelgroßen Unternehmen. Niemand hat Lust, solche Informationen mehrschrittig von Hand in eine andere Software zu kopieren, wenn es ein gebräuchliches Datenaustauschformat dafür gibt, das zudem zusätzliche Angaben ermöglicht, die in der folgenden Kommunikation nützlich sein könnten. Eine Bundesbehörde ohne Faxnummer? Das ist unvorstellbar in einem EDV-Entwicklungsland wie der Bundesrepublik Deutschland.

- Der Briefkopf, der bei Sackpost-Briefen eine wichtige Funktion hat (und sehr häufig auch im Stile einer corporate identity mehr oder minder ansprechend gestaltet wird), ist in einer E-Mail völlig unnütz. Er dient nur dazu, Menschen zu beeindrucken. So etwas kennzeichnet den Absender entweder als Blender, digitalen Analphabeten, Dummkopf oder Spammer. Und solche E-Mail kann man im Regelfall einfach löschen. Das gilt insbesondere, wenn der Eindruck von großen Unternehmungen (wie etwa Google, Amazon oder Siemens) oder einer Regierung erweckt werden soll. Der Versuch ist lächerlich.

So weit nur hierzu. Was hat mir die Bundesregierung denn mitzuteilen?

Ihre Zahlung von 200.000,00 € wird zur Überweisung an Sie genehmigt!

Aha, ich bekomme völlig grundlos 200 Kiloeuro. 💷️

Wir möchten Sie darüber informieren, dass die UniCredit Bank Austria Ihnen 200.000,00 € auszahlt, nachdem Sie sich mit Ihrer Bankverbindung an die Bank gewandt haben.

Wie es dazu gekommen ist? Nun, ich gebe einer Bank meine Kontonummer, und deshalb gibt die Bank mir Geld. Wir kennen das ja von Banken, dass sie einem einfach so Geld geben, wenn man ihnen die Kontonummer mitteilt. Und weil es sich um eine österreichische Bank handelt, ist dafür die gegenwärtige deutsche Regierung so zuständig, dass sie mir eine Mail schreibt. 😂️

Die freidrehende, bizarre Phantasie von Spammern ist immer wieder sehr erheiternd. Wie schon gesagt, eine schöne Sonntagsmail. ☀️

Es wird aber noch besser. Ich soll nicht nur…

Senden Sie die untenstehenden angeforderten Daten an Herr Christian Wölkart, um die 200.000,00 € direkt auf Ihr Konto gutschreiben zu lassen,

(1) Ihr Ausweisfoto.

(2) Ihre Adresse.

(3) Beruf.

(4) WhatsApp-Nummer.

(5) Ihre Bankverbindung.

…meine Bankverbindung mitteilen, sondern auch lauter Dinge, die für eine Überweisung völlig irrelevant wären. Aber nicht an die Bundesregierung, sondern ganz persönlich an den Vorstandsvorsitzenden…

Wenden Sie sich einfach an Herr Christian Wölkart, Vorstandsvorsitzender der Bank Austria, damit Ihre Zahlung in Höhe von 200.000,00 € Ihrem Konto gutgeschrieben wird.

…der Bank, die mir grundlos zweihundert Kiloeuro geben will. Schließlich bin ich UNENDLICH WICHTIG, da kümmert sich der Vorstandsvorsitzende selbst um die kleine Aufmerksamkeit für mich und überlässt das Arbeiten mal nicht den Angestellten. 😎️

Kontaktdaten der Bank:

E-Mail: (unicredt.bank@gmail.com)

WhatsApp-Nummer +43 670-3081-■■■.

Herr Christian Wölkart, Vorstandsvorsitzender der Bank Austria.

Unendlich wichtig für die Durchführung einer SEPA-Überweisung sind ein biometrisch auswertbares Foto von mir, mein Beruf und meine WanzApp-Nummer. Wir kennen das ja, dass man zu jeder Überweisung ein Foto des Empfängers beilegen muss. 📸️

So schade, dass ich das Geld jetzt nicht überwiesen bekommen kann, weil ich ja gar keine WanzApp-Nummer habe¹. Mit einer Mailadresse hätte ich ja dienen können. 🙃️

Denken Sie daran, dass Sie nach Zahlung der Ablösesumme eine Zahlung von 200.000,00 Euro erhalten können. Diese Gebühr wird Ihnen für die Überweisung von 200.000,00 Euro auf Ihr Konto berechnet!

Was bitte? Ich soll eine „Gebühr“ ungenannter Höhe vorher bezahlen, und das kann nicht mit den 200 Kiloeuro verrechnet werden? Ist denn die Buchführung der Bank damit überfordert? 😂️

Respektvoll,

Dr. Marco Buschmann.

Bundesminister der Justiz,

WhatsApp-+49 176 83811 ■■■.

E-Mail: info.offiziell2@gmail.com

Wie, es ist doch nicht der Finanzminister, sondern der Justizminister, der sich im Absender einfach als Finanzminister ausgibt? So richtig respektvoll? Aber dafür habe ich jetzt endlich mal die WanzApp-Nummer des Herrn Justizministers? Und eine echt jetzt mal total offizielle Mailadresse des Herrn Justizministers? Das muss schon ein Chaos in dieser Bundesregierung sein, wenn man gar nicht mehr weiß, wer einen anschreibt. 😵️

Die Mailadresse des Bundesfinanzministeriums findet sich übrigens im Impressum der Website des Ministeriums, Das gleiche gilt für das Justizministerium. Aber da steht natürlich nicht „offiziell“ dran, und die WanzApp-Nummer haben sie auch vergessen… 😁️

Wo die Löschtaste ist, weiß hoffentlich jeder selbst. 🗑️

Diese E-Mail aus dem Beklopptenbrutschrank des Vorschussbetrugs ist ein Zustecksel meines Lesers P.C.U. Deshalb ist sie auch schon etwas älter.

¹Das liegt daran, dass ich kein so genanntes „Smartphone“ benutze und auch nicht vorhabe, Computer durch mein gesamtes Leben zu tragen, bei denen ich nicht mehr selbst darüber entscheiden können soll, welche Software ich darauf ausführen will, weil ich sie für gut und geeignet halte. Die so genannten „Smartphones“ sind Überwachungs-, Datensammel- und Gängelungsgeräte mit vorsätzlicher Technikverhinderung. So etwas würde ich nur in Ausnahmesituationen nutzen, nicht im Alltag.

Oh, die Bundesregierung schreibt mir! Leider hat der werte Herr Finanzminister keinen eigenen Mailserver für sein Ministerium und erledigt deshalb seine Kommunikation über GMail, mit irgendeiner Abdullah-Adresse. In unverschlüsselter E-Mail, offen wie Postkarten, ohne digitale Signatur, versteht sich. Die werden doch nicht etwa das Ministerium gecybert haben?! Oder läuft da auch alles auf Microsoft Exchange, und die Server machen mal wieder den Tamagotchi und wollen einfach nur ein bisschen spielen, statt zu funktionieren? 😅️

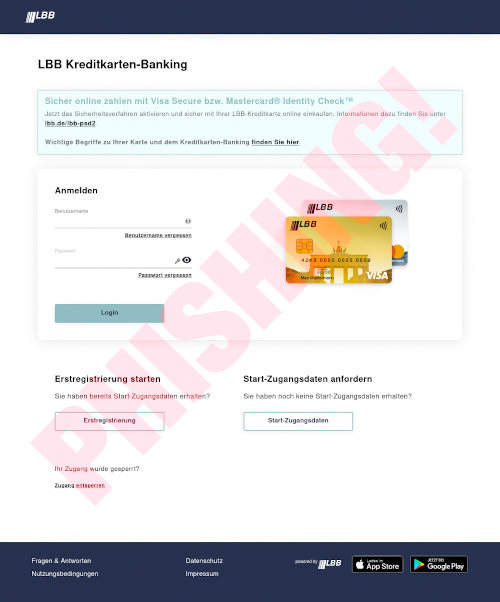

Oh, die Bundesregierung schreibt mir! Leider hat der werte Herr Finanzminister keinen eigenen Mailserver für sein Ministerium und erledigt deshalb seine Kommunikation über GMail, mit irgendeiner Abdullah-Adresse. In unverschlüsselter E-Mail, offen wie Postkarten, ohne digitale Signatur, versteht sich. Die werden doch nicht etwa das Ministerium gecybert haben?! Oder läuft da auch alles auf Microsoft Exchange, und die Server machen mal wieder den Tamagotchi und wollen einfach nur ein bisschen spielen, statt zu funktionieren? 😅️![LBB -- Wir haben einen ungewöhnlichen Zugriff auf Ihr Konto festgestellt, bitte begründen Sie Ihre Identität und Daten so schnell wie möglich. Andernfalls werden wir Ihr Konto aus Sicherheitsgründen sperren. Der Online-Prozess ist schnell (5 bis 10 Minuten) und ermöglicht es Ihnen, Ihr Konto sofort zu entsperren. [Entsperren Sie ihr Konto] -- 2022, LandesBankBerlin AG.](http://spam.tamagothi.de/wp-content/uploads/2022/11/lbb-450.jpg)

Die Mailadresse und das Passwort, die man dort auf einer „liebevoll nachgemachten“ GMX-Anmeldeseite angibt, gehen direkt zu Kriminellen, die vom Betrug leben. Damit haben diese schon einmal mindestens ein unverdächtiges Mailkonto für ihre Betrugsgeschäfte, und wenn das gleiche Passwort auch für andere Websites verwendet wurde oder wenn man die Passwörter anderer Websites mit Zugriff auf dieses Mailkonto zurücksetzen kann, haben die Kriminellen auch Social-Media-Konten, Zugänge zu eBay und Amazon und dergleichen mehr, und sie können sich bei allen ihren Betrugsgeschäften hinter der unverdächtigen Identität eines anderen Menschen verstecken. Wer auf das primitive Phishing reingefallen ist, darf sich in nächster Zeit mit allerlei Ärger herumschlagen, im Härtefall bis hin zu Freunden und Kollegen, die er scheinbar um einige tausend Euro betrogen hat. ☹️

Die Mailadresse und das Passwort, die man dort auf einer „liebevoll nachgemachten“ GMX-Anmeldeseite angibt, gehen direkt zu Kriminellen, die vom Betrug leben. Damit haben diese schon einmal mindestens ein unverdächtiges Mailkonto für ihre Betrugsgeschäfte, und wenn das gleiche Passwort auch für andere Websites verwendet wurde oder wenn man die Passwörter anderer Websites mit Zugriff auf dieses Mailkonto zurücksetzen kann, haben die Kriminellen auch Social-Media-Konten, Zugänge zu eBay und Amazon und dergleichen mehr, und sie können sich bei allen ihren Betrugsgeschäften hinter der unverdächtigen Identität eines anderen Menschen verstecken. Wer auf das primitive Phishing reingefallen ist, darf sich in nächster Zeit mit allerlei Ärger herumschlagen, im Härtefall bis hin zu Freunden und Kollegen, die er scheinbar um einige tausend Euro betrogen hat. ☹️