Von: „Amazon.de“ <info@amazon.eu>

Wie immer in der Spam ist der Absender gefälscht.

Auch wie man Grafiken in einer Spam verwendet, um beim Opfer einen falschen Eindruck zu erwecken, hat der Absender durchschaut.

Datum: 21.06.2017

Damit auch etwas Wahres in der Spam steht, hat der Spammer das Datum hineingeschrieben. Das ist zwar völlig unnötig und dumm, weil es auch im Mailheader steht, aber es sieht so schön förmlich aus und es ist so einfach. Außerdem macht Amazon es auch.

Guten Tag Tobias Rodde,

In der mir vorliegenden Spam stimmte die namentliche Ansprache nicht. In vielen anderen Fällen wird sie stimmen. Die Spammer haben eine große, zusammengetragene Datenbank aus Zuordnungen von Namen zu E-Mail-Adressen. Wo sie diese Daten herhaben? Aus vielen Quellen.

Es gelten neue Mindestanforderungen für die Sicherheit von Internetzahlungen § 21 II AgNwV Aus diesem Grund sind wir dazu verpflichtet, Ihre Idendität [sic!] in regelmäßigen Abständen zu überprüfen.

Nun, eine Verordnung, die ihre gegenwärtig gültige Fassung am 15. Oktober 2009 erhalten hat und am 31. Oktober 2009 in Kraft getreten ist¹, ist nicht wirklich „neu“. Aber der Spammer vertraut darauf, dass Menschen von einer derartigen Behauptung so eingeschüchtert sind, dass sie einfach vergessen, wozu man Internet-Suchmaschinen benutzen kann. Solche Leute stören sich auch nicht am Wort „Idendität“ neben der kryptischen Abk. für eine für den Online-Handel mit Gütern irrelevante Verordnung.

Achten Sie während der Überprüfung auf die richtige Eingabe Ihrer Daten, sollte das System Abweichungen zu den bereits hinterlegten Daten feststellen wird Ihr Amazon-Konto automatisch aus Datenschutzrechtlichen Gründen gesperrt. Sobald dieser Fall eintritt, ist eine Legitimation Ihrer Daten nur noch über den Postweg möglich.

Oh, der Rechtschreibbeauftragte ist mal kurz pinkeln gegangen.

Bitte nicht vertippen! Offenbar sind inzwischen viele der Menschen, die auf plumpes Phishing reinfallen, nicht mehr dazu imstande, ihre Anschrift, ihre Bankdaten und ihre Kreditkartennummer nebst allen Angaben halbwegs unfallfrei in eine Webseite einzugeben, die so aussieht, als käme sie von Amazon. Und das ist natürlich ärgerlich für den Phisher, wenn er zwar genug naive Opfer gefunden hat, aber dennoch seine Betrugsgeschäfte nicht durchziehen kann.

Da stellt sich nur noch eine Frage: Warum sollte man das tun?

Warum ist das notwendig?

Dieser Schritt ist notwendig, damit wir Sie als rechtmäßigen Inhaber Ihres Amazon-Kontos identifizieren können. Wir möchten dadurch auch verhindern, dass Dritte Zugang zu Ihrem Amazon-Konto erlangen und finanzielle Schäden verursachen.

Richtig, damit sich keine Betrüger des Amazon-Zuganges bemächtigen können. Sagt ein Betrüger in einer Phishing-Spam. Und das Beste an dieser „Identifikation“ als „rechtmäßiger Inhaber“ ist, dass ein behaupteter Betrüger, der sich des Zuganges bemächtigt hat, völlig sicher und zuverlässig als „rechtmäßiger Inhaber“ erkannt würde, weil er ja alle diese Daten einsehen konnte. Dieses vom Spammer behauptete Verfahren ist also noch sinnloser und dümmer als ein Virenschutz durch ein Heiligenbild, das man auf seinem Rechner aufklebt. Denn beim Heiligenbild schließe ich die mögliche Wirkung nicht aus…

Der Link ist indirekt über den URL-Kürzungsdienst bit (punkt) ly gesetzt. Amazon hätte so einen Umweg über einen Drittanbieter in einer HTML-formatierten E-Mail nicht nötig, denn es gibt keinen Grund, darin einen Link zu kürzen. Außerdem unterhält Amazon einen eigenen Linkkürzungsdienst, der sicherlich auch von Amazon benutzt würde, wenn der Bedarf bestünde.

Spammer haben es aber immer nötig, die Zieladresse ihrer giftigen, betrügerischen Links zu verbergen, denn die Spamfilter lernen relativ schnell, was Phishing-Seiten sind. Und das ist schlecht für einen Spammer, der davon lebt, dass seine Spams auch bei den Opfern ankommen.

Mal schauen, wo die Reise hingeht, wenn jemand auf den Link klickt:

$ location-cascade http://bit.ly/2tNK8Eh 301 http://bit.ly/2tNK8Eh 302 http://f3892.easyurl.net/ Found http://chundmeinweed.com/radjesh1 $ lynx -mime_header http://chundmeinweed.com/radjesh1 | grep "^Location" Location: https://amazon.de-kundeninfo-datavalidierung.com/wer/macht/parra/ $ _

Es geht in die Subdomain amazon der etwas unhandlichen Domain de (strich) kundeninfo (strich) datavalidierung (punkt) com, die natürlich nichts mit Amazon zu tun hat und erst vorgestern unter Angabe einer mutmaßlich missbrauchten Identität eines früheren Opfers dieser Phisher aus Schelsig (Hessen) eingerichtet wurde.

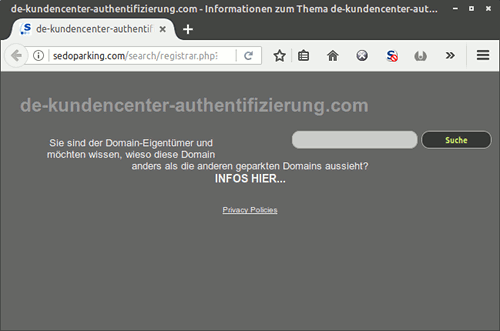

Die Phishing-Seite ist – die Spam ist ja inzwischen doch schon ein paar Stündchen alt – zum Glück bereits aus dem Internet entfernt. 😉

Wer einen Eindruck davon bekommen möchte, wie gegenwärtiges Phishing von Amazon-Zugängen (die dann für Betrugsgeschäfte aller Art missbraucht werden) aussieht, kann sich die Screenshots zu meiner Amazon-Phishingmail vom 5. Juni anschauen. Ich bin mir übrigens sehr sicher, dass diese Phishing-Spam von der gleichen Bande stammt und dass die hier verwendete Phishing-Seite genau so ausgesehen hätte, wenn sie noch verfügbar gewesen wäre.

Vielen Danke ihr ,

Ihr Amazon – Team

Hach ja, zum Ende der Spam nimmt die Konzentration des Rechtschreibbeauftragten doch immer sehr ab, weil die Gedanken schon wieder im Bordell sind und das ganze Geld aus Betrugsgeschäften bei Koks und Nutten verprassen…

Diese Phishing-Spam ist ein Zustecksel meines Lesers M.S., der übrigens kein Amazon-Nutzer ist oder werden möchte.

¹Ich habe eine Archivversion verlinkt, um den heutigen Stand zu dokumentieren, falls sich diese Verordnung in nächster Zeit einmal verändern sollte. Die jeweils aktuell gültige Fassung gibt es natürlich beim Bundesministerium für Justiz.

![Volksbanken / Raiffeisenbanken -- Sehr geehrte Damen und Herren, in letzter Zeit kam es vermehrt zu sicherheitsrelevanten Problemen in Verbindung mit Kundendaten. Daher sind wir verpflichtet, entsprechende Maßnahmen zu ergreifen. Um die Sicherheit ihres Kundenkontos auch weiterhin gewährleisten zu können, bitten wir Sie ihre Kundendaten zu aktualisieren. -- Nach Abschluss des Vorgangs befindet sich ihr Kundenkonto automatisch auf dem aktuellen Stand der Sicherheitsbedingungen nach §§ 12-20 des Bundesdatenschutzgesetzes -- [Fortfahren] -- Vielen Dank für Ihr Verständnis -- Dies ist eine automatisch generierte Nachricht, bitte antworten Sie nicht auf diese E-Mail. -- Werbung -- Bundesverband der Deutschen Volksbanken und Raiffeisenbanken e.V. (BVR) / Schelligenstraße 8 / 10785 Berlin / Telefon / Telefax](http://spam.tamagothi.de/wp-content/uploads/2017/03/volksbank-phish-450.jpg)