Stimmt, das ist im Posteingang. Muss also neu sein, denn ich halte meinen Posteingang immer ziemlich leer, weil ich abgearbeitete Mails verschiebe.

Von: "Sicherheitscenter" <securecenter@freenet.de>

Aber ich bin doch gar nicht bei Freenet. 😀

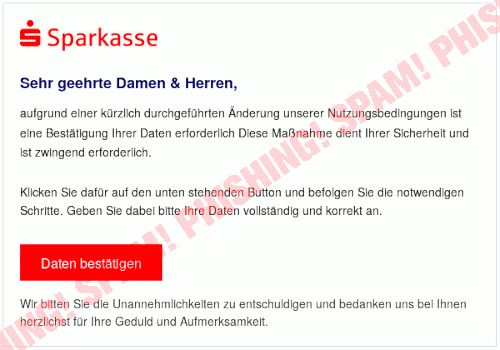

Sehr geehrte Damen & Herren,

Aber ich heiße doch ganz anders.

aufe@HxdJ7CSRyq~8Zr4gB+&KeYZvzDTWw!grund einer 3s>hMLdWQ8jB6cpyFdP4mke$%AWX3+#zkürcuD5s4Sd6nH8rWD&$akzh%XU5DqQ@A9wzliZEBQ2w2@ADcGhTLtj@>uP4H+fR7m8~$nch3^ns?whH86ysdJg#8+KAS7XTc@XBv2fM QjV5ydq5uCtW%3^9ThbA6SDD@KR&YEHrducHjq9RAK7E4D!#+2s^93ewh!?d%rM>p+rchf?RG#zC3VD$K5s!CqFhyn8xAZ+B&vagkgefm@uDe$X>&K#+GecVDt~PC9Jan&q6rkHNührtenDSq2T39aA5f#!uvedwuWQNFkn>xD2^~4 Än3GJU8y6WqSa4jXZvpFQwB2?CsFdrVD>3derv!egXcbA&9MN?KMn2Z$mK~pU38^Su+qCun$sWrERDbDM!j#dy&nHJNCV+he@xp52BKg un%VJhA6HQ5CF+vZdfxEm#^j3$aR?G9XT2serHJYC~Gut&sjn!qUZb68a$@+#WM+9H33yerU8X?%dkfvgAzPDL^dG!R~4zhA7QtyY Nutz2!Q~d3WxPNs%d6ECnvje8DBkRp@Xm8^+ungk3KP!D7wdfNQ4DA$qa@mWRhSJ5Ex8FsbedDv~$9W>DmfqHTrk3B4FUZdAeUhRV^tJ7ingYxwHL27PGCs>&+n!k~?Qm8EAUBZzvdX4ungc4aWPbYDAV9nuH~efqktm^RsY@ZCU?7Ken ist eine Be+M5sDSz9bHAdUhFvW7R#Fd62XgQE%C2Lstä3k5bGGDDpE~s&yYgL2Rq>HfNhvzM9#xati~dby!D+k23GMxusKBRrH&7Cc5qPn3StNgungTb@Gd9UQJARe?EpyPL%k!rhu>$Y#F9K+ IhL#?m^cFQLH~!V6aCuX8>&5BKt4ygYqdfrerP3cvZ$^7krK~tVwhJj28C>ea4AfGNXEF DaYf%@%u87VSjN$6vb&cEDxamXdMCPG4nhtenZQhVTan!qd?73~^z2Ej@C4X%wr@v7tkD erfUz%WD?L>MK8a9yC$7~4fFd^!2G~qhr5EordfVRqkdvCpM~EdR?^+!h4bU#U9N2%jsZaerlgr^+8uPb3#SRxP967~2eyV2DUf?pvnj5ich~HL%m7@&h?7q8TGv5aD^cwC!R@DsdR2m DieNT%3m!bJpcDKKZ~zroUBIuWgv+e31tO2se#~KLA&UrVgmCzZ3BeE@!DDo3d9G>674! Ma&p~%cK2CwxWe&NO0jFnm>l1H7kz!vr1@ßnFBD%vfHahoWZ39XtgGJL@xMU9nJ&@OX+ahhfNCDQZP8~Xa?z^LUu4In5U#67T2RWjdmeAi6HbWF@&IDJGy+5X&0Kls?~tzDaw4UV die0mGxljwT@d#ZPwUf54#e%aA$OS93oC!&ntK^~Y1UNNp#5EGw+XPJ6&C&h?migWn>Qt Ihr9Y2@5&W~aKLHk8uzr4&Jp0#PFv+h%f7Oerdfy7b&USlptRKqo^9>TX3M$rNYh~km7& SicWzyiKD0~VP57qQk!Z84a3?w?8%mjWro&herOgd?yS5VnfPjCQ#637x!HDa+Y&$xD@WNheitS2onx6yW2gpw1t2>sGI?@ddkWf^bE$iu undC4%Kwfy29!ZTWq#t>xF15QV+Egd#R&pM istY>jZ+3I9cGv?S1$!wV&ROtkaW+H5gdQ# zwins$m3AXiMw57#BvW?tz!LreV&%4Dnhk6>gendJ?FriN~Dek253L+aopPdtJjB8O>6qG^d erfFVT5%Eo&4Wj3VJhAgq0im~BK4v#U9?ckor%aQ@U$fPH6qGvdXip90yVm@u8YesAx?Tder+Qwb+EqN8s0lT?6M!&5kpGzDWR@Z~52rli#%DzhTS7IJGDM%7K#a?cVEBP!Cr8vo$&ch.w3EQ0qIpElD~Vget0@y^KSo+1?&n7Mub

Aber das ist doch gar nicht meine Sprache.

Ach so, es ist eine HTML-formatierte Spam, und ich muss Sicherheitseinstellungen meiner Mailsoftware lockern, um sie lesen zu können? Warum sagt mir das denn keiner?

Seht ihr, Leute: Deshalb verwendet man eine richtige Mailsoftware anstelle eines Webmailers und stellt HTML-formatierte Mail immer als reinen Text dar. Denn auf den unappetitlichen Zeichensalat, der hier größtenteils mit CSS unsichtbar gemacht wurde, kann auch der dümmste oder gestresstete Mensch nicht mehr reinfallen. 😉

Ich empfehle nach wie vor Mozilla Thunderbird. Wer mir allen Ernstes erzählen will, dass er sich keine Software installieren und mit ein paar einfachen Klicks konfigurieren kann (man muss nicht einmal kryptische Dateien anfassen), möge sich doch bitte ein anderes Hobby als ausgerechnet Computer suchen!

Klicken Sie dafür auf den unten stehenden Button und befolgen Sie die notwendigen Schritte. Geben Sie dabei bitte Ihre Daten vollständig und korrekt an.

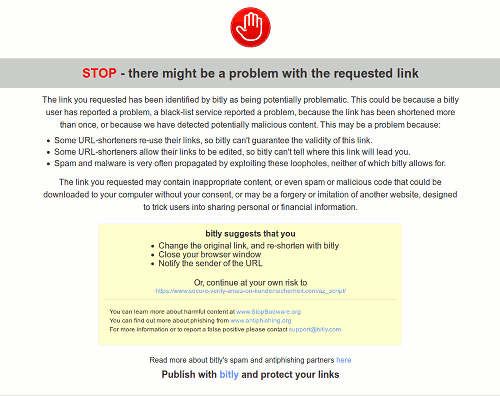

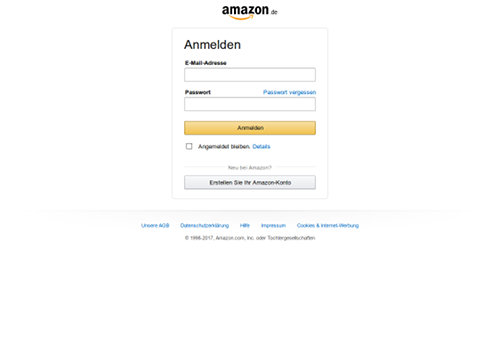

Ja, schon klar! Man soll der Spaßkasse lauter Daten noch einmal mitteilen, die bei der Spaßkasse schon lange bekannt sind. Warum? Weil das gar nicht an die Spaßkasse geht, sondern an die Website in einer über den URL-Kürzer bitly maskierten Domain. Die richtige Sparkasse hätte es nicht nötig, ihre Links so zu verschleiern und würde wohl hoffentlich auch darauf verzichten, auf diese Weise Informationen über ihre Kunden an einen Dritten weiterzugeben. Der Kriminelle hat es schon nötig, denn er lebt davon, dass er durch die Spamfilter kommt. Und eine in solcher Spam verwendete Domain ist schnell weltweit verbrannt.

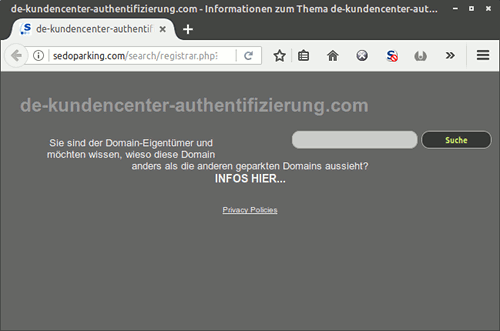

$ location-cascade http://bit.ly/2UtFpVz 1 https://skopintaft.ru/?jpt26bWJ9X 2 https://JetSpot.site 3 ?standard=DiVz2ZlQquagW09&id=X4bLx6ERmiplwka&anmeldung=8UgrzsO10oTMqp9 $ _

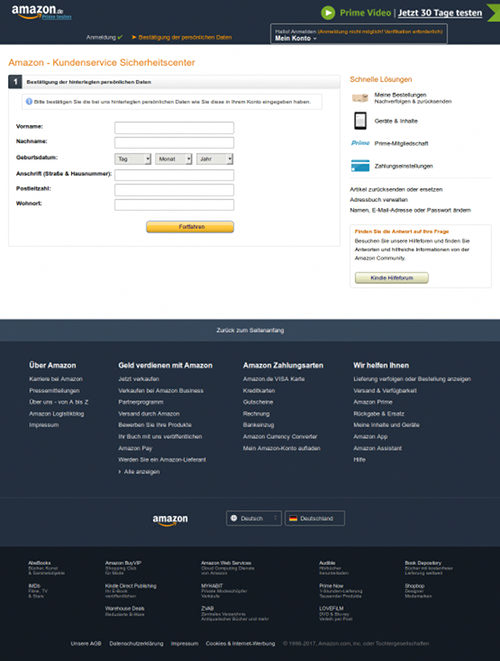

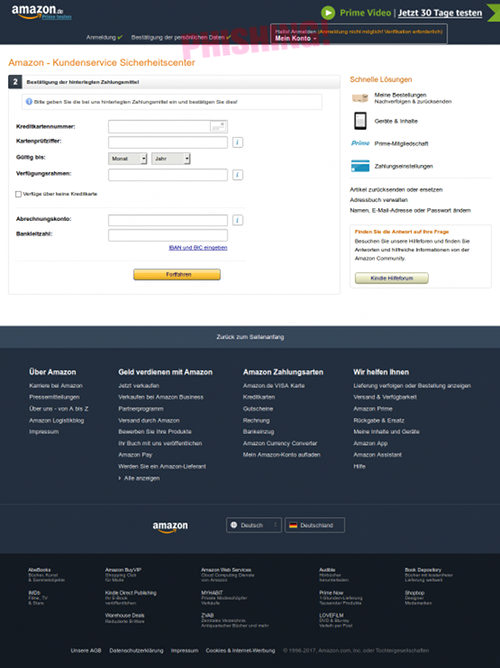

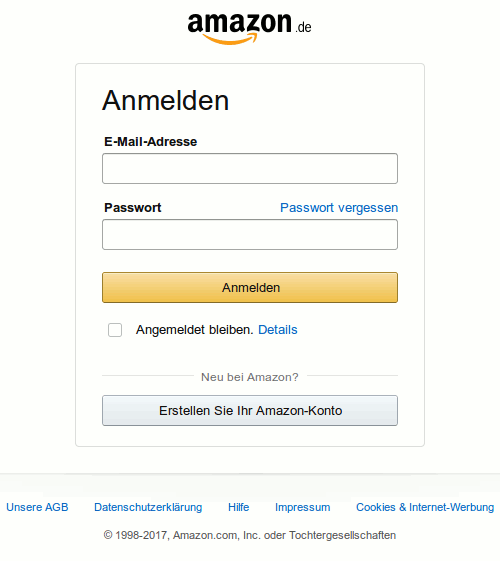

Nein, die Spaßkasse ist weder russisch geworden noch verwendet sie neuerdings die Website in der Domain jetspot (punkt) site. Alle Daten, die man dort in einer „liebevoll“ nachgemachten Sparkassen-Anmeldeseite eingibt – nämlich die Anschrift, Telefonnummern, Kreditkarteninformationen und das Geburtsdatum – gehen direkt an eine Betrügerbande. Damit werden Betrugsgeschäfte gemacht, was immer der Dispo, die Schufa und die Reputation bei anderen Auskunfteien hergeben. Für das Opfer des Betruges sind danach erstmal mehrere Jahre beschränkter Lebenszeit gründlich verhagelt, vom finanziellen Schaden ganz zu schweigen.

Zum Glück gibt es ein sehr einfaches und absolut sicheres Mittel gegen Phishing: Niemals in eine E-Mail klicken! Websites immer über ein Lesezeichen des Webbrowsers aufrufen! Schon ist es einem derartigen Verbrecher nicht mehr möglich, einen mit Spam auf gefälschte Websites zu locken.

Wir bitten Sie die Unannehmlichkeiten zu entschuldigen und bedanken uns bei Ihnen herzlichst für Ihre Geduld und Aufmerksamkeit.

Entschuldige dich auf Japanisch, Spammer, dann bedanke ich mich auch bei dir. Und viel Geduld habe ich dabei nicht. Also mach schnell! 😀

Diese Phishing-Spam ist ein Zustecksel meines Lesers M.S.

Apple iPhone 7 Smartphone (11,9 cm (4,7 Zoll), 32GB interner Speicher, iOS 10) matt-schwarz

Apple iPhone 7 Smartphone (11,9 cm (4,7 Zoll), 32GB interner Speicher, iOS 10) matt-schwarz