Für was? Für die Mülltonne?

Hallo,

Nicht ganz mein Name.

Nicht Verpassen gammelfleisch@tamagothi.de !!

Auch nicht mein Name.

Mit diesem freundlichen Verbrauchtwagenverkäufer vor einem Klapprechner habe ich auch nichts zu tun, ebensowenig mit der würdelos gealterten Opferfrau, die ihm an den Lippen hängt, wenn er seine Lügen erzählt und dazu mit irgendwelchen Zetteln rumwedelt.

Sie sind dabei Sie wurden

persönlich ausgewählt es zu bekommen vor all den

anderen…

Ein „persönlich ausgewählt“ in einer völlig unpersönlich formulierten Mail wirkt fast so überzeugend wie ein Foto im Stile einer Siebziger-Jahre-Reklame.

PLUS Sie

werden eine erhebliche Summe als Willkommen-Geschenk bekommen

Wie? Bargeld? Mit dem ich Lakritz kaufen kann? Oder doch eher so etwas wie die virtuellen Jetons eines Abzockcasinos, die man dafür zusätzlich bekommt, dass man echtes Geld in virtuelle Jetons eintauscht – so dass man gleich bemerkt, wie wenig Wert die auf dem Computer angezeigte Zahl in Wirklichkeit hat.

Aber hey, jemand wird schon anbeißen, wenn so lecker lecker Geld am Angelhaken hängt. Und dann…

Holen Sie es sich sofort

hier unten

http://trend-trader.net/de/?p=[ID entfernt]

…wird klicki klicki ganz unten zugeschnappt… ähm… geklickt.

Es handelt sich um eine HTML-formatierte Spam, und der Link geht nicht etwa auf die URI, die im Text sichtbar ist, sondern in die Domain graccu.com, die schon vor längerer Zeit mit der Anschrift eines Trend-Spammers aus dem brummenden Tirana registriert wurde. Wer sich einmal die Startseite der Website in dieser Domain anschauen möchte, wird allerdings nicht mit Geld willkommen geheißen, sondern…

$ lynx -mime_header http://graccu.com/

HTTP/1.1 301 Moved Permanently

Date: Fri, 12 Aug 2016 07:52:42 GMT

Server: Apache

Location: http://tradingdroid.net/

Content-Length: 232

Connection: close

Content-Type: text/html; charset=iso-8859-1

<!DOCTYPE HTML PUBLIC "-//IETF//DTD HTML 2.0//EN">

<html><head>

<title>301 Moved Permanently</title>

</head><body>

<h1>Moved Permanently</h1>

<p>The document has moved <a href="http://tradingdroid.net/">here</a>.</p>

</body></html>

$ _

…weitergeleitet, um dann zu lesen…

$ lynx -mime_header http://tradingdroid.net/

HTTP/1.1 200 OK

Date: Fri, 12 Aug 2016 07:53:29 GMT

Server: Apache/2.4.23 (Unix) OpenSSL/1.0.1e-fips mod_bwlimited/1.4

Last-Modified: Thu, 11 Aug 2016 12:05:37 GMT

ETag: "6a0fbc-f-539ca9571e640"

Accept-Ranges: bytes

Content-Length: 15

Connection: close

Content-Type: text/html

GET OUT OF HERE

$ _

…dass er sich verpissen soll.

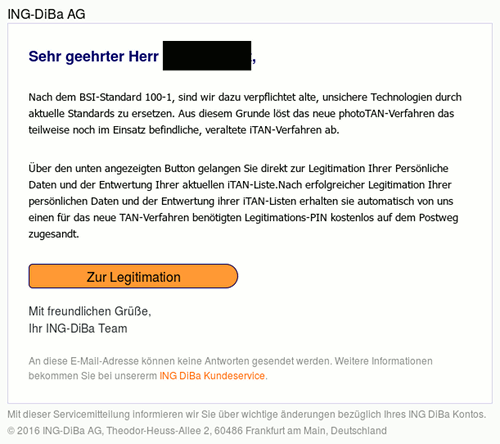

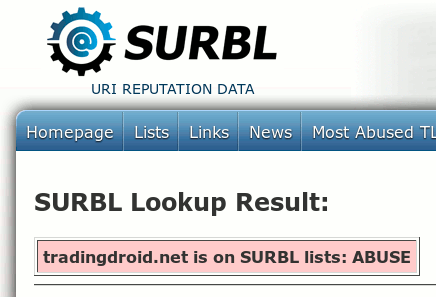

Die Domain tradingdroid (punkt) net ist übrigens in allen Blacklists dieser Welt wegen Spam wohlbekannt:

Deshalb wird sie auch nicht direkt verlinkt, denn sonst käme die Spam ja bei niemanden mehr an. Es ist übrigens auch für Laien sehr einfach, über die SURBL-Website für eine Domain zu prüfen, ob sie in SURBL-Listen enthalten ist. Die einzige „technische“ Herausforderung besteht darin, ein Captcha zu lösen. Wer keine Captchas lösen will oder kann (zum Beispiel werden Blinde mit solchen Scheinsicherungen ausgesperrt), kann immer noch die technische Schnittstelle verwenden und über eine DNS-Abfrage prüfen, ob eine Domain in einer SURBL-Liste enthalten ist:

$ dig tradingdroid.net.multi.surbl.org | sed -e '/^;/d' -e '/^\s*$/d'

tradingdroid.net.multi.surbl.org. 114 IN A 127.0.0.64

$ _

Die 64 steht für die ABUSE-Liste¹ – und die beiden regulären Ausdrücke für sed entfernen eine Menge in diesem Kontext nur störender Zusatzangaben und Kommentare. Ob es für blinde und schwer körperbehinderte Menschen zumutbar ist, eine derartige technische Schnittstelle benutzen zu müssen, um kurz nachzuschauen, ob eine Domain koscher ist? Meiner Meinung nach nicht. Captchas sind immer eine schlechte Idee. Zum Glück ist auf den meisten Mailservern ein Spamfilter installiert, der solche Abfragen automatisch durchführt und Mails mit derartigen Links ausfiltert.

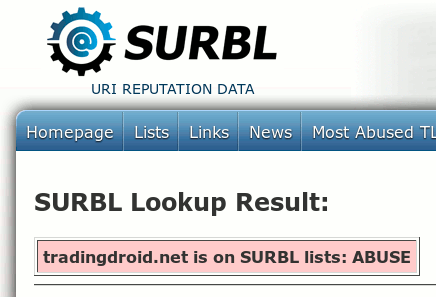

Um zu sehen, was einem in dieser massiv spambeworbenen Domain für tolle Trend-Betrügereien angeboten werden, muss man schon den Link aus der Spam mit allen Parametern verwenden. Wer das mit einer modernen Mailsoftware macht, bekommt vorher noch eine deutliche Warnung zu sehen:

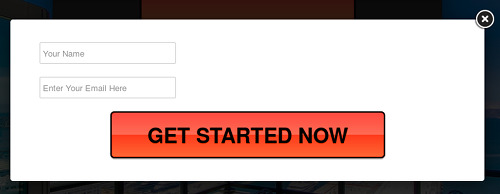

![Thunderbird hält diese Nachricht für verdächtig! -- Es könnte sein, dass die Nachricht zu einer betrügerischen Webseite führt, die eine andere Webseite optisch imitiert. Eventuell möchte man Ihnen sensible Daten stehlen (z.B. PIN, TAN, Benutzernamen, Passwörter, etc.). -- Wollen Sie wirklich die folgende Webseite besuchen? -- graccu.com -- [Nein] [Ja]](http://spam.tamagothi.de/wp-content/uploads/2016/08/thunderbird-graccu-500.png)

Wie es zu dieser Warnung kommt? Nun, es gibt keinen einzigen legitimen Grund, einen Linktext zu schreiben, der wie eine URI aussieht, aber einen Link in eine völlig andere Domain zu setzen. Nur Kriminelle haben solche Irreführungen nötig. Leider sind es ausgerechnet die unerfahrenen und naiven Internetnutzer, die zwar eine solche Warnung dringend nötig hätten, aber davor zurückscheuen, ihre E-Mail mit einer guten Mailsoftware zu machen. Stattdessen verwenden sie lieber die „bequemen“ Webmailer ihres E-Mail-Providers. Weil sie Angst haben, dass sie mit der „komplizierten“ Einrichtung einer guten Software überfordert wären, obwohl sie im Regelfall wirklich sehr einfach ist. Ich kann nur dazu auffordern, einfach mal den Thunderbird auszuprobieren. Schon nach wenigen Tagen wird man nichts anderes mehr verwenden wollen.

Aber die Menschen, die dieser Aufforderung noch bedürfen, haben sich vermutlich schon beim Anblick meiner „Kommandozeilenakrobatik“ mit Grauen abgewendet. 🙁

Nach derart langer Vorrede mit vielen Abschweifungen jetzt endlich zur Hauptsache: Was will mir der freundliche Spammer hier anbieten? Oh, er hat eine völlig neue Methode, mit der jede amputierte Laborratte vollautomatisch durch Handel mit hochspekulativen Wettzetteln der Marke „Binäre Option“ eine Menge Geld machen kann. Oder, um es mit den Worten der tollen Website zu sagen: „Der Hauptalgorithmus des TREND TRADERS ist auf wiederholenden Mustern basiert, erkannt von unseren Finanzdatenbanken, entwickelt worden!“. Tja, es ist schon ein bisschen schade, wenn man eine Methode hat, um einfach an der Börse Geld zu erzeugen, aber die paar Euro fuffzig für einen richtigen Dolmetscher nicht erübrigen mag.

Die spambeworbene Betrügerseite sieht übrigens so aus:

Sehr überzeugend! Was man nicht braucht, ist Schulbildung. Wer würde da nicht sofort seine BESTE E-MAIL-ADRESSE eingeben?!

Nicht Verpassen

info@plethoraonline.com !!

Apropos E-Mail-Adresse… das ist aber nicht meine. Offenbar ist der geniale Reichwerdexperte mit seiner tollen automatischen Handelssoftware für hochspekulative Wettzettel nicht dazu imstande, ein Spamskript so zu schreiben, dass es fehlerfrei ist. Aber dafür ist ganz sicher die Software fehlerfrei. Muss man nur ganz feste dran glauben. Dann stimmt es auch. 😀

Dies ist kein falscher Ausdruck aber es

steht zu Verfügung nur für die ersten Wenigen.

Es wird an dem nächsten Benutzer

verschenkt wenn Sie es nicht nehmen

Wie, kein falscher Ausdruck. Ich habe doch gar nichts gedruckt. Und dafür, dass das ganze Binäre-Optionen-Zeug so immer so gut und schnell weggeht, bekomme ich aber immer ganz schön viel Spam dafür. (Wer einmal die gesamte, in meinem Spameingang geschehene Geschichte der Binäre-Optionen-Nummer verfolgen möchte, lege sich eine Familienportion Popcorn bereit und klicke mutig auf den Link!) Einmal ganz davon abgesehen, dass es ohne Spam überhaupt nicht wegzugehen scheint. Wer hat denn schon Interesse an Geld?

Wir

sprechen uns bald

Oh, ich würde so gern mal mit dir sprechen, Spammer. Meine Gesprächsführung wäre zwar ein allumfassender Verstoß gegen die Erklärung der Menschenrechte, aber so ein Geschmeiß wie du ist ja auch eher im biologischen Sinn des Wortes ein Mensch, nicht in irgendeinem höheren… 👿

Wolfgang Büttner

Ein Name, so echt wie die lustigen Behauptungen aus der Spam.

¹Es ist in Wirklichkeit noch ein bisschen „schlimmer“. In der Zahl ist bitweise codiert, auf welchen Listen eine Domain erscheint. Diese Schnittstelle ist für Programme gedacht, nicht für die direkte Benutzung durch Menschen. Wer GNU/Linux benutzt und häufiger solche Abfragen machen möchte, wird vielleicht dieses kleine Shellskript mögen.

![Thunderbird hält diese Nachricht für verdächtig! -- Es könnte sein, dass die Nachricht zu einer betrügerischen Webseite führt, die eine andere Webseite optisch imitiert. Eventuell möchte man Ihnen sensible Daten stehlen (z.B. PIN, TAN, Benutzernamen, Passwörter, etc.). -- Wollen Sie wirklich die folgende Webseite besuchen? -- graccu.com -- [Nein] [Ja]](http://spam.tamagothi.de/wp-content/uploads/2016/08/thunderbird-graccu-500.png)