Verschiedene Medien der Contentindustrie – Golem, Zeit Online, die Frankfurter Allgemeine, Spiegel Online, die Süddeutsche Zeitung, und die Rheinische Post – fordern heute ihre Leser in teilweise aufdringlicher Form dazu auf, ihre Websites ohne Adblocker zu benutzen, damit sich deren Geschäft mit eingeblendeter Reklame besser lohne.

Ich habe dieser im moralisierenden Ton, also völlig ohne inhaltliches Argument daherkommenden Aufforderung ebenfalls eine Aufforderung entgegenzusetzen:

Verwenden sie überall und ausnahmslos Adblocker!

Wenn sie noch keinen Adblocker verwenden, fangen sie jetzt damit an, einen Adblocker zu verwenden! Wenn Firefox ihr Browser ist, gehen sie hier lang¹; wenn es Chrome oder Chromium ist, gehen sie hier lang; wenn es Opera ist, gehen sie hier lang; wenn es Microsoft Edge ist, gehen sie hier lang; wenn es Safari ist, gehen sie hier lang. Von der Benutzung des Internet Explorers rate ich aus einer Vielzahl hier nicht näher erläuterter Gründe ab, aber wenn sie diesen Browser trotzdem benutzen möchten, werden sie schon eine Version von uBlock Origin finden.

Die Installation eines Adblocker-Plugins für ihren Browser kostet sie nicht einmal eine Minute Zeit. Und wenn sie gerade dabei sind, installieren sie sich auch gleich ein Addon zum bequemen Blockieren von JavaScript!

Warum sollten sie überall und ausnahmslos Adblocker verwenden?

Wer hier regelmäßig mitliest oder einen Blick in die FAQ geworfen hat, weiß sicherlich aus der einen oder anderen etwas galligen Anmerkung, dass ich generell etwas gegen Reklame habe. Aus dieser Beobachtung heraus könnte man denken, dass meine imperativ gegebene Aufforderung an alle Leser Teil meines „Kampfes gegen Windmühlenflügel“ ist.

Das ist nicht der Fall… jedenfalls nicht nur. 😉

Es gibt, unabhängig davon, wie man zur Werbung steht, einen sehr guten Grund für sie, immer und ausnahmslos Adblocker zu verwenden. Dieser Grund ist die Sicherheit ihres Computers.

Die über Ad-Server zum Einbetten in andere Sites ausgelieferte Werbung wurde in der Vergangenheit immer wieder einmal zum Schadsoftware-Transportmittel für die organisierte Kriminalität. Dies geschah keineswegs nur auf halbseidenen Websites, sondern auch auf renommierten Sites, denen die meisten Menschen großes Vertrauen entgegenbringen.

Bei diesen Angriffen ist das, was den technischen Laien unter dem Begriff „Antivirusprogramm“ als Computersicherheit verkauft wird, wirkungslos. Diese Schlangenöl-Gattung der Software erkennt nur Schädlinge, die schon bekannt sind. Sie hilft nicht gegen einen neuartigen Schädling, zumal davon auszugehen ist, dass die Kriminellen ihre jeweils neueste Brut mit den gängigen Programmen testen – sie leben schließlich davon, dass ihre Angriffe wenigstens zwei, drei Tage lang funktionieren.

Ein Adblocker verhindert die Angriffsmöglichkeit über eingebettete Ads an der Wurzel. Dass er zudem den Genuss der Website verbessert und die Ladezeiten der Website reduziert, ist einer der seltenen Fälle, in denen erhöhte Sicherheit mit einem Zugewinn an Komfort und Geschwindigkeit einhergeht. Zu dieser Kombination kann niemand, der noch bei Troste ist, „nein“ sagen.

Was würden sie jemanden entgegnen, der sie dazu auffordert, ungeschützt in einem vor Kriminalität und Abzockernummern nur so wimmelnden Internet unterwegs zu sein? Wie schätzten sie den Geisteszustand eines Mitmenschen ein, der ihnen sagt, dass sie seinetwillen ihr Auto nicht mehr abschließen und ihre Haustür weit geöffnet lassen sollen? Was würden sie jemandem sagen, der sie im weinerlich-moralischem Tone dazu auffordert, dass sie doch bitte ihr Antivirusprogramm und ihre Personal Firewall deinstallieren sollen, damit sein Geschäft besser läuft? Würden sie jemanden, der ihnen diese Aufforderung gibt, nicht einen Vogel zeigen? Mindestens?

Genau so eine Aufforderung zur schutzlosen Internetnutzung wird zurzeit auf den oben genannten Websites gegeben.

Man könnte diese Aufforderung etwas flapsig umformulieren, damit ihre gnadenlose Dämlichkeit und Intelligenzverachtung offensichtlich wird: „Tragen sie einfach ein bisschen Risiko, denn das schadet uns nicht und ist gut für unser Geschäft mit der Reklame. Über ihren kriminell übernommenen Rechner werden sie dann zwei Tage später in einem unserer gewohnt ‚guten‘ Artikel informiert, und an den Identitätsmissbräuchen, Betrugsgeschäften, manipulierten Online-Banking und dem kriminellen Missbrauch ihres Rechners und ihrer Internetleitung haben sie dann halt monatelange Nacharbeit in nervlich aufwühlendem Schriftverkehr mit Banken, Polizeien und Staatsanwaltschaften“. Ein wirklich toller Vorschlag, toll wie aus dem Tollhaus!

Nun, es ist nicht verboten, Menschen zu so etwas aufzufordern. Dummheit ist leider nicht strafbar, nicht einmal in einem solchen, für andere Menschen möglicherweise sehr schädlichen Fall. Aber lassen sie sich bitte niemals von einer derartigen journalistischen Dummheit zu eigener Dummheit verleiten und verwenden sie überall und ausnahmslos Adblocker!

Aber die müssen sich doch finanzieren…

Ja, die müssen sich „finanzieren“, wie man das Erwirtschaften von Profit in so einem Falle neusprechdeutsch nennt, um den Eigennutz im dummen und verdummenden Moralgeflenne zu verbergen. Und wenn sie das nicht hinbekommen, dann gehen sie den Weg jeder anderen Unternehmung, die mehr kostet, als sie einbringt. Ich habe die journalistischen Machwerke, die zurzeit diese Massenverdummung betreiben, nicht ins Web gebeten, sie haben diese nicht ins Web gebeten und niemand anders hat das getan. Sie sind selbst dorthin gegangen. Freiwillig. Aktiv. Absichtlich. Mit einem gewissen finanziellen Aufwand. Weil sie sich Profit davon versprochen haben, ihre für den Druck auf Papier schon quasi-industriell erstellten Texte noch einmal zusammen mit mechanisch eingeblendeter Reklame im Web zu publizieren. Wenn das die einzige Geschäftsidee ist (und so sieht es seit Jahren immer wieder aus), und wenn diese Geschäftsidee auch nach zehn Jahren noch mehr Kosten verursacht, als sie Geld hereinbringt, ist es an der Zeit, sie einfach einzustellen – oder sie in eine Geschäftsidee zu transformieren, die zum gewünschten Profit führt. Jeder Flohmarkthändler wäre zu dieser trivialen Einsicht imstande. Und zwar nach deutlich weniger als zehn Jahren Erfahrung. Journalisten… sorry… ich meine natürlich „Qualitätsjournalisten“… scheinen von solchen „komplizierten“ Gedankengängen überfordert zu sein.

Und morgen in der gleichen Zeitung: Das aus Presseerklärungen kritiklos abgeschriebene Gefasel von der Leistungsgesellschaft und von erforderlichen „Anreizen“ für Arbeitslose, damit sie weiterhin unter dem peitschenden Kommandorhythmus der „neuen sozialen Marktwirtschaft“ bis zur Keuchgrenze ums soziale Überleben rennend „Reise nach Jerusalem“ spielen – allerdings mit ein paar Millionen fehlender Arbeitsplätze. Moral ist etwas, wovon der Jornalismus zu profitieren hat; da hat sie ihr Werk getan, die olle Moral, und für die Menschen gibts dann den Wettbewerb. Oh, ich werde zynisch… wird nicht noch einmal passieren… 😈

Ist das denn völlig indiskutabel?

Ja. Es ist völlig indiskutabel.

Es könnte allerdings diskutabel werden, wenn die Werbevermarktung anders praktiziert würde, als dies im Moment der Fall ist.

Zurzeit besteht die Werbung aus eingebetteten Inhalten von Drittanbietern. Diese Inhalte unterliegen nicht der redaktionellen Kontrolle dessen, der sie mit Gewinnerzielungsabsicht einbettet. Sie fügen einen in der Vergangenheit immer wieder kriminell ausgebeuteten Angriffsvektor zu einem Webauftritt hinzu – einmal ganz davon abgesehen, dass es auch zum Transport von Werbung für halbseidene oder kriminelle Angebote in einem als vertrauenswürdig geltenden Zusammenhang kommt, und dass das ebenfalls kein Einzelfall ist. Wenn so etwas durch seinen Kontext mit der Seriosität des Journalismus „aufgeladen“ wird, ist es gleich noch gefährlicher. Neben dem direkten Problem der Computersicherheit besteht auch ein psychisches Problem der „Überrumpelung“ durch Kriminelle und lichtscheue Gestalten, das ebenfalls nicht zu unterschätzen ist.

Das Datenschutzproblem durch das site-übergreifende Tracking der großen Werbevermarkter will ich hier gar nicht erst streifen, obwohl dieses Problem bereits groß genug ist, um die Verwendung eines Adblockers zu einer vernünftigen Entscheidung zu machen.

Würden die journalistischen Websites damit beginnen, ihre Werbung nicht mehr über Drittanbieter einzubetten, sondern sie auf der eigenen Site in eigener Verantwortung zu hosten; wäre es so, dass nicht mehr unkontrolliert und für den Sitebesucher eher intransparent Inhalte von Drittanbietern mit allen damit verbundenen Problemen und Risiken eingebettet würden, dann erst wäre ein solcher Appell diskutabel. Golem, eine populäre deutschsprachige Website mit IT-Nachrichten, hat etwa in einem bis zur Brechreizerregung moralverwürzten Artikel voller irreführender Scheininformation die externen Inhalte von sechs verschiedenen Anbietern verbaut. (Von einer Ansicht des hier gegebenen Links ohne Adblocker kann ich natürlich nur abraten. Warum? Siehe weiter oben.)

Selbst gehostete Werbung hätte noch einen weiteren Vorteil. Dadurch, dass die Connection im HTT-Protokoll Version 1.1 keep-alive bleiben könnte, würde die Site beim Laden der Werbung nicht mehr so sehr ausgebremst. Auch die JavaScript-Tricksereien zum Einbetten der Inhalte von Fremdanbietern wären nicht mehr erforderlich. Was bliebe, wäre eine oft unerwünschte Reklame – allerdings ohne die schwerwiegenden Nachteile der gegenwärtigen Vorgehensweise und hoffentlich oft besser in den Kontext passend als das zurzeit oft der Fall ist.

Ende meiner halbwegs sachlichen Vorschläge in dieser Angelegenheit.

tl;dr

Wenn ein moralischer Zeigefinger eines „Qualitätsjournalisten“ auf sie deutet, dann deuten drei Finger auf ihn selbst zurück. Lassen sie ihren Adblocker immer und überall eingeschaltet! Denken sie erst darüber nach, wenn die Leute, die sie gerade zum Abschalten von Sicherheitsmaßnahmen auffordern, etwas dafür tun, dass diese Sicherheitsmaßnahmen auf ihren Websites nicht nötig sind! Und bis dahin lachen sie darüber, denn lachen ist gesund.

Und eins noch…

Wofür sie niemals eine Werbung sehen werden? Für Werbeblocker.

¹Ich habe den ehemaligen Link zu „Adblock Plus“ am 5. November 2015 gegen einen Link auf uBlock Origin ausgetauscht, weil „Adblock Plus“ inzwischen kein Schutz mehr ist. Nutzer anderer Browser als Firefox suchen sich bitte selbst eine Alternative.

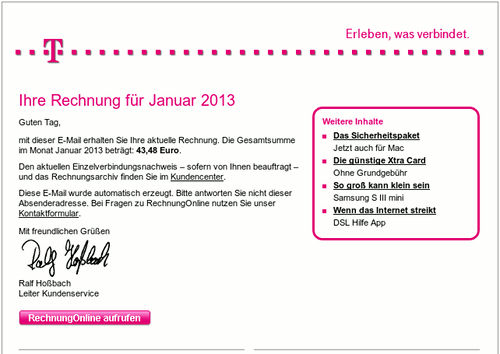

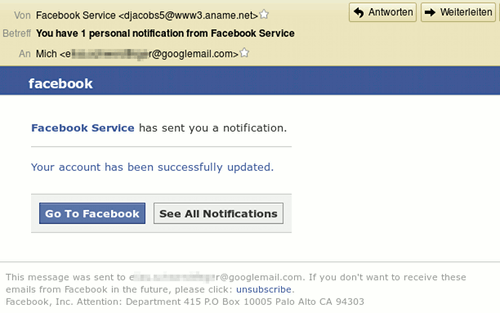

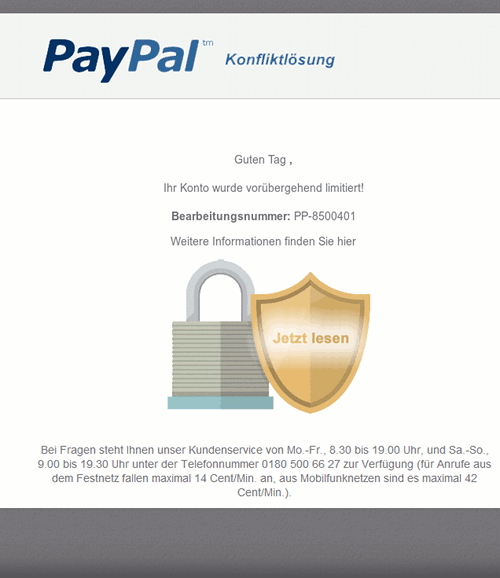

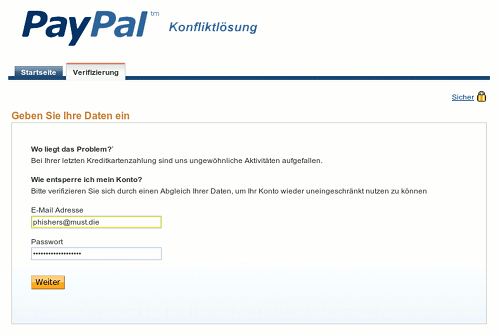

Die anonyme Ansprache in einer Mail ist längst kein Kriterium mehr, um eine Spam sicher erkennen zu können. In den letzten Tagen häufen sich große Spamwellen von Schadsoftware-Mails mit namentlicher Ansprache. Diese sind teilweise leicht erkennbar, etwa,

Die anonyme Ansprache in einer Mail ist längst kein Kriterium mehr, um eine Spam sicher erkennen zu können. In den letzten Tagen häufen sich große Spamwellen von Schadsoftware-Mails mit namentlicher Ansprache. Diese sind teilweise leicht erkennbar, etwa,  Es gibt in dieser Situation eine Frage, die in meinen Augen unbedingt geklärt werden muss:

Es gibt in dieser Situation eine Frage, die in meinen Augen unbedingt geklärt werden muss: Ich sehe die folgenden Möglichkeiten, woher die Namen (und möglicherweise weitere Informationen, etwa, welches Betriebssystem genutzt wird) stammen können – die Links führen jeweils zu weiteren Informationen:

Ich sehe die folgenden Möglichkeiten, woher die Namen (und möglicherweise weitere Informationen, etwa, welches Betriebssystem genutzt wird) stammen können – die Links führen jeweils zu weiteren Informationen: Wie wäre es mit einem heiteren Detektivspiel zu einer wenig heiteren Form des Verbrechens. Wer kann und will dabei helfen, folgende Fragen zu klären – damit eventuell in den zusammengetragenen Informationen Klarheit aufkommt oder wenigstens, damit bestimmte Möglichkeiten ausgeschlossen werden können:

Wie wäre es mit einem heiteren Detektivspiel zu einer wenig heiteren Form des Verbrechens. Wer kann und will dabei helfen, folgende Fragen zu klären – damit eventuell in den zusammengetragenen Informationen Klarheit aufkommt oder wenigstens, damit bestimmte Möglichkeiten ausgeschlossen werden können: Ich weiß, dass ich in meinen Punkten sehr auf Smartphones herumreite. Es ist einfach mein stärkster Verdacht, übrigens ohne weitere Anhaltspunkte als „nur“ dem einen Punkt der außerordentlichen Einfachheit, auf diesem Weg persönliche Daten von Menschen abzugreifen. In den Smartphones hat sich die Sicherheits-Blauäugigkeit der Neunziger Jahre mit der organisierten Internet-Kriminaliät der Zehner Jahre kombiniert und ist mit den in meinen Augen fragwürdigen Geschäftsmodellen Apples und Googles eine unheilige Allianz in der Entrechtung, Verdummung und Abzocke der Nutzer eingegangen. Bei den meisten Anwendern ist in all der kindischen Freude an den neuen Möglichkeiten leider noch kein ausgeprägtes Bewusstsein für die möglichen Probleme gewachsen – und die von namhaften Unternehmen installierten Trojaner sind nur ein kleiner Teil des ganzen Wahnsinns, ein Teil übrigens, der leider viel zu wenig Ächtung erfährt. (Meiner Meinung nach wäre das, was Facebook, Twitter, Path etc. klandestin auf Smartphones betreiben, in einem Rechtsstaat etwas, wofür es Gefängnisstrafen gäbe. Wer Trojaner programmiert und als vergifteten Bonbon zur Installation auf Computern anbietet, hat sich selbst aus dem zivilisierten Miteinander verabschiedet und zeigt, dass er die gleichen widerlichen Methoden anwendet wie eine Bande von Verbrechern. Er zeigt auch, dass er die Menschen nicht anders betrachtet, als ein Verbrecher es täte: Als dumme, verachtenswerte Opfer, die man ausraubt und ausbeutet.) Smartphones sind persönlich genutzte Computer, die bei vielen Menschen deutlich weiter in die Intimsphäre hineinragen als der Computer auf dem Schreibtisch und die dabei deutlich unbefangener genutzt werden. Wenn ich selbst ein Krimineller wäre, würde ich mich darauf konzentrieren.

Ich weiß, dass ich in meinen Punkten sehr auf Smartphones herumreite. Es ist einfach mein stärkster Verdacht, übrigens ohne weitere Anhaltspunkte als „nur“ dem einen Punkt der außerordentlichen Einfachheit, auf diesem Weg persönliche Daten von Menschen abzugreifen. In den Smartphones hat sich die Sicherheits-Blauäugigkeit der Neunziger Jahre mit der organisierten Internet-Kriminaliät der Zehner Jahre kombiniert und ist mit den in meinen Augen fragwürdigen Geschäftsmodellen Apples und Googles eine unheilige Allianz in der Entrechtung, Verdummung und Abzocke der Nutzer eingegangen. Bei den meisten Anwendern ist in all der kindischen Freude an den neuen Möglichkeiten leider noch kein ausgeprägtes Bewusstsein für die möglichen Probleme gewachsen – und die von namhaften Unternehmen installierten Trojaner sind nur ein kleiner Teil des ganzen Wahnsinns, ein Teil übrigens, der leider viel zu wenig Ächtung erfährt. (Meiner Meinung nach wäre das, was Facebook, Twitter, Path etc. klandestin auf Smartphones betreiben, in einem Rechtsstaat etwas, wofür es Gefängnisstrafen gäbe. Wer Trojaner programmiert und als vergifteten Bonbon zur Installation auf Computern anbietet, hat sich selbst aus dem zivilisierten Miteinander verabschiedet und zeigt, dass er die gleichen widerlichen Methoden anwendet wie eine Bande von Verbrechern. Er zeigt auch, dass er die Menschen nicht anders betrachtet, als ein Verbrecher es täte: Als dumme, verachtenswerte Opfer, die man ausraubt und ausbeutet.) Smartphones sind persönlich genutzte Computer, die bei vielen Menschen deutlich weiter in die Intimsphäre hineinragen als der Computer auf dem Schreibtisch und die dabei deutlich unbefangener genutzt werden. Wenn ich selbst ein Krimineller wäre, würde ich mich darauf konzentrieren.