Derartige Spams sind zurzeit eine stinkende Flut. Es gibt viele verschiedene, vermutlich aus Bausteinen zusammengesetze Texte für die immer gleiche Masche. Häufig erscheint dabei der richtige Name in der Anrede, was die Spam noch gefährlicher macht.

Dies ist nur einer dieser Texte, wie er aktuell verwendet wird – übrigens mit einer bemerkenswert guten Formulierung und Rechtschreibung für eine Spam:

Sehr geehrter Kunde Vorname Nachname¹,

Sie haben Ihre Bestellung vom 01.07.2013 bis heute nicht beglichen. Die Summe konnte nicht von Ihrem Konto abgezogen werden. [sic!]

Unser Anwaltsbüro wurde beauftragt den fälligen Betrag für Ihre Bestellung einzufordern. Der Rechnungsbetrag der Bestellung entspricht 201,30 Euro. Zuzüglich wird Ihnen eine Mahngebühr von 21,00 Euro verrechnet und die Gebühren unserer Tätigkeit von 33,98 Euro.

Wir geben Ihnen bis zum 18.08.2013 Zeit das Geld zu zahlen. [Was denn sonst, wenn nicht das Geld?] Falls Sie die Überweisung verweigern [sic! Und das Komma fehlt.] müssen Sie mit sehr erheblichen Kosten [sic!] rechnen. Die Lieferdaten der Bestellung und die Kontonummer sind im angehängten Ordner. [sic!]

Mit freundlichen Grüßen

Anwaltschaft Bastian Cuspinian

Es ist – wie schon gesagt – immer die gleiche Masche.

Eine Rechnung oder eine Mahnung über einen durchaus plausibel wirkenden Betrag kommt per Mail an. In dieser Mail steht nicht, was in Rechnung gestellt wird und auf welches Konto das Geld überwiesen werden soll. Es gibt keine Telefonnummer für eine Rückfrage, um einen Fehler oder ein Missverständnis schnell aufzuklären. Wenn man die Mail ganz nüchtern und frei von der ersten Panik liest, steht eigentlich gar nichts drin – aber das wurde wirklich einschüchternd formuliert. Und natürlich ist eine Frist gesetzt.

Und sie kommt von einem angeblichen „Anwalt“, die Spam. Für den juristisch ungebildeten Durchschnittsmenschen in Deutschland – der als Opfer seiner von staatlichen Schulen erteilten „Bildung“ nicht einmal gelernt hat, was ein Vertrag nach BGB ist, wie er zustande kommt und wie er nicht zustande kommt – bedeutet dieses Wort vor allem eines: Dass es teuer wird, wenn man irgendetwas falsch macht…

Als ob eine unbegründete Forderung begründeter würde, wenn sie von einem „Anwalt“ verfasst wurde! Das wird sie natürlich nicht. Sonst würden Heerscharen von Anwälten davon leben, dass sie jeden Tag hundert Briefe mit dem Text „Zahlen sie mir bitte sofort und völlig grundlos 300 Euro“ absenden und anschließend diese Forderungen gerichtlich vollstrecken ließen. Es ist reine Einschüchterung. Dem Empfänger soll möglichst viel Angst gemacht werden, weil die Verbrecher wissen, dass Angst dumm macht. Und dumme Menschen sind sehr hilfreich für Kriminelle, die andere Menschen überrumpeln wollen.

Apropos Anwalt: Natürlich würde kein Anwalt ein derartiges Mahnschreiben nur mit einer E-Mail versenden – außer als Vorabinformation, der ein in der Regel in der Mail angekündigtes Original auf dem Postweg folgt. Eine E-Mail ist nämlich keine rechtssichere Zustellung, und die Fristsetzung wäre so für die Katz. Dafür nennt jeder richtige Anwalt in jeder auch noch so unwichtig scheinenden E-Mail seine Anschrift und seine Telefonnummer, um Rückfragen zu ermöglichen und Missverständnisse auf einfache Weise ausräumen zu können. Das gilt zumindest für jeden Anwalt, dessen Mail ich bislang lesen durfte, und das waren einige… 😉

Diese Spams haben ein völlig anderes Ziel.

Es geht nicht ums Geld. Der genannte Geldbetrag ist nur ein psychisches Druckmittel. Der Empfänger einer solchen Spam soll, nachdem er die alarmierend formulierte E-Mail gelesen hat, in der objektiv keine hilfreichen Informationen über den Grund des Alarms stehen, den Anhang der Spam öffnen – oder, um es in der etwas unbeholfenen Formulierung des hier genannten Beispiels zu sagen: Den „angehängten Ordner“.

Und dieser Anhang ist in aller Regel ein ZIP-Archiv. In diesem liegt in aller Regel eine Datei mit der Namenserweiterung .pdf.exe oder .docx.exe, die wegen einiger in meinen Augen idiotischer Standardeinstellungen von Microsoft Windows dann als .pdf oder .docx erscheint und so verbirgt, dass es sich um ein direkt ausführbares Programm für Microsoft Windows handelt, das von einem völlig Unbekannten mit einer E-Mail zugestellt wurde. Wenn das Piktogramm dann auch noch wie ein PDF oder wie ein Word-Dokument aussieht, ist die Illusion leider ziemlich gut. Natürlich kann jedem Programm jedes beliebige Piktogramm gegeben werden, so dass dieser Mummenschanz für die Verbrecher einfach durchzuführen ist.

Was das ist?

Es ist jeweils die frischeste Brut der kriminellen Spammer. Wenn man einige Tage wartet, bis die gängigen Antivirus-Programme den Schädling kennen, wird er von mindestens der Hälfte dieser Programme auch sicher erkannt – und von vielen Programmen selbst ein paar Tage später noch nicht. Kurz nach dem Empfang der Mail ist der Schädling jedoch neu und wird nicht erkannt. Beinahe jedes Antivirus-Programm erweist sich als wirkungslos, wenn Menschen dazu gebracht werden können, einfach aktuellen Code von Kriminellen auf ihrem Computer auszuführen. Obwohl man ständig eine „Schutzsoftware“ im Hintergrund laufen lässt, die den Rechner verlangsamt und den Stromverbrauch erhöht, ist man für den konkreten Angriff ungeschützt und hat nach einem unbedachten, in Panik ausgeführten Klick einen Computer anderer Leute auf seinem Schreibtisch stehen – die mit Rechner und Internetleitung machen können, was immer ihnen beliebt.

Deshalb sollte man keine Anhänge in E-Mails von Unbekannten öffnen – und, weil sich die Absenderadresse einer Mail beliebig fälschen lässt, auch keine Anhänge von Bekannten, die nicht vorher abgesprochen wurden. Wie gesagt: Ein richtiger Rechtsanwalt schreibt übrigens immer eine Telefonnummer in die Mail, um Rückfragen zu ermöglichen. 😉

Hier noch einmal eine kurze Zusammenfassung:

Kurze Checkliste für E-Mails mit Anhang

- Ist es eine E-Mail von einem Unbekannten? Wenn ja: Äußerste Vorsicht!

- Ist es eine E-Mail von einem Bekannten oder von einem Unternehmen, bei dem man Kunde ist? Wenn ja: Immer darüber im Klaren sein, dass der Absender einer E-Mail beliebig gefälscht werden kann! Vorsichtig bleiben! Das gilt besonders, wenn der „eigentliche Inhalt“ der E-Mail ein Anhang ist.

- Schreibt eine Unternehmung oder ein Anwalt, ohne dass eine einfache, schnelle Kontaktmöglichkeit für Rückfragen angegeben ist? Das ist immer ein Zeichen für mangelnde Seriosität oder fehlende Sorgfalt.

- Ist die E-Mail alarmierend und beängstigend formuliert (mit Angstworten wie: Mahnung, Anwalt, Polizei, Vertragsbruch, Gericht, Frist), aber enthält im Text keine konkreten Angaben zum Vorgang? Muss zusätzlich ein Anhang geöffnet werden, um zu erfahren, um was es eigentlich geht? Wenn ja: Finger weg! Es gibt keinen objektiven Grund für Anwälte und Unternehmer, so zu schreiben. Auf der anderen Seite bestehen sehr viele gute und geldwerte Gründe, geschäftliche Mail so zu formulieren, dass beim Empfänger keine Missverständnisse aufkommen können.

- Ist es eine finanzielle Forderung, ohne dass aus dem Text der Mail heraus klar wird, wofür diese Forderung genau erhoben wird? Wenn ja: Löschen! Briefe und Mails der Gattung „Zahlen sie bitte grundlos und sofort einen Haufen Geld“ sind es nicht wert, dass man ihnen auch nur ein Quäntchen der beschränkten Lebenszeit und -kraft widmet. Sie gehören in die „Rundablage“.

- Ist der Anhang ein ZIP-Archiv, gern als „beigefügter“ oder „angehänger Ordner“ im Text der Mail verklausuliert? Wenn ja: Es handelt sich fast immer um Schadsoftware. Das Verpacken in ein Archivformat soll den Virenscan erschweren und Spamfiltern die Arbeit schwerer machen. Es gibt keinen Grund, ein bereits komprimierendes Dokumentformat wie PDF noch einmal zu komprimieren.

- Erscheint als E-Mail-Anhang eine Datei mit der Erweiterung

.pdfoder.docx, obwohl man sonst niemals Dateinamenserweiterungen in Windows sieht, weil die Standardeinstellung nicht geändert wurde? Wenn ja: Es ist Schadsoftware! Die Datei wird in Wirklichkeit.pdf.exeheißen und ein per E-Mail zugestelltes ausführbares Programm sein. - Wer Microsoft Windows benutzt, sollte sich die halbe Minute Mühe machen, die Kriminalität mit so untergeschobenen ausführbaren Dateien an der Wurzel zu unterbinden. Hierzu in den Exploreroptionen unter Extras ▷ Ordneroptionen ▷ Ansicht das Häkchen bei „Erweiterungen bei bekannten Dateitypen ausblenden“ entfernen. Danach ist ein Trick der Marke

.pdf.exeunmittelbar sichtbar – und was es zu bedeuten hat, wenn jemand in einer E-Mail solche Tricks benötigt, wird wohl jedem einleuchten. Warum Microsoft das nicht standardmäßig so einstellt, um Windows ein bisschen sicherer und Verbrechern das Leben ein bisschen schwerer zu machen? Das ist eine gute Frage, die ich leider nicht beantworten kann, ohne Mutmaßungen und spekulative böse Worte über Microsoft zu sagen – die eventuell von einem echten Anwaltsbrief gefolgt würden… 😉 - Wer Microsoft Windows benutzt, sollte so bald wie möglich mindestens auf Windows 7² updaten. Dann wird eine ausführbare Datei nicht mehr ohne Rückfrage ausgeführt, wenn sie nicht von einer vertrauenswürdigen Stelle kryptographisch signiert wurde. Das gewährt zwar auch keine vollständige Sicherheit, da die Zertifizierungsstellen angreifbar sind, aber es ist besser als nichts. Natürlich hilft eine solche Sicherheitsabfrage nur, wenn Systemmeldungen auch gelesen und nicht einfach mit Klick auf „OK“ weggemacht werden…

¹Hier stand der richtige Name.

²Mir ist vor ein paar Tagen erst aufgefallen, dass beinahe alle Spamkommentare, die hier aus Botnetzen abgesetzt wurden, von Rechnern kamen, die unter Windows XP liefen. Feindlich übernommene Windows-7-Rechner waren die Ausnahme. Das kann natürlich ein Zufall sein, aber ich fand das Muster auffällig genug, um es einmal zu erwähnen. Wer noch sicherer gehen möchte, sollte übrigens – wenn das möglich ist – das Betriebssystem wechseln. Gute Alternativen sind frei und kostenlos verfügbar. Es ist dumm, sie einfach liegenzulassen.

Die zitierte Spam ist ein Zustecksel meiner Leserin W. M. und ist sehr typisch für diese Gattung Spam, aber durch die persönliche Ansprache des Empfängers hochgefährlich.

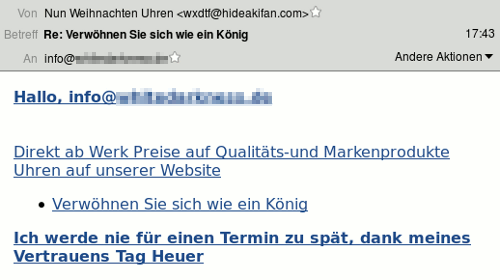

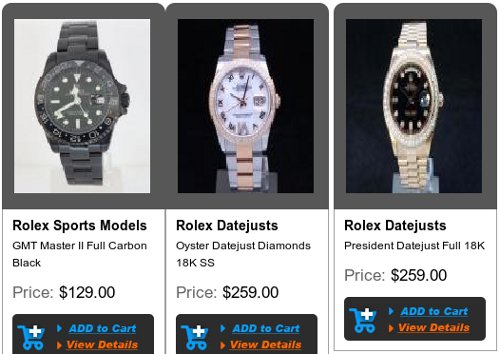

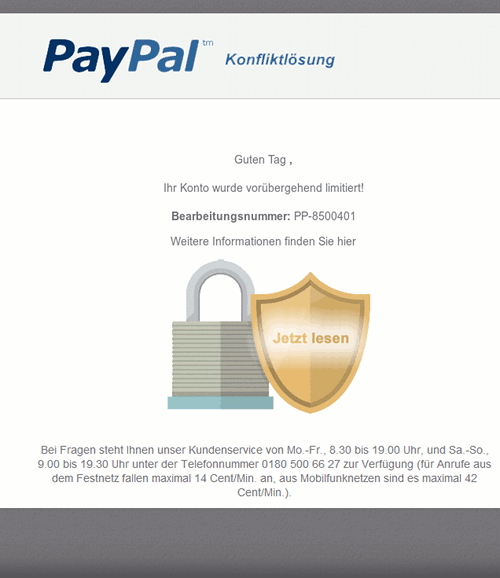

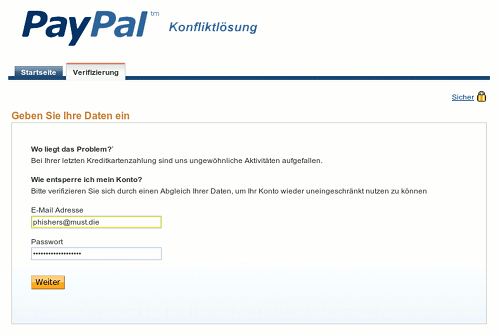

Die anonyme Ansprache in einer Mail ist längst kein Kriterium mehr, um eine Spam sicher erkennen zu können. In den letzten Tagen häufen sich große Spamwellen von Schadsoftware-Mails mit namentlicher Ansprache. Diese sind teilweise leicht erkennbar, etwa,

Die anonyme Ansprache in einer Mail ist längst kein Kriterium mehr, um eine Spam sicher erkennen zu können. In den letzten Tagen häufen sich große Spamwellen von Schadsoftware-Mails mit namentlicher Ansprache. Diese sind teilweise leicht erkennbar, etwa,  Es gibt in dieser Situation eine Frage, die in meinen Augen unbedingt geklärt werden muss:

Es gibt in dieser Situation eine Frage, die in meinen Augen unbedingt geklärt werden muss: Ich sehe die folgenden Möglichkeiten, woher die Namen (und möglicherweise weitere Informationen, etwa, welches Betriebssystem genutzt wird) stammen können – die Links führen jeweils zu weiteren Informationen:

Ich sehe die folgenden Möglichkeiten, woher die Namen (und möglicherweise weitere Informationen, etwa, welches Betriebssystem genutzt wird) stammen können – die Links führen jeweils zu weiteren Informationen: Wie wäre es mit einem heiteren Detektivspiel zu einer wenig heiteren Form des Verbrechens. Wer kann und will dabei helfen, folgende Fragen zu klären – damit eventuell in den zusammengetragenen Informationen Klarheit aufkommt oder wenigstens, damit bestimmte Möglichkeiten ausgeschlossen werden können:

Wie wäre es mit einem heiteren Detektivspiel zu einer wenig heiteren Form des Verbrechens. Wer kann und will dabei helfen, folgende Fragen zu klären – damit eventuell in den zusammengetragenen Informationen Klarheit aufkommt oder wenigstens, damit bestimmte Möglichkeiten ausgeschlossen werden können: Ich weiß, dass ich in meinen Punkten sehr auf Smartphones herumreite. Es ist einfach mein stärkster Verdacht, übrigens ohne weitere Anhaltspunkte als „nur“ dem einen Punkt der außerordentlichen Einfachheit, auf diesem Weg persönliche Daten von Menschen abzugreifen. In den Smartphones hat sich die Sicherheits-Blauäugigkeit der Neunziger Jahre mit der organisierten Internet-Kriminaliät der Zehner Jahre kombiniert und ist mit den in meinen Augen fragwürdigen Geschäftsmodellen Apples und Googles eine unheilige Allianz in der Entrechtung, Verdummung und Abzocke der Nutzer eingegangen. Bei den meisten Anwendern ist in all der kindischen Freude an den neuen Möglichkeiten leider noch kein ausgeprägtes Bewusstsein für die möglichen Probleme gewachsen – und die von namhaften Unternehmen installierten Trojaner sind nur ein kleiner Teil des ganzen Wahnsinns, ein Teil übrigens, der leider viel zu wenig Ächtung erfährt. (Meiner Meinung nach wäre das, was Facebook, Twitter, Path etc. klandestin auf Smartphones betreiben, in einem Rechtsstaat etwas, wofür es Gefängnisstrafen gäbe. Wer Trojaner programmiert und als vergifteten Bonbon zur Installation auf Computern anbietet, hat sich selbst aus dem zivilisierten Miteinander verabschiedet und zeigt, dass er die gleichen widerlichen Methoden anwendet wie eine Bande von Verbrechern. Er zeigt auch, dass er die Menschen nicht anders betrachtet, als ein Verbrecher es täte: Als dumme, verachtenswerte Opfer, die man ausraubt und ausbeutet.) Smartphones sind persönlich genutzte Computer, die bei vielen Menschen deutlich weiter in die Intimsphäre hineinragen als der Computer auf dem Schreibtisch und die dabei deutlich unbefangener genutzt werden. Wenn ich selbst ein Krimineller wäre, würde ich mich darauf konzentrieren.

Ich weiß, dass ich in meinen Punkten sehr auf Smartphones herumreite. Es ist einfach mein stärkster Verdacht, übrigens ohne weitere Anhaltspunkte als „nur“ dem einen Punkt der außerordentlichen Einfachheit, auf diesem Weg persönliche Daten von Menschen abzugreifen. In den Smartphones hat sich die Sicherheits-Blauäugigkeit der Neunziger Jahre mit der organisierten Internet-Kriminaliät der Zehner Jahre kombiniert und ist mit den in meinen Augen fragwürdigen Geschäftsmodellen Apples und Googles eine unheilige Allianz in der Entrechtung, Verdummung und Abzocke der Nutzer eingegangen. Bei den meisten Anwendern ist in all der kindischen Freude an den neuen Möglichkeiten leider noch kein ausgeprägtes Bewusstsein für die möglichen Probleme gewachsen – und die von namhaften Unternehmen installierten Trojaner sind nur ein kleiner Teil des ganzen Wahnsinns, ein Teil übrigens, der leider viel zu wenig Ächtung erfährt. (Meiner Meinung nach wäre das, was Facebook, Twitter, Path etc. klandestin auf Smartphones betreiben, in einem Rechtsstaat etwas, wofür es Gefängnisstrafen gäbe. Wer Trojaner programmiert und als vergifteten Bonbon zur Installation auf Computern anbietet, hat sich selbst aus dem zivilisierten Miteinander verabschiedet und zeigt, dass er die gleichen widerlichen Methoden anwendet wie eine Bande von Verbrechern. Er zeigt auch, dass er die Menschen nicht anders betrachtet, als ein Verbrecher es täte: Als dumme, verachtenswerte Opfer, die man ausraubt und ausbeutet.) Smartphones sind persönlich genutzte Computer, die bei vielen Menschen deutlich weiter in die Intimsphäre hineinragen als der Computer auf dem Schreibtisch und die dabei deutlich unbefangener genutzt werden. Wenn ich selbst ein Krimineller wäre, würde ich mich darauf konzentrieren.