Schade, diese Mail ist jetzt schon rd. vierzig Minuten alt. Dann komme ich wohl nicht an dieses „einmalige“ (mein Spameingang quillt über) und „begrenzte“ (es gibt nur 1080 Atome im Universum) Angebot. So ein Jammer aber auch!

Wer schreibt mir denn?

Von: Sie sind ausgewählt <titanspin@calldiscountservices.com>

Viele sind berufen, aber wenige sind auserwählt

Und, wofür bin ich jetzt auserwählt? Komme ich in den Himmel? Aber nein doch:

Ich bin gar nicht auserwählt. %%firstname%% %%Surname%% ist auserwählt. Schade. Alle anderen sind lediglich auserwählt, über die gnadenlose Blödheit dieser Spammer zu lachen. Davon kann man sich zwar nichts kaufen, aber es macht heiter und bewahrt davor, betrogen zu werden. 😁️

Das Bild in der Spam wird aus dem Web nachgeladen – das heißt: In einer guten Mailsoftware würde man es zum Schutz seiner Privatsphäre gar nicht erst sehen und müsste wie ich in den Quelltext der Mail schauen. Es wird nachgeladen…

<img src="http://mobile.darryring.com/images/yQQmO.jpg" border="0" alt="" style="width:593px;height:787px;" usemap="#zLOGLvTIPiI2KVKMT9"></a>

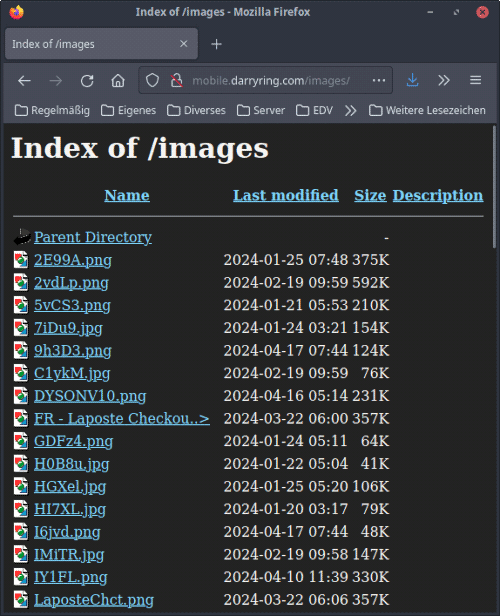

…von der Website in der Domain mobile.darryring.com. Und ich habe gerade so ein Déjà vu. Wenn ich die absolut miese Machart dieser Spam sehe, diese intellektuelle Unfähigkeit, zu erkennen, dass irgendwelche Namensplatzhalter aus einem unverstandenen Spamskript in einem Screenshot einfach nur lächerlich und blöd aussehen; wenn ich diese quietschende Dummheit ihrer Masche vor Augen habe… genau so etwas hatte ich doch schon einmal. Nur, dass das Bild damals aus der Website in der Domain zrabike.info nachgeladen wurde.

Damals war diese Bande intellektuell damit überfordert, im Webserver die Verzeichnisauflistung für ihren Bilderordner abzustellen, so dass man aus dem gesamten Internet bequem auf ihre ganze Sammlung zugreifen konnte. Es ist nicht schwierig, so etwas zu verhindern. Es wäre eine einzige Direktive für den Apache gewesen. Man findet dafür mühelos mit einer beliebigen Suchmaschine Anleitungen, die auch für Neulinge leicht verständlich sind. Mal schauen, ob diese Enthirnungsreste mit angeflanschtem Spamskript inzwischen wenigstens etwas gelernt haben und ob es ihnen inzwischen weniger gleichgültig ist – sorry für meine Kommandozeilengymnastik, aber so kann ich es am besten dokumentieren:

$ wget -q -r -np http://mobile.darryring.com/images/ $ du -hs mobile.darryring.com/ 13M mobile.darryring.com/ $ cd mobile.darryring.com/images/ $ ls | pr -4 -t _20210223_150707_ fUQDx.jpg iphon15screenshot rr.png 2E99A.png GDFz4.png iphone15fr.png seemyprfiole.PNG 2vdLp.png glsde.png iVubq.png spmCK.jpg 5vCS3.png gls.png IY1FL.png stde.png 7iDu9.jpg H0B8u.jpg LaposteChct.png sxm.png 9h3D3.png harborus.png LnX6y.png tarsl2.png asianakjdjdkdkdi. HGXel.jpg makitait.jpg tEBM6.png c0Lga.png HI7XL.jpg makitapl.png temu.jpg C1ykM.jpg hKablodahd3Ov.png mcafeedk.png tr4lv.png cHpGm.png I6jvd.png mcafeeit.png transl.jpg clsde.jpg IMiTR.jpg mil.png UG2IP.png confirmbtn.png index.html nAVp2.png VABI7.png deliveryimgg.png index.html?C=D;O= netflixus.png visionpro.jpg deliveryimg.png index.html?C=D;O= nortonfr.png VOfwR.jpg dim-weight2.jpg index.html?C=M;O= nortonit.png Vp8zo.jpg dysonus.png index.html?C=M;O= oralb2be.png xsVxq.png DYSONV10.png index.html?C=N;O= parkfr.png YQgAa.png elonus.png index.html?C=N;O= pjtDP.gif yQQmO.jpg exprexx.jpg index.html?C=S;O= prud.jpg Z2Qxf.jpg FR – Laposte Chec index.html?C=S;O= RQowQ.png ZjJTK.png $ _

Man kommt natürlich auch mit einem ganz normalen Webbrowser an die Bilder. Man braucht dafür weder irgendwelche Kenntnisse, wie man einen Computer an der Kommandozeile bedient, noch irgendwelche komischen Programme, von denen man vielleicht bis eben noch nie etwas gehört hat. Es reicht, einfach den Dateinamen, also alles nach dem letzten Querstrich, in der URL wegzulassen und sich mal in einem Webbrowser – wie hier im Screenshot dem Firefox – anzuschauen, was sonst noch in diesem Verzeichnis herumliegt. Das ist „Hacken“ auf dem Niveau eines aufgeweckten Achtjährigen:

Jackpot! 🎰️

Ja, das ist unzweifelhaft die gleiche Bande. Und die haben überhaupt nichts dazugelernt. Vermutlich ist ihnen das mit dem Lernen einfach ein bisschen zu anstrengend. Es kann ja auch nicht jeder die Grundschule erfolgreich abschließen.

Na gut, dann mache ich halt noch einmal, was ich schon einmal getan habe und bringe meine kleine Auswahl der tollsten Betrugsnummern einer dummen, technisch völlig inkompetenten Bande von Spammern in heiteren Bildern aus ihrem offenen Spambilderbuch. Ich verbinde damit die Hoffnung, jedem Menschen einen Einblick in die umfassende Kriminalität von Spammern zu geben und wünsche mir, dass niemand, der das gesehen hat, jemals wieder leichtfertig in eine Spam klickt, weil in der Spam drinsteht, dass man in die Spam klicken soll. Man kann dabei nämlich nichts gewinnen. Aber man kann sich schnell einen Haufen Probleme damit holen.

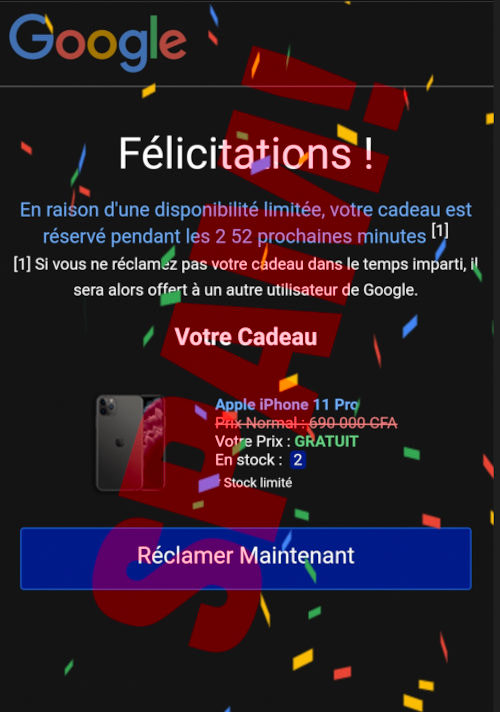

Na, möchte noch jemand ein iPhone 11 Pro. „Google“ hat eines zu verschenken:

Aber schnell machen, da liegen nur noch zwei Stück herum bei „Google“, und wenn man nicht vorm Denken klickt, laufen die einfach so weg! Warum „Google“ nicht lieber seine eigenen „Pixel“-Dinger verschenkt? Fragt doch mal den Spammer! Vielleicht hat er sich ja etwas dabei gedacht. Ich weiß allerdings nicht, was er sich dabei gedacht haben könnte.

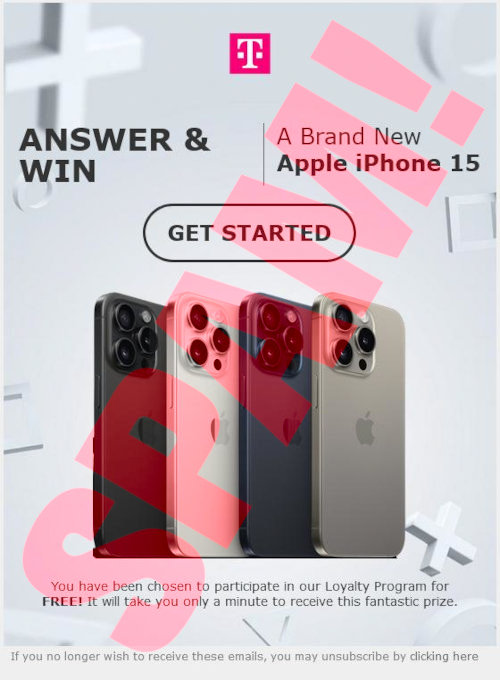

Aber so ein iPhone 11 ist ja auch schon ein bisschen alt. Da nimmt man doch lieber, was die Deutschen Telekomiker zu verschenken haben:

Da steht auch nichts von irgendeiner Beschränkung, aber dafür ist es brandneu. Ja, man kann geradezu riechen, wie hirnverbrannt die Masche ist. Man muss nur eine Minute lang Fragen beantworten, und schon kriegt man einen tragbaren (im physikalischen Sinne, nicht im Preis) Computer geschenkt, auf dem einem nicht einmal mehr das Recht eingeräumt werden soll, selbst darüber zu entscheiden, welche Software darauf ausgeführt wird. Weil man sonst ja gar nicht so gut von Apple gegängelt und gemolken werden kann. Andere müssen dafür über siebenhundert Øre hinlegen. Ich würde mir so etwas generell – also auch ohne Spam – nicht einmal schenken lassen, aber ich bin ja auch etwas altmodisch und bestehe darauf, dass ich selbst darüber entscheiden kann, welche Software auf meinen Computern ausgeführt wird. Denen, denen der Handywahn tief ins Gehirnchen gebissen hat, bedeuten solche Dinge leider nichts mehr. Denen reicht es, wenn sie mit dem Gerät rumspielen können, während sie bei Aldi in der Schlange stehen… und wenn dort jeder den Apfel sieht. 🍏️

Apropos Apfel:

Eine Taucherbrille von Apple gibt es auch. Damit kann man auch viel besser die Zukunft umarmen, aber nur, wenn man auch als Apfelshopper zur Apfelfamilie gehört:

Vermutlich wird man dabei so dumm, dass man auf derart plumpe Spam hereinfällt. Schade nur, dass es noch ein bisschen lächerlich aussieht, wenn man mit so einer Taucherbrille in der Schlange vor der Aldikasse steht. Sonst hätte ich im Alltag viel mehr zu lachen. 😁️

Schon bemerkenswert, wie viel primitiver Betrug sich wieder einmal ausgerechnet an Apple-Kunden richtet. Ob das einfach nur ein dummer Zufall ist? Oder ob diese Leute wegen ihrer Freude am sinnlosen Geldausgeben und ihrer intellektuellen Befähigungen eine besonders gute Zielgruppe für solche Betrugsmaschen sind? Ich weiß es nicht. Ich habe da nur so einen Verdacht… 😁️

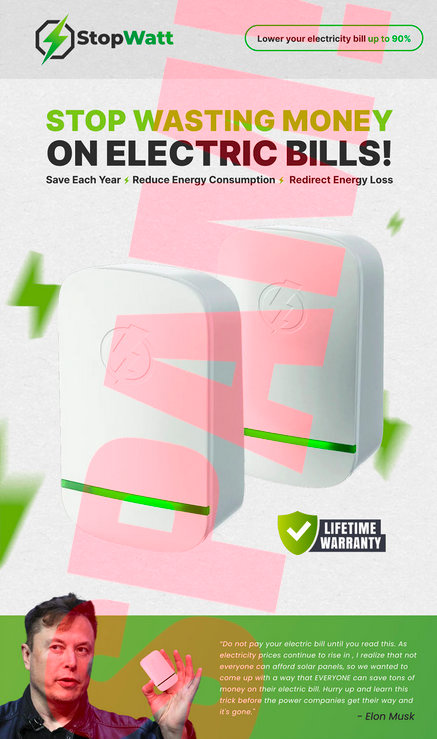

Aber es gibt ja auch Erfreulicheres. Zum Beispiel Elon Musk, der uns allen eine tolle und scheinbar vollautomatische Möglichkeit zum Stromsparen anbietet. Nein, nicht einfach alle Geräte ausschalten, wie das ein naiver Mensch denken könnte. Sondern stattdessen ein weiteres Gerät einschalten. Können diese Augen lügen?

Man kann zwar in dieser Größe – es ist die Originalgröße des Bildes, das in der Spam verwendet wird – nicht mehr so gut lesen, was Elon „Technikjesus“ Musk angeblich zu seinen Jüngern gesagt haben soll, aber wer noch lesen kann, ist vermutlich eh viel zu intelligent, um auf den Betrug hereinzufallen. Und außerdem ist ein Bild von Elon „Technikjesus“ Musk dabei. Das hat er bestimmt als Selfie im Hyperloop geschossen. Oder in seinem teuren Feuerwerkskörper… ähm… Starship auf dem Weg zum Mars, dessen liebliche, wenn auch mit rd.

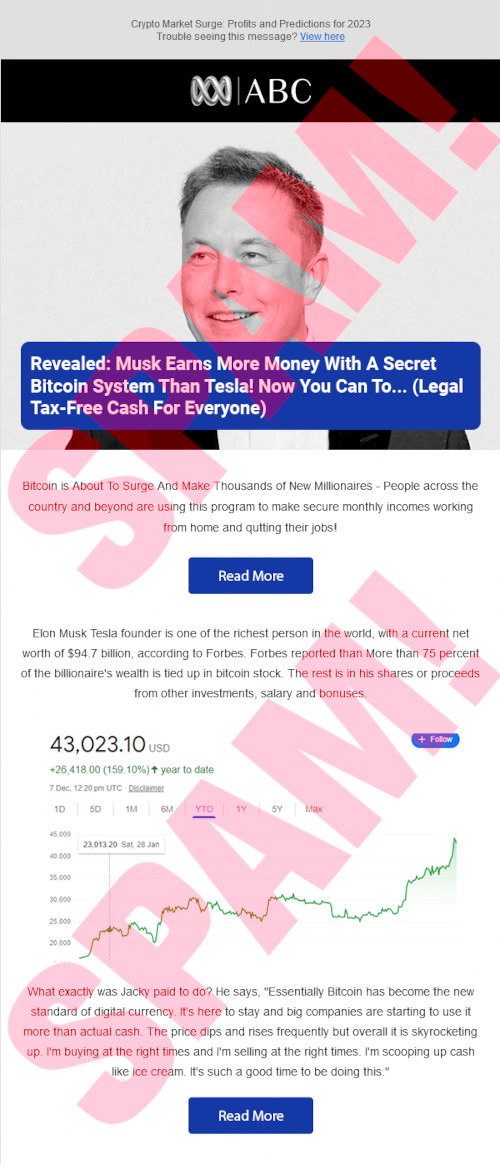

Denen kann man dann auch erzählen, dass Elon „Technikjesus“ Musk so irre reich geworden ist, weil er in Kryptogeld gemacht hat – mit einem ganz geheimen Geheimsystem, von dem man in Spams erfährt und das man im offenen Web auf einer Website nachlesen kann:

Man muss nicht unbedingt dumm wie ein halber Meter trockenen Feldweges sein, um darauf reinzufallen, aber es ist schon sehr hilfreich. Die Jünger von Elon „Technikjesus“ Musk scheinen für Betrüger eine genau so gute Zielgruppe wie die Käufer von Appleprodukten zu sein, so oft, wie ich dieses Gesicht in den Bildern sehe.

Ach! Natürlich gibts auch wieder Schadsoftware:

Klar, es gibt total protection, wenn man sich sein Antivirusschlangenöl von irgendwelchen Spammern mit einer Spam andrehen lässt! Wer es glaubt, wird zwar nicht selig, aber bekommt dafür kostenlos einen Computer anderer Leute auf seinem Schreibtisch.

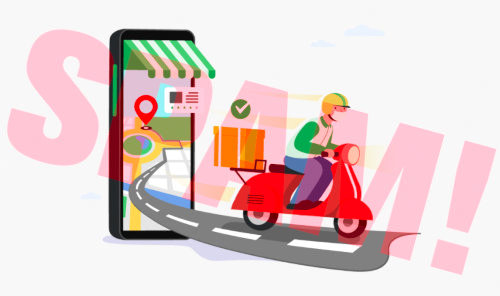

Und auch die gegenwärtige Pest des Spameingangs, die Paketspam, darf keineswegs fehlen. Die Nummer ist in anderen Sprachen genau so dumm wie auf Deutsch:

Was beim letzten Bild sofort auffällt: Es ist eine ziemlich große Datei. Das liegt daran, dass es sich um ein animiertes GIF handelt. Den animierten Teil will ich gern damit würdigen, dass ich ihn hier noch einmal zeige:

Wenn da ein Bote so flott mit seinem Roller durch die gebahnten Straßen des Posteinganges rollend auf der Stelle steht, verstehe ich gar nicht, warum ich noch etwas machen soll, damit das Paket auch bei mir ankommt. 😂️

Das gleiche gilt natürlich…

…wenn der Paketbote schon aus dem Handy rollt. 🤣️

Aber nein, es gibt immer nur Probleme mit diesen ganzen Paketen:

Wer von den dummen Spammern ist eigentlich auf die alberne Idee gekommen, dass so eine Spam viel überzeugender aussieht, wenn sie ein Foto des Paketes enthält? Stellt die Zielgruppe dieses Betruges sich wirklich vor, dass da jemand beim Logistiker sitzt und jedes Paket einzeln fotografiert, das aus irgendeinem Grund nicht zugestellt werden kann? Traumberuf Fotograf, der Pakete fotografiert. Immer schön von den anderen Paketen separiert auf einen Tisch gestellt, damit man das Paket auch gut erkennen kann, aber ohne irgendeine weitere Information wie etwa den Absender im Text der Spam? Man muss schon sehr einfach in seinem Köpfchen gestrickt sein, wenn man davon keinen Anfall spontaner Heiterkeit kriegt. 😅️

Ohne diese gnadenlos dumme Idee…

…und bei Verwendung eines albernen Cliparts wirkt so eine Spam wenigstens ein bisschen glaubwürdiger. Aber nur so ein klitzekleines bisschen. 🤏️😄️

Ach, dass mir der Namensteil mit „titanspin“ in der Absenderadresse sehr bekannt vorkommt, habe ich ja schon erwähnt. Natürlich dürfen auch die Abzockcasinos nicht fehlen. Die hierzu verwendete Grafik ist aber nur geringfügig besser als beim letzten Mal geworden:

Ansonsten gibt es nur wenig Neues in diesem artenreichen und hirnarmen Biotop der Spammer, das meiste haben wir ja schon auf unserer letzten Wanderung gesehen. Die kleine Exkursion in die sumpfigen Bereiche des Internet ist hiermit beendet.

Es war zwar mal wieder ein bisschen schmutzig, aber es hat dennoch eine Menge Spaß gemacht. Und das ist doch die Hauptsache dabei.

![Aus dem Web nachgeladenes, in die Spam eingebettetes Bild: 100% GRATIS -- 20x50€ -- Ihre 1000€ AMAZON Geschnekkarten -- [BESTÄTIGEN >] -- Guten Tag %%Surname%%, wir grautlieren ihnen recht herzlich. -- Sie gehören zu den Auserwählten fr eine Amazon-Umfrage. Nehmen Sie sich eine Minute Zeit und beantworten Sie 5 Fragen. Alle Teilnehmer haben die Chance auf Amazon-Gutscheine im Wert von 1000€. -- Folgende Teilnehmer können heute an der Umfrage teilnehmen: -- 1. Andre Fuchs -- 2. %%firstname%%%%Surname%% -- 3. Karin Herrlich -- Klicken Sie zur Teilnahme einfach auf "Jetzt teilnehmen" -- [JETZT TEILNEHMEN >]](http://spam.tamagothi.de/wp-content/uploads/2024/04/amazonkarte-450.jpg)

…die zurzeit leider noch nicht auf den Blacklists steht, weil sie recht „frisch“ ist. Von den Sicherheitsfunktionen im Webbrowser wird man also nicht vor der üblen Gefahr gewarnt. Die Schadsoftware, die man von dieser betrügerischen Website herunterlädt, ist ebenfalls recht „frisch“ und

…die zurzeit leider noch nicht auf den Blacklists steht, weil sie recht „frisch“ ist. Von den Sicherheitsfunktionen im Webbrowser wird man also nicht vor der üblen Gefahr gewarnt. Die Schadsoftware, die man von dieser betrügerischen Website herunterlädt, ist ebenfalls recht „frisch“ und ![Lieferung -- Lieferung des ausgesetzten Pakets -- Foto eines Paketes -- Sie haben (1) Paket, das auf die Lieferung wartet. Verwenden Sie Ihren Code, um ihn zu verfolgen und zu erhalten. -- Planen Sie ihre Lieferung und abonnieren Sie unsere Kalenderbenachrichtigungen, um dies zu vermeiden passiert schon wieder! -- [Planen Sie Ihre Lieferung]](http://spam.tamagothi.de/wp-content/uploads/2023/12/lieferung-450.jpg)

![Beispiel 5: Ein Bild mit dem Google-Logo und der Behauptung, dass Schadsoftware entdeckt wurde, nebst der Aufforderung, dass man für einen Sicherheitstest und weitere Anweisungen [!] klicken soll.](http://spam.tamagothi.de/wp-content/uploads/2023/12/zrabike-05.jpg)

Und das war schon die ganze Spam. Also: Fast die ganze Spam. Bis auf einen Anhang, der da noch dranhängt und die Hauptsache bei dieser Spam ist. So ein leckerer Anhang! Es ist aber gar keine Audiodatei. Es handelt sich um eine höchst absonderliche HTML-Datei, die auf den meisten Betriebssystemen im Webbrowser geöffnet würde, und diese HTML-Datei ist mit 927 KiB auch „ein bisschen“ größer. Sie enthält nicht nur PHP-Code, der im Kontext einer lokal geöffenten HTML-Datei völlig sinnlos ist, sondern auch einen unfassbar aufgeblähten Wust von völlig unnötigen CSS-Formaten in einem langen Kommentar (sie werden also gar nicht verwendet) und kaum analysierbares Javascript, das zur Abwechslung allerdings mal wirklich ausgeführt wird. Dieser große Aufwand will aber gar nicht…

Und das war schon die ganze Spam. Also: Fast die ganze Spam. Bis auf einen Anhang, der da noch dranhängt und die Hauptsache bei dieser Spam ist. So ein leckerer Anhang! Es ist aber gar keine Audiodatei. Es handelt sich um eine höchst absonderliche HTML-Datei, die auf den meisten Betriebssystemen im Webbrowser geöffnet würde, und diese HTML-Datei ist mit 927 KiB auch „ein bisschen“ größer. Sie enthält nicht nur PHP-Code, der im Kontext einer lokal geöffenten HTML-Datei völlig sinnlos ist, sondern auch einen unfassbar aufgeblähten Wust von völlig unnötigen CSS-Formaten in einem langen Kommentar (sie werden also gar nicht verwendet) und kaum analysierbares Javascript, das zur Abwechslung allerdings mal wirklich ausgeführt wird. Dieser große Aufwand will aber gar nicht… Ein ZIP-Archiv mit einer einzigen Datei, hier ein unter Microsoft Windows bei Doppelklick im

Ein ZIP-Archiv mit einer einzigen Datei, hier ein unter Microsoft Windows bei Doppelklick im  Oft begleitet von einem großen Schaden. Wenn eine Privatperson ihre gesamten Daten verschlüsselt bekommt und von einem Erpresser zum Bezahlen aufgefordert wird, kann das schon schlimm sein. Ich habe schon erwachsene Menschen weinen sehen, als sie auf diese Weise ein 180seitiges Dokument verloren haben und nicht verstehen konnten, dass ich empfehle, trotzdem niemals Geld an Kriminelle zu zahlen, zumal man auch gar nicht weiß, ob man wirklich seine Dateien zurückbekommt. Selbst, wenn es nicht ganz so übel läuft, dass die Masterarbeit verschwunden ist und „nur“ fünfzehn Jahre Fotos, Videos und „Zeug“ verloren gehen, ist das sehr schlimm¹. Ein Unternehmen steht nach einem solchen Angriff am Rande der Insolvenz, wenn sich die (beliebig nachladbare) Schadsoftware wurmartig durchs gesamte Netzwerk des Unternehmens vorarbeitet – von den zusätzlichen Problemen, die dadurch entstehen,

Oft begleitet von einem großen Schaden. Wenn eine Privatperson ihre gesamten Daten verschlüsselt bekommt und von einem Erpresser zum Bezahlen aufgefordert wird, kann das schon schlimm sein. Ich habe schon erwachsene Menschen weinen sehen, als sie auf diese Weise ein 180seitiges Dokument verloren haben und nicht verstehen konnten, dass ich empfehle, trotzdem niemals Geld an Kriminelle zu zahlen, zumal man auch gar nicht weiß, ob man wirklich seine Dateien zurückbekommt. Selbst, wenn es nicht ganz so übel läuft, dass die Masterarbeit verschwunden ist und „nur“ fünfzehn Jahre Fotos, Videos und „Zeug“ verloren gehen, ist das sehr schlimm¹. Ein Unternehmen steht nach einem solchen Angriff am Rande der Insolvenz, wenn sich die (beliebig nachladbare) Schadsoftware wurmartig durchs gesamte Netzwerk des Unternehmens vorarbeitet – von den zusätzlichen Problemen, die dadurch entstehen,  Seit Mitte Oktober

Seit Mitte Oktober  Der Inhalt ist kein Dokument, sondern eine ausführbare Datei für Microsoft Windows, die unter einem Vorwand zugemailt wurde. Wer darauf doppelklickt und dieses an alle möglichen Mailadressen zugestellte Programm irgendwelcher Verbrecher ausführt, hat hinterher einen Computer anderer Leute auf dem Schreibtisch stehen. ☹️

Der Inhalt ist kein Dokument, sondern eine ausführbare Datei für Microsoft Windows, die unter einem Vorwand zugemailt wurde. Wer darauf doppelklickt und dieses an alle möglichen Mailadressen zugestellte Programm irgendwelcher Verbrecher ausführt, hat hinterher einen Computer anderer Leute auf dem Schreibtisch stehen. ☹️ …eine ausführbare Datei für Microsoft Windows, die von einem Unbekannten mit einer Lüge zugestellt wurde. Auch, wenn das Piktogramm des Programmes sicherlich wie ein Dokument aussehen wird², damit überhaupt jemand darauf reinfällt: Ein Doppelklick auf die entpackte Datei öffnet kein Dokument, sondern führt das Programm eines Kriminellen aus. Danach steht ein Computer anderer Leute auf dem Schreibtisch. ☹️

…eine ausführbare Datei für Microsoft Windows, die von einem Unbekannten mit einer Lüge zugestellt wurde. Auch, wenn das Piktogramm des Programmes sicherlich wie ein Dokument aussehen wird², damit überhaupt jemand darauf reinfällt: Ein Doppelklick auf die entpackte Datei öffnet kein Dokument, sondern führt das Programm eines Kriminellen aus. Danach steht ein Computer anderer Leute auf dem Schreibtisch. ☹️