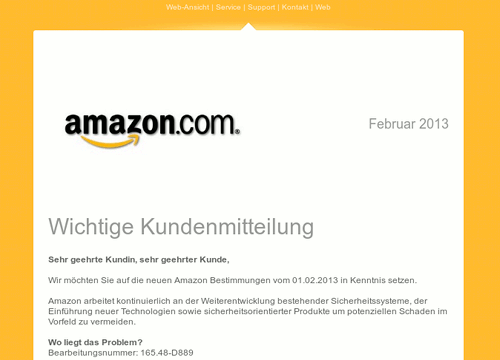

In der Tat, wir haben Februar 2013, aber was ist daran jetzt so wichtig? Oder gar so neu? 😀

Soso, das soll also eine Mail von Amazon sein. Interessanterweise ist als (gefälschte) Absenderadresse aber nicht irgendwas (at) amazon (punkt) com angegeben, sondern mail (at) service (punkt) de, was die ganze Sache gleich unglaubwürdiger macht. Ich mein ja nur, Spammer: Wenn du schon den Absender fälschst, kann du es auch gut und überzeugend machen.

Aber jemand, der die Dinge gut macht, wird eben kein krimineller Spammer. Nur dieses Pack, das bei jeder kleinen Mühe oder intellektuellen Anstrengung denkt „Da könnte ich ja gleich arbeiten gehen“, kommt auf die Idee, vom Internet-Betrug zu leben.

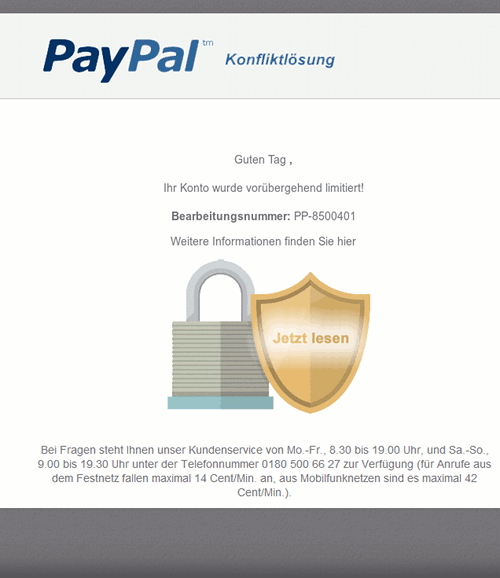

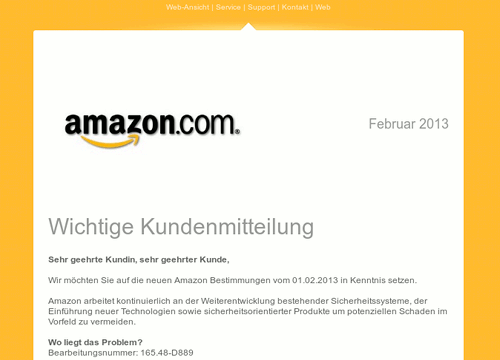

Februar 2013

Ah, ich verstehe: Beim Internet-Unternehmen Amazon weiß niemand, dass die Mails bereits mit einem Datum im Header kommen, das selbstverständlich von jedem Mailclient dieser Welt angezeigt wird (es kann sogar in jedem vernünftigen Programm als Sortierkriterium verwendet werden). Und deshalb wird einfach das Datum noch einmal reingeschrieben, aber natürlich nicht so exakt wie im Mailheader, sondern als Monatsangabe. Das sieht wirklich ziemlich doof aus.

Wichtige Kundenmitteilung

Die kommt natürlich auch bei Leuten an, die keine Kunden sind.

Sehr geehrte Kundin, sehr geehrter Kunde,

Der Absender hat nicht die geringste Ahnung, wie die Empfänger dieses Müllbriefes heißen – und das unterscheidet ihn von Amazon. Keine Unternehmung würde darauf verzichten, ihre Kunden mit Namen anzusprechen.

Wir möchten Sie auf [sic!] die neuen Amazon Bestimmungen [sic! Deppen Leer Zeichen!] vom 01.02.2013 in Kenntnis setzen.

Wie soll man diesen Strunz verstehen? Soll ich mich jetzt auf einen Papierstapel mit irgendwelchen „neuen Bestimmungen“ stellen, um darauf stehend über irgendetwas Ungenanntes in Kenntnis gesetzt zu werden? Mit Grammatikfehler?

Und überhaupt: „Bestimmungen“! Man könnte denken, der Verfasser dieses Bullshits hat noch nie einen deutschsprachigen Brief eines Unternehmens an seine Kunden aufmerksam gelesen. (Ja, „aufmerksames Lesen“ ist auch so eine Mühe, die der Spammer nicht mag.) Sicher, die „bestimmen“ so einiges, aber die nennen das niemals so. Auf deutsch spricht Amazon von den „Nutzungsbedingungen“, und wie man durch einfaches Betrachten der Amazon-Seite mit den Nutzungsbedingungen herausbekommt, wurden diese zum letzte Mal am 5. September 2012 geändert und nicht etwa wie behauptet am 1. Februar 2013. Wer schon nicht bei der unpersönlichen Ansprache skeptisch geworden ist, sollte spätestens bei dieser Kleinigkeit bemerken, dass diese Mail nicht von Amazon kommt. Oder soll man etwa glauben, dass Amazon nirgends seine aktuellen „Bestimmungen“ rechtsverbindlich veröffentlicht? Um das zu glauben, müsste man aber schon ein bisschen blöd sein…

Amazon arbeitet kontinuierlich an der Weiterentwicklung [Bingo!] bestehender Sicherheitssysteme [Bingo!], der Einführung neuer Technologien [Bingo!] sowie sicherheitsorientierter Produkte [Bingo!] um potenziellen Schaden [Bingo!] im Vorfeld zu vermeiden.

Mein Bullshit-Detektor hat wegen eines Überlaufes die Funktion verweigert.

Wo liegt das Problem?

Bearbeitungsnummer: 165.48-D889

Sehr informativ! Und so kundenorientiert!

Um gewährleisten zu können, das kein Unbefugter Zugang zu Ihrem Mitgliedskonto hat, ist eine einmalige Zuordnung Ihres Mitgliedskontos durch Eingabe von personenbezogenen Daten erforderlich.

Um zu gewährleisten, dass niemand anders das Amazon-Konto für Betrügereien missbraucht, soll es also erforderlich sein, dass man Amazon gegenüber Daten erneut angibt, die Amazon schon längst kennt? Oder vielleicht noch ein paar zusätzliche Daten? Dann ist eine missbräuchliche Anmeldung durch jemanden anders nicht mehr möglich? Und nicht etwa, indem ein Passwort geändert wird? Man muss nicht sehr lange nachdenken, um zu bemerken, wie hirnrissig dieser angebliche Ansatz zur „Erhöhung der Sicherheit“ ist.

Was mache ich jetzt?

Bitte registrieren Sie Ihre Daten [sic!] innerhalb von 7 Tagen [sic! Komma fehlt] um eine eventuelle Sperrung [sic!] Ihres Mitgliedskontos [sic!] zu vermeiden.

Großes Kino! Allein schon die Ausdrucksweise „registrieren sie ihre Daten“. Das soll man auch schön schnell und unüberlegt tun, weil sonst ist schon in einer Woche das „Mitgliedskonto“ futsch. Oder vielleicht auch nicht, wie im Worte „eventuell“ anklingt.

Mit freundlichen Grüßen

Ihr Kundenteam

Mit feindlichen Grüßen

Ihr dummer Phishing-Spammer

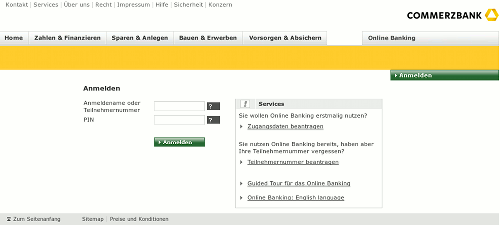

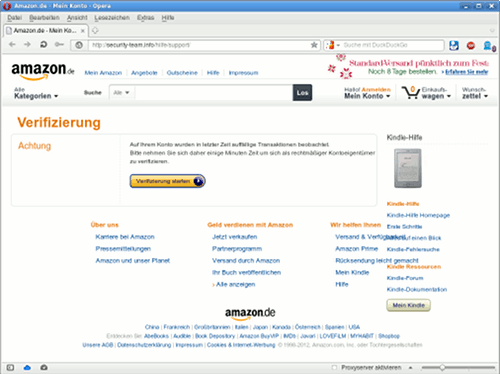

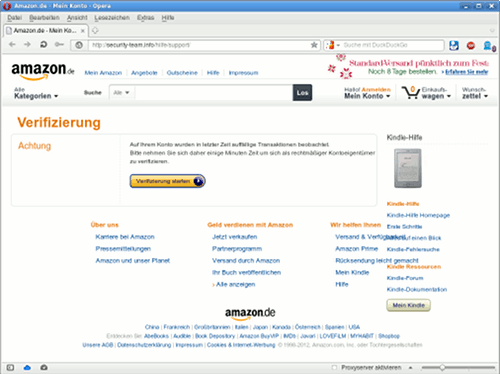

Wer auf diesen freundlichen orangefarbenen Button klickt, lasse alle Hoffnung fahren! Natürlich liegt dort kein Link zur Amazon-Website, wie man es bei einer echten Mail von Amazon erwarten könnte, sondern ein über den Kürzungsdienst url9.de maskierter Link. Dieser führt auf eine „liebevoll“ nachgemachte Amazon-Seite…

…in der Domain security (strich) team (punkt) info. Diese wirklich einmal gut klingende Domain haben sich die Verbrecher frisch am 15. Februar 2013 registriert, und die dabei angegebenen Registrierungdaten (die ich wegen der Nutzungsbedingungen [ja!] der Whois-Informationen für die TLD .info hier nicht wiedergebe) erwecken überdeutlich den Eindruck, dass sie nicht zutreffen, obwohl die Adresse existiert. Einmal ganz davon abgesehen, dass Amazon wohl nicht in einem etwas größeren Einfamilienhaus in einer dorfähnlichen Gemeinde in Nordrhein-Westfalen untergebracht sein wird. 😀

Die betrügerische Website ist über die Cronon AG bei Strato [bewusst nicht verlinkt!] gehostet. Ich hätte gern einmal die übliche Mitteilung an Strato gesendet, damit dieser phishige Amazon-Spuk ganz schnell vom Netz genommen wird, habe damit jedoch wegen der großartigen Künste des Webdesigners bei Strato so meine Probleme. Die Kontaktseite wurde von jemanden geschrieben, dessen JavaScript-Kenntnisse so großartig sind, dass in einer JavaScript-Endlosschleife immer wieder kleinere Versionen der Kontaktseite geladen werden, während der Speicherbedarf des Browsers in die Höhe schnellt – offenbar findet man es bei Strato zu „unübersichtlich“, wenn einfach nur die wichtigsten Kontaktadressen in ganz klassischem HTML aufgeführt werden (gern mit Links auf Unterseiten für spezielle Anliegen) und die Funktion einer Kontaktaufname schwellenlos erfüllt wird. Wie schnell die geringfügig indirektere Mitteilung an die Cronon AG zur Beendigung des Hostings einer Phishing-Site führt, werde ich in den nächsten Stunden (oder hoffentlich: Minuten) erleben. Ich bin aber alles in allem guter Dinge.

Amazon-Deutschland- 11,10178 Berlin

Telefon: 0049 885 44856- Telefax: 0049 421 84841- E-Mail: info@amazon-deutschland

Nein, die Spam kommt nicht von Amazon-Deutschland, auch wenn die Fußzeile das so sagt. Ich habe die Fußzeile nur zitiert, um einmal mehr auf die besondere Faulheit und Dummheit der Spammer hinzuweisen. Natürlich ist die angegebene Mailadresse nicht korrekt, ihr fehlt die TLD .de. Nachdem der spammende, phishende Idiot sich seiner Aufgabe entledigt hat, seinen Betrugstext zu verfassen, ließ seine Aufmerksamkeit deutlich nach, was an diesen kleinen Angaben sichtbar wird. Die Anschrift (immerhin die Geschäftsadresse von Amazon, die würden darauf wert legen) ist zudem sonderbar formatiert, der trennende Strich sieht wie ein Bindestrich aus.

Denn wenn sich der Spammer Mühe geben würde, könnte er ja gleich arbeiten – er will aber davon leben, dass er die Dummen und Unerfahrenen im Internet betrügt.

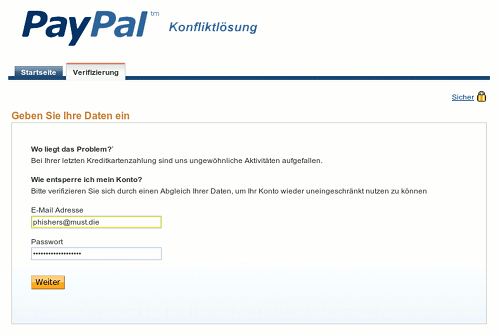

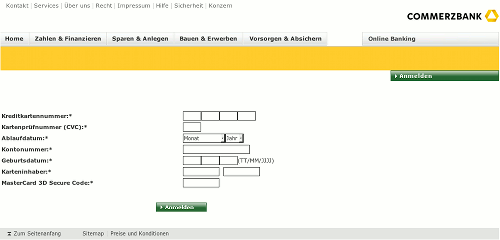

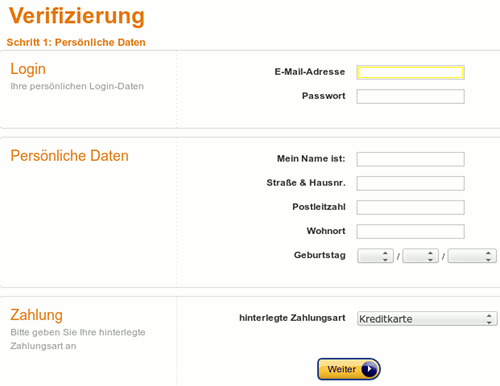

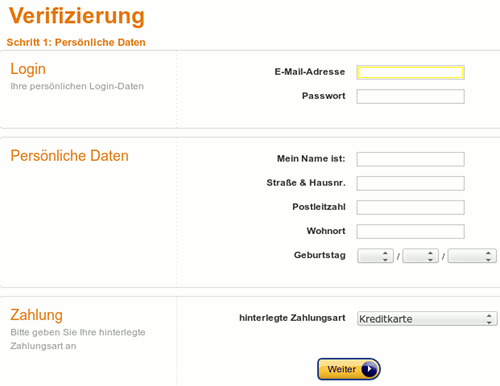

Wer so unerfahren ist, dass er darauf reingefallen ist und wer in der angeblichen „Verifizierung“…

…Daten eingegeben hat, die sowohl sein Amazon-Konto für den Missbrauch durch Kriminelle öffnen als auch über die Angabe einer Postanschrift mit Geburtstag den Missbrauch der Identität durch die gleichen Kriminellen ermöglichen, der darf sich auf einen riesengroßen Haufen Probleme in den nächsten Wochen, Monaten und Jahren einrichten. Auch wenn ich keine Versicherungen mag: Der Abschluss einer Rechtsschutzversicherung ist zu empfehlen, und zwar noch, bevor die erste Strafanzeige wegen Betrugs oder wegen Geldwäsche kommt, weil diese Daten von üblen Verbrechern für gewisse „Geschäfte“ verwendet wurden. Fünf Minuten Nachlässigkeit im Denken bringen Ärger für zwei bis drei Jahre und viele neue Bekannte bei den Staatsanwaltschaften und Polizeien. Garantiert. Wenn sie im darauf folgenden Schritt sogar noch die Kreditkartendaten angegeben haben, sollten sie unbedingt und sofort Kontakt mit ihrer kontoführenden Bank aufnehmen, bevor es zu einem Missbrauch der Kreditkarte durch die Internet-Kriminellen kommt.

Und ganz generell: Wenn sie eine E-Mail von einer Unternehmung bekommen, bei der sie Kunde sind; wenn sie in dieser E-Mail aufgefordert werden, auf einen Link in dieser E-Mail zu klicken: KLICKEN SIE NICHT! Auch nicht, wenn sie persönlich angesprochen werden, denn die Verbrecher haben schon jede Menge persönlicher Daten aus allen möglichen Quellen abgreifen können. Besuchen sie die Website des Unternehmens direkt, indem sie die Adresse in der Adresszeile ihres Browser eingeben (oder ein Lesezeichen verwenden)! Melden sie sich dort an und schauen sie, ob sie dort ebenfalls einen Hinweis präsentiert bekommen! Wenn nicht: Unterrichten sie das Unternehmen über die Phishing-Spam, damit andere vor der Phishing-Spam gewarnt werden können, um den Schaden kleiner zu machen! Das Internet ist ein viel zu schöner Ort, um dummen, asozialen Verbrechern darin zu viel Raum zu geben.

Die Spam ist ein Zustecksel meines Lesers H. G.