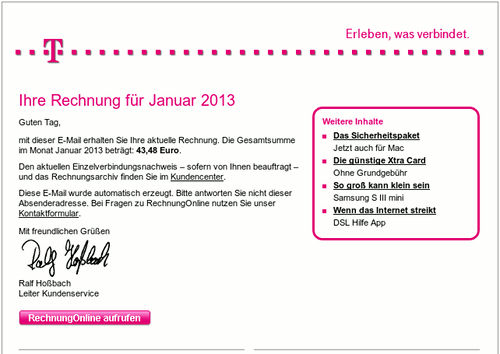

Ganz kurz nur eine aktuelle Warnung: Die im folgenden gezeigte E-Mail mit dem gefälschten Absender rechnungonline (punkt) (at) telekom (punkt) de (ja, mit einem seltsamen Punkt drin) kommt nicht von der Telekom Deutschland GmbH, auch wenn sie auf dem ersten Blick überzeugend aussieht. Sie kommt von Verbrechern und enthält einen äußerst gefährlichen Anhang.

Im Original steht da noch eine Menge Reklame für Telekom-Produkte drunter. Vermutlich sind die Mails der Telekom ähnlich gestaltet und werden bei jeder Gelegenheit mit einem Berg von nervender, in der Regel unerwünschter Reklame angereichert.

Die angehängte Datei mit den immer wieder wechselnden Namen ist keine Rechnung der Telekom, sondern ein ZIP-Archiv voller aktueller Schadsoftware. Zuzeit wird diese Schadsoftware von drei Vierteln der „Antivirusprogramme“ nicht erkannt. Wer das ZIP-Archiv entpackt (oder in einem modernen Dateimanager öffnet) und die darin liegende Datei mit der Namenserweiterung .pdf.exe öffnet, wird also von seiner „Schutzsoftware“ im Stich gelassen. Deshalb öffnet man solche Anhänge ja auch nicht, sondern löscht die Spam sofort.

Man kann leicht erkennen, dass es sich um eine Spam handelt, wenn man den Text der zugegebenermaßen überzeugend gestalteten E-Mail aufmerksam liest.

Ihre Rechnung für Januar 2013

Ich bin kein Kunde der Telekom, aber ich würde annehmen, dass dieser Text im Betreff der E-Mail stünde – anstelle des lächerlichen Textstummels „RechnungOnline Monat“.

Guten Tag,

Keine Unternehmung würde darauf verzichten, ihre Kunden namentlich anzusprechen. Wenn solche Mails ohne persönliche Ansprache kommen, braucht man schon nicht mehr weiterlesen und kann den Sondermüll löschen.

mit dieser E-Mail erhalten Sie Ihre aktuelle Rechnung. Die Gesamtsumme im Monat Januar 2013 beträgt: 43,48 Euro.

Es bedarf nur kurzen Nachdenkens, um diesen Satz als Blendwerk zu entlarven. Etliche Kunden der Telekom nehmen mehrere Dienstleistungen in Anspruch. Deshalb würde zu dem Hinweis auf „Ihre aktuelle Rechnung“ stehen, wofür diese Rechnung ist, und zwar in Form einer Produktbeschreibung und ergänzend, um es in jedem Fall eindeutig zu machen, einer Vertragsnummer. Ohne diese klärenden Angaben ist der angebliche „Rechnungsbetrag“ für eine recht große Minderheit der Kunden bedeutungslos.

Den aktuellen Einzelverbindungsnachweis – sofern von Ihnen beauftragt – und das Rechnungsarchiv finden Sie im Kundencenter.

Unglaublicherweise geht der Link in die Telekom-Site. Es ist eben kein Phishing, sondern der Versuch, den Computer kriminell zu übernehmen.

Diese E-Mail wurde automatisch erzeugt. Bitte antworten Sie nicht dieser Absenderadresse. Bei Fragen zu RechnungOnline nutzen Sie unser Kontaktformular.

Steht so ein Text wirklich in Mails der Telekom? Wenn ja, dann würde die Telekom aktiv dabei helfen, dass gefährliche Spam-Kriminelle ihre gefälschten Absenderadressen „plausibel“ machen können. Die Telekom wäre damit ein gedankenloser Gehilfe der organisierten Kriminalität. Ich kann mir nicht vorstellen, dass bei der Telekom dermaßen dumme Entscheidungen getroffen werden.

Mit freundlichen Grüßen

Ralf Hoßbach

Leiter Kundenservice

Nur echt mit einem Bild der eingescannten Unterschrift.

Bitte löschen!

Selbstschutz

Wie sich an diesem Beispiel zeigt, ist so genannte Schutzsoftware vollständig wirkungslos. Das Geld für den zusätzlichen Energieverbrauch eines ständig im Hintergrund mitlaufenden Schlangenöl-Programmes könnte man sich sparen. Man könnte es zum Beispiel darin investieren, ein kostenloses Betriebssystem zu installieren, das wesentlich weniger Sicherheitsprobleme bietet und es damit kriminellen Zeitgenossen wesentlich schwieriger macht, den Rechner durch zugesandte Schadsoftware zu übernehmen.

Wer das nicht kann – ich weiß, dass es Menschen gibt, die auf Microsoft Windows angewiesen sind, aber ich weiß auch, dass es viel mehr Menschen gibt, die glauben, darauf angewiesen zu sein als solche, die es wirklich sind – sollte wenigstens sein Hirn schulen, denn das ist und bleibt der beste Virenschutz.

- Immer wissen, dass Absenderadressen beliebig fälschbar sind! Nicht von der Absenderadresse verblenden lassen!

- Immer wissen, dass das Design beliebig aus einer anderen, echten E-Mail kopierbar ist! Nicht vom Design verbleben lassen!

- Bei Geschäftskontakten, die aufwändig formatierte HTML-Mails versenden, rückfragen, warum sie für ihre Kommunikation keine Text-Mails versenden wollen – und warum sie ihre E-Mail nicht digital signieren, um im Zeitalter der organisierten Internet-Kriminalität den Absender jenseits jedes vernünftigen Zweifels sicher zu stellen. Digitale Signatur ist keine Raketentechnologie, sondern ein Verfahren, das jedem Internetnutzer seit über einem Jahrzehnt fertig und kostenlos zur Verfügung steht. Wer geschäftliche Mails nicht digital signiert, ist selbst ein Teil des Phishings und der Kriminalität! Das sollte immer wieder kommuniziert werden (insbesondere gegen Banken), bis diese Technikverweigerung auf Kosten der Kundensicherheit endlich aufhört.

- Immer wissen, dass kein Unternehmen darauf verzichten wird, seine Kunden persönlich in Mails mit Rechnungen und anderen vertragsrelevanten Daten und Vorgängen anzusprechen! Wenn eine solche persönliche Ansprache fehlt, kann die Mail gelöscht werden, es handelt sich immer um einen kriminellen Versuch.

- Immer wissen, dass der Vertragsgegenstand, auf den sich eine geschäftliche Mail bezieht, in jedem Fall präzise benannt werden wird. Die hier vorliegende Mail sagt, wenn man sie ihrer formalen Sprache entkleidet, folgendes: „Zahlen sie uns 43 Euro und ein paar Zerquetschte, ohne dass wir ihnen sagen, wofür sie zahlen sollen“. So etwas ist ein klares Anzeichen für Spam und sollte dazu führen, dass man die Mail ohne weiteres Nachdenken löscht.

- Niemals auf Virenscanner verlassen, sondern immer sehr vorsichtig bei E-Mail sein. In Zweifelsfällen immer rückfragen. Niemals eine ausführbare Datei für Microsoft Windows öffnen, die als Mailanhang zugestellt wird, denn das ist immer Schadsoftware. Aber auch bei Dokumentformaten wie PDF ist Vorsicht angemessen, denn der Adobe Reader strotzt nur so vor kriminell ausbeutbaren Fehlern, und ein typisches Office-Dokument kann Programmcode enthalten.

Diese Mail ist recht überzeugend, und sie ist durch meinen Spamfilter geflutscht. Sie wird auch bei vielen anderen Menschen durch den Spamfilter gehen, und etliche davon sind Telekom-Kunden. Es ist davon auszugehen, dass die Kriminellen mit dieser Spam-Aktion tausende neuer Botrechner in Deutschland bekommen werden.

Mitschuldig daran ist die Telekom, die in ihrer E-Mail-Korrespondenz nicht auf digitale Signatur (und eine Aufklärung ihrer Kunden, wie sich der Urheber der Mail sicher feststellen lässt) setzt, sondern auf beliebig kopierbares Design einer HTML-formatierten Mail. Diese Entscheidung von Menschen, die vermutlich eher in Begriffen des Marketings als der Computersicherheit denken, macht es Verbrechern unnötig leicht und spielt hirnlos mit der Privatsphäre, dem Geld und den Computern von Kunden herum. Solchen Haltungen muss endlich die Ächtung entgegengebracht werden, die solche Haltungen verdienen. Und zwar überall, nicht nur bei der Telekom.

Die nächste überzeugende Spam mit tausenden Opfern kommt nämlich bestimmt.