Oh toll! Mit völlig sinnloser Nummer. Von der Bank…

Von: ІNG <br7l4fvhy1cgxw2@itcelaya.edu.mx>

…die ihre Mails gar nicht aus der eigenen Domain versendet. Die Bank, die ich vor allem aus meinem Spameingang kenne, weil es da immer so viel Phishing gibt. Vermutlich ist es bei diesen Kunden für die Trickbetrüger oft lohnend.

Wie, Internet-E-Mail ist noch nicht online genug? 😅️

Ihre Finanz-Nachrichten für den Dezember.

Nein danke, ich falle nicht auf so genannte Investmentfonds rein, die schlechter performen als die Entscheidungen eines Zufallsgenerators, aber dafür die Banken reich machen. 🖕️

Oder habt ihr heute eine andere Geschichte vom Weihnachtsmann für mich?

Sehr geehrter Kunde,

Aber so genau mein Name!

Wir möchten Sie nochmals daran erinnern, Ihre ІNG App auf die neueste Version zu aktualisieren, um weiterhin alle Funktionen und Sicherheitsstandards nutzen zu können.

Ich habe keine App. Ich habe nicht einmal ein so genanntes „Smartphone“. Und wenn ich ein Smartphone hätte, würde ich diesem Sandkasten für kriminelle und destruktive Mitmenschen, der oft schon im Auslieferungszustand nicht deinstallierbare Schadsoftware enthält, ganz sicher nicht meine Fernkontoführung anvertrauen. Dagegen war Windows 98 ja sicher! 🥳️

Bitte klicken Sie auf den untenstehenden Button und folgen Sie den Anweisungen, um die Aktualisierung durchzuführen:

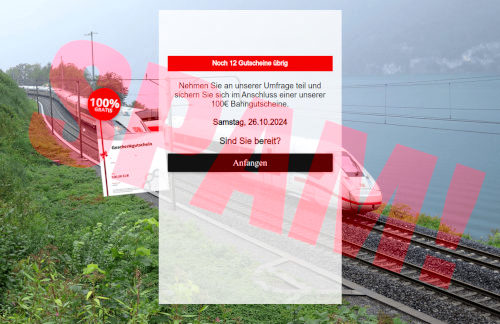

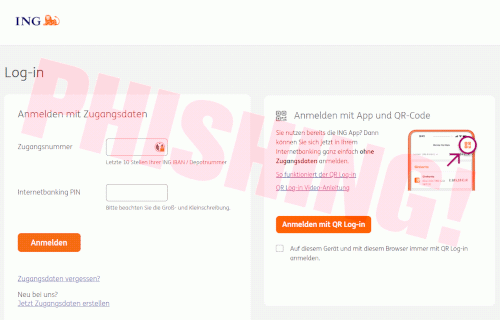

Wer da klickt, lasse alle Hoffnung fahren. Weder führt dieser Link zur Website der ING DiBa, noch ist er direkt gesetzt. Stattdessen gibts eine Weiterleitung auf eine andere Seite in der brasilianischen TLD, die aussieht, als käme sie von der ING DiBa:

Alles, was man dort eingibt, geht direkt an Kriminelle. Die räumen das Konto leer und machen außerdem noch allerlei Betrugsgeschäfte damit. Den Schaden bekommt man nicht erstattet.

Zum Glück für uns alle gibt es ein hervorragendes und hundertprozentig wirksames Mittel gegen Phishing, eine der häufigsten Trickbetrugmethoden im heutigen Internet: Niemals in eine E-Mail klicken! Wenn man nicht in die Mail klickt, kann einem kein Verbrecher so leicht einen giftigen Link unterschieben. Stattdessen unbedingt ein Lesezeichen im Webbrowser anlegen und die Website nur noch über das Lesezeichen aufrufen! Sollen die Trickbetrüger doch verhungern, weil niemand mehr auf sie hereinfällt!

Wichtig: Sie haben noch ein paar Tage Zeit, um das Update abzuschließen. Nach diesem Zeitraum können Einschränkungen bei der Nutzung der ІNG-Anwendung gelten. Um Unannehmlichkeiten zu vermeiden, bitten wir Sie, die Aktualisierung so schnell wie möglich durchzuführen.

Wenn man nach dem „Genuss“ einer solchen Spam mit komischem Absender doch unsicher sein sollte, einfach die Website der ING DiBa über das Lesezeichen im Browser aufrufen und sich dort wie gewohnt anmelden. Wenn es dabei keinen Hinweis auf derartige Probleme gibt, dann hat man einen dieser gefürchteten „Cyberangriffe“ abgewehrt. Ja, so laufen so genannte „Cyberangriffe“. Ja, so einfach kann man die abwehren. Tut das! 🛡️

Schlangenöl und Addons für Webbrowser helfen hingegen nicht. Die Kriminellen sind immer einen Schritt voraus.

Sicherheit ist übrigens, wenn man nicht klickt. 🖱️🚫️

Aber das schrieb ich ja schon.

App Store QR Code

Holen Sie sich die App für iOS

App Store QR Code

Google Play QR Code

Holen Sie sich die App für Android

Google Play QR Code

Ich rate dringend davon ab, Fernkontoführung – in der Reklame meist „Onlinebanking“ genannt – mit einem Smartphone zu machen. Außer natürlich, die Bank sagt explizit und rechtswirksam zu, für die angerichteten Schäden zu haften.

ІNG-DiBa AG

Theodor-Heuss-Allee 2

60486 Frankfurt am MainEingetragen im Handelsregister des Amtsgerichts Frankfurt am Main unter der Registernummer HRB 7727.

Vorstand: Nick Jue (Vorsitzender), Michael Clijdesdale, Eddy Henning, Daniel Llano Manibardo, Dr. Ralph Müller, Nurten Spitzer-Erdogan

Vorsitzende des Aufsichtsrates: Susanne Klöß-Braekler

So so, die ING-DiBa mit einem geradezu überkorrekten Mailimpressum ist das also. Da verstehe ich nur nicht, was dieser lustige Spruch unter der schlechten Phishingspam soll:

Diese E-Mail wird Ihnen durch Doctolib im Auftrag und im Namen Ihrer Gesundheitsfachkraft zugesandt, da Ihre Gesundheitsfachkraft die Dienste von Doctolib nutzt, um ihre Termine zu verwalten. Doctolib handelt als Auftragsverarbeiter und Ihre Gesundheitsfachkraft als verantwortliche Stelle. Wenn Sie Ihr Recht auf Auskunft, Berichtigung, Löschung, Widerspruch, Einschränkung der Verarbeitung oder ggf. Übertragbarkeit Ihrer Daten wahrnehmen möchten, können Sie sich direkt an Ihre Gesundheitsfachkraft wenden. Um mehr darüber zu erfahren, wie Doctolib Ihre personenbezogenen Daten als Auftragsverarbeiter verwaltet, lesen Sie bitte unsere Datenschutzhinweise, Abschnitt „Liste der Verarbeitungen, bei denen Doctolib im Auftrag von Akteuren des Gesundheitswesens handelt” Diese Email wird [auftragsweise] versandt durch die Doctolib GmbH, Mehringdamm 51, 10961 Berlin, Amtsgericht Charlottenburg HRB 175963B

Ach, das ist doch nicht die ING-DiBa AG, sondern meine gute Gesundheitsfachkraft bei Doctolib? 🤦♂️️

So etwas sehe ich recht häufig in Spams: Der wesentliche Text der Marke „Hallo Kunde, wir sind deine Bank, jetzt klick mal, sonst kommst du nicht mehr an dein Geld ran“ (oder eine vergleichbar dumme Masche) ist fertiggeschrieben, und dann fehlt da noch ein bisschen Zeugs drunter, dass es auch wie eine echte Mail aussieht. Aber die Gedanken des Spammers sind schon wieder im Bordell, der Mund nuckelt schon selig an der Wodkaflasche und die Konzentration ist im Eimer. Spammer wollen sich ja keine Mühe geben, sonst könnten sie ja gleich arbeiten gehen. Und dann wird da halt recht gedankenlos Zeug reinkopiert und es kommt zu peinlichen Flüchtigkeitsfehlern. So wie hier. Immer wieder lächerlich. 🤭️

Einen weiteren kleinen Teil der Antwort auf die Frage, warum Phishing immer noch die häufigste und für Kriminelle lukrativste Betrugsform im Internet ist,

Einen weiteren kleinen Teil der Antwort auf die Frage, warum Phishing immer noch die häufigste und für Kriminelle lukrativste Betrugsform im Internet ist,

Der Link geht nicht zur Website dieser in meinen Augen wenig vertrauenswürdigen Vertrauensgeldbeutel, deren Firmierung hier von Kriminellen missbraucht wird, sondern in eine Website unter der Kontrolle von Kriminellen. Für mich sieht das Ganze schon nach kurzem Reinschauen und ohne richtige Analyse (es ist Sonntag heute, und ich bin sehr müde heute) so aus, als sollten hier nicht nur die Zugangsdaten zum halböffentlich im Internet abgelegten Geldbeutel gephisht werden, weil Verbrecher nun einmal wie die Politiker lieber das Geld anderer Leute ausgeben, sondern als würde hier auch Schadsoftware verteilt werden. Es gibt nämlich unterschiedliche Weiterleitungen für verschiedene Betriebssysteme und Webbrowser, ganz so, als sollten unterschiedliche „Tricks“ in den endlosen und vorsätzlich schwer lesbar gemachten Javascriptwüsten angewendet werden. Vermutlich sind Kryptogeldspekulanten auch eine ganz gute Zielgruppe für Schadsoftware.

Der Link geht nicht zur Website dieser in meinen Augen wenig vertrauenswürdigen Vertrauensgeldbeutel, deren Firmierung hier von Kriminellen missbraucht wird, sondern in eine Website unter der Kontrolle von Kriminellen. Für mich sieht das Ganze schon nach kurzem Reinschauen und ohne richtige Analyse (es ist Sonntag heute, und ich bin sehr müde heute) so aus, als sollten hier nicht nur die Zugangsdaten zum halböffentlich im Internet abgelegten Geldbeutel gephisht werden, weil Verbrecher nun einmal wie die Politiker lieber das Geld anderer Leute ausgeben, sondern als würde hier auch Schadsoftware verteilt werden. Es gibt nämlich unterschiedliche Weiterleitungen für verschiedene Betriebssysteme und Webbrowser, ganz so, als sollten unterschiedliche „Tricks“ in den endlosen und vorsätzlich schwer lesbar gemachten Javascriptwüsten angewendet werden. Vermutlich sind Kryptogeldspekulanten auch eine ganz gute Zielgruppe für Schadsoftware.