Von: Hermes <info@yamaguchi-mental.or.jp>

An: gammelfleisch@tamagothi.de

Diese Mail kommt garantiert nicht von Hermes. Der Absender ist natürlich gefälscht, aber leider hatte der Spammer eine fehlerhafte Hirnfunktion, so dass er dort nicht einfach eine überzeugende Absenderadresse eingetragen hat. 😉️

Und dieser Müll kann auf jeder Mailadresse ankommen, die sich irgendwo im Web einsammeln lässt. 🚾️

Sehr geehrte Kundin/Kunde,

Genau mein Name! 👍️

leider konnten wir die Paketnummer 02137160000699 nicht zustellen.

Das stört mich nicht weiter. Ich brauche diese für mich völlig bedeutungslose Nummer ja nicht. 🤭️

Dies liegt daran, dass die von Ihnen angegebene Adresse unvollständig zu sein scheint. Daher benötigen wir weitere Angaben, um einen erneuten Versuch zur Zustellung dieses Pakets zu unternehmen.

Krass! Da hat jemand ein Paket über Hermes versendet, und hat nicht einmal die Lieferadresse reingeschrieben. Aber dafür meine Mailadresse. 🙃️

Und dann auch noch die Gammelfleisch-Adresse, die einzige Mailadresse, die jeder untalentierte Nachwuchshacker mit einem ganz mies programmieren Harvester aus dem Impressum einsammeln kann. Natürlich benutze ich diese Adresse nirgends. Sie ist ein reines Spamklo. 🚽️

Status: Nicht erfolgreiche Zustellung: Unzureichende oder fehlerhafte Adresse

Ja, ich habe es schon verstanden. Ich bin nicht aus der Generation Teletubbie, der man alles doppelt erklären muss. 😁️

Wie geht es weiter?

Ihr Paket wurde an unser lokales Lager zurückgeschickt, wo es für die nächsten zwei Werktage aufbewahrt wird.

Und was ist nach den beiden Tagen? Wird es dann verbrannt? 🔥️

Von hier aus können Sie uns eine aktualisierte oder vollständige Adresse für dieses Paket mitteilen, indem Sie <hier klicken>

Schön, ein „Click here“. Seit Jahren sortiere ich diesen speziellen Sprachstummel aus, und dabei gab es nicht eine einzige Fehlerkennung. Denkende und fühlende Menschen, deren Mitteilungen es wert sind, gelesen zu werden, schreiben niemals so etwas wie „Click here“ in einer seiner vielen Varianten. Das machen nur Werber und Spammer, also professionelle Lügner, die mich überrumpeln wollen und die mir etwas andrehen wollen. Wer „Click here“ automatisch in den Müll sortiert, macht sich das Leben schöner und sicherer. 💡️

Aber gut. Der Click-here-Link geht natürlich nicht zu Hermes, sondern…

$ lynx -source -mime_header https://rawads.com/asc/ HTTP/1.1 200 OK Date: Tue, 23 Nov 2021 10:00:00 GMT Server: Apache Last-Modified: Mon, 22 Nov 2021 17:39:11 GMT Accept-Ranges: bytes Content-Length: 70 Connection: close Content-Type: text/html <script> document.location="https://ztccnagpur.org/hermes" </script> $ _

…in eine kurze Weiterleitungskette, auf deren erster Stufe sichergestellt wird, dass der Empfänger der Spam jeder dahergelaufenen Website das Ausführen von Javascript im Webbrowser gestattet. Das ist übrigens eine sehr schlechte Idee. Alle kriminell ausbeutbaren Webbrowser-Sicherheitsprobleme der letzten Jahre standen im Zusammenhang mit Javascript und ließen sich mit einem einfachen Skriptblocker abwehren. Javascript ist längst das neue Flash geworden, hat aber leider noch nicht den schlechten Ruf von Flash. 💩️

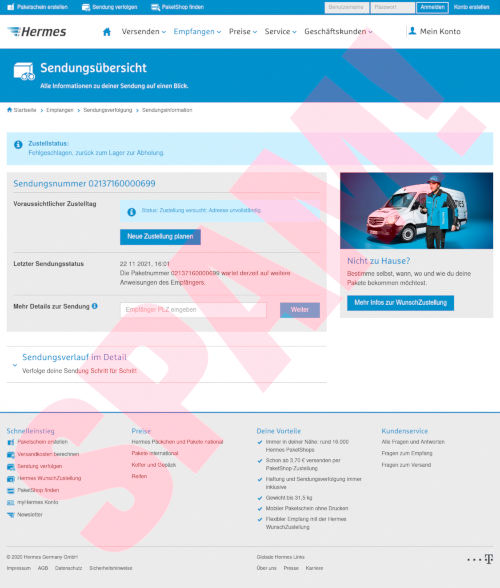

Schließlich landet man in der Domain ztccnagpur (punkt) org auf der folgenden, „liebevoll“ nachgebauten Hermes-Seite:

Wenn man dort auf „Neue Zustellung planen“ klickt, bekommt man die folgende Möglichkeit präsentiert, etwas sehr, sehr Dummes zu tun:

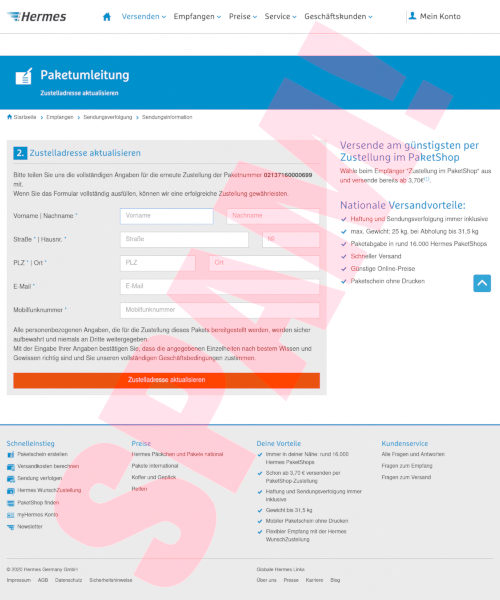

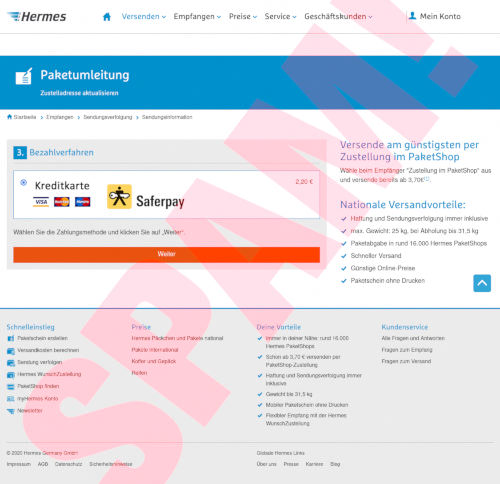

Die angegebene Anschrift ist bereits für einen Identitätsmissbrauch durch Betrüger ausreichend. Das reicht den phishenden Betrügern aber noch nicht. Nachdem man seine Anschrift, seine Mailadresse und seine Telefonnummer angegeben hat (ich nehme für meine Tests immer den Fake Name Generator), möchten die Spammer auch noch, dass man die kleine „Gebühr für die erneute Zustellung“ bezahlt. Leider gibt es nur ein Bezahlverfahren:

Man kann diese „Gebühr“ nur mit der Kreditkarte bezahlen. Wer keine Kreditkarte – oder schon einen Schritt früher: wer kein Mobiltelefon – hat, kriegt halt keine Pakete von Hermes, wenn es ein Zustellungsproblem gab. Die werden dann nur zwei Tage lang aufgehoben und anschließend vom unersättlichen Paketfresser aufgefressen. Happ! 👾️

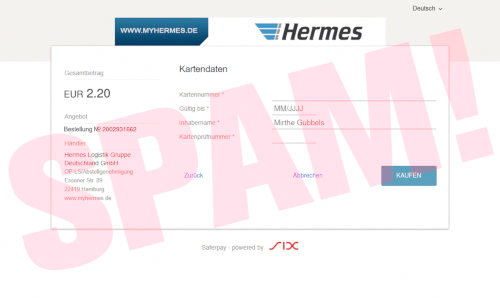

Und wie bezahlt man jetzt die Gebühr mit der Kreditkarte? Richtig:

Indem man diesen Kriminellen Vollzugriff auf die Kreditkarte gibt, damit sie damit ihre „Geschäfte“ machen können. Natürlich immer unter Angabe der Daten, die man ihnen zuvor schon gegeben hat. Damit man nicht nur den finanziellen Schaden mit dem Betrug hat, sondern auch selbst als Betrüger ins Visier der Ermittler gerät und fernerhin viele hässliche Briefe von Anwälten, Gerichten, Inkassoklitschen und Polizeien in seinem Briefkasten hat. Und zwar jahrelang. So etwas zermürbt sogar Menschen mit einer sehr robusten Psyche. ☹️

Deshalb gibt man ja auch nicht überall alle möglichen Daten ein. Angesichts des gegenwärtigen „Industriestandards“ im Datenschutz ist es eine gute Idee, nirgends Daten einzugeben.

Für die erneute Zustellung wird eine geringe Gebühr erhoben.

Zum Glück gibt es eine ganz einfache Möglichkeit, sich vor so etwas zu schützen: Niemals in eine E-Mail klicken! Wenn man immer Browser-Lesezeichen benutzt, kann einem kein Verbrecher einen vergifteten Link unterschieben. So einfach geht Computersicherheit! 🛡️

In diesem Fall hätte aber auch schon das Gehirn gereicht. 🧠️

Wie wahrscheinlich ist es wohl, dass jemand auf dem Adressaufkleber eines Paketes nicht die Anschrift des Empfängers in die dafür vorgesehenen Felder einträgt, sondern seine E-Mail-Adresse? Nach nur drei Sekunden höchst oberflächlicher Meditation über diese Frage wird das Zucken im Löschfinger unwiderstehlich. 🗑️

Sie können Ihr Paket auch in unserem Lager in Bannwarthstraße 5, 22179 abholen.

Und zum Abschluss eine heitere Realsatire: Der Laden, der mich anmailt, weil ich eine unvollständige Adressangabe auf einem Paket habe, das an mich zugestellt werden soll, zeigt mir, was eine vollständige Adressangabe ist. 🤣️

Mit freundlichen Grüßen

Hermes

Hermes hat mit dieser Spam nichts zu tun. 🤥️

Wir hoffen, dass diese Nachricht nützlich für Sie war.

Schreibt das echte Hermes auch solche Strunzsätze aus der hoffnungsvollen Hölle der Kundenverachtung in seine echten E-Mails? 🤔️

Wenn Sie jedoch keine zukünftigen E-Mails von Hermes erhalten möchten, klicken Sie hier, um sich abzumelden.

Vor meinem Arsch ist auch kein Gitter! 👅️