Dieser lächerliche E-Müll kommt nicht von der Commerzbank, sondern von Spammern. Das Logo der Commerzbank wurde nicht von der Website der Commerzbank eingebettet, sondern aus einer anderen Website, die mutmaßlich von Crackern übernommen wurde. Der Inhalt der Spam ist völlig lächerlich. Die echte Commerzbank würde ihre Kunden namentlich ansprechen, sie würde die Kontonummer des betroffenen Kontos angeben (viele Menschen haben mehrere Konten) und sie würde das hier übliche Datumsformat verwenden. Sie würde ihre Kunden übrigens auch nicht mit einer Frist belästigen, die vor vier Tagen abgelaufen ist. Ich hoffe es zumindest… 😉️

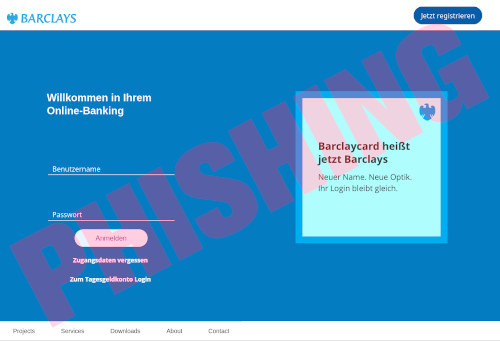

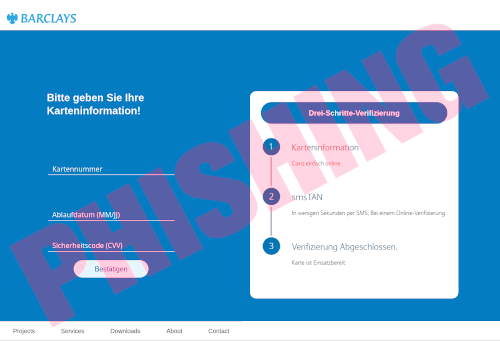

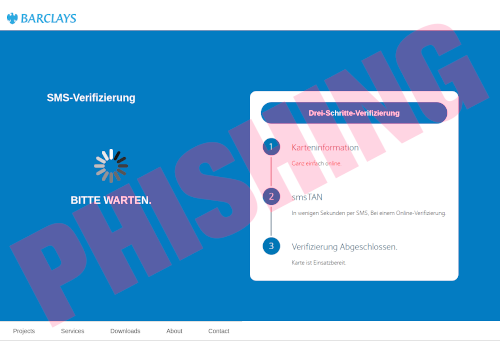

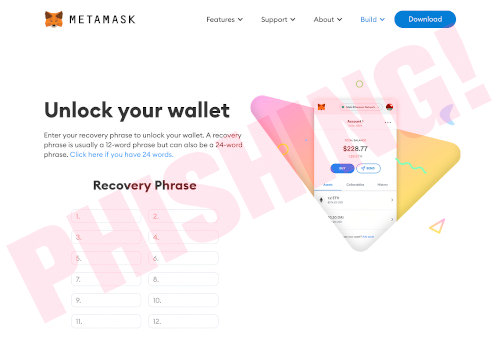

Natürlich geht der Link nicht zur Website der Commerzbank, sondern zu einer „liebevoll“ nachgemachte Website unter Kontrolle von Kriminellen. Alle Daten, die man dort angibt, gehen an Leute, denen man besser Handschellen anlegen sollte. Das Konto wird geplündert, und wenn es leergeräumt ist, werden noch ein paar Betrugsgeschäfte damit gemacht. Der angerichtete Schaden kann leicht einige zehntausend Euro betragen. Außerdem hat man monatelangen Ärger. Und das nur, weil man einmal in eine E-Mail geklickt hat und auf das Phishing reingefallen ist. 🎣️

Zum Glück gibt es einen ganz einfachen und völlig sicheren Schutz gegen Phishing: NIEMALS in eine E-Mail klicken! Wenn man Websites als Lesezeichen im Webbrowser ablegt und nur über dieses Lesezeichen aufruft, kann einem niemand einen vergifteten Link unterschieben und man ist gegen die häufigste Kriminalitätsform im gegenwärtigen Internet sicher. Das ist einfach, bequem und kostet nichts. 🛡️

Ich hätte über diese wirklich schlecht gemachte Phishing-Mail auch kein Wort mehr verloren, wenn da nicht eine ganz besondere Spamprosa am Ende wäre. Nach einigen Leerzeilen, die den Eindruck erwecken sollen, dass der Text beendet sei, geht diese Spam so weiter:

<!DOCTYPE html> <html class="client-nojs" lang="fr" dir="ltr"> <head> <meta charset="UTF-8"/> <title>DHL — Wikipédia</title> <script>document.documentElement.className="client-js";RLCONF={"wgBreakFrames":false,"wgSeparatorTransformTable":[",\t."," \t,"],"wgDigitTransformTable":["",""],"wgDefaultDateFormat":"dmy","wgMonthNames":["","janvier","février","mars","avril","mai","juin","juillet","août","septembre","octobre","novembre","décembre"],"wgRequestId":"de29aff0-1069-40bf-8714-b5973d77185b","wgCSPNonce":false,"wgCanonicalNamespace":"","wgCanonicalSpecialPageName":false,"wgNamespaceNumber":0,"wgPageName":"DHL","wgTitle":"DHL","wgCurRevisionId":190794454,"wgRevisionId":190794454,"wgArticleId":474523,"wgIsArticle":true,"wgIsRedirect":false,"wgAction":"view","wgUserName":null,"wgUserGroups":["*"],"wgCategories":["Article géolocalisé sur Terre","Page utilisant P112","Page utilisant P1454","Article utilisant une Infobox","Portail:Aéronautique/Articles liés","Portail:Transports/Articles liés","Portail:Technologies/Articles liés","Portail:Allemagne/Articles liés","Portail:Europe/Articles liés", "Portail:Entreprises/Articles liés","Portail:Économie/Articles liés","Page avec des cartes","Compagnie aérienne cargo","Entreprise de logistique ayant son siège en Allemagne","Groupe Deutsche Post","Transporteur de colis"],"wgPageContentLanguage":"fr","wgPageContentModel":"wikitext","wgRelevantPageName":"DHL","wgRelevantArticleId":474523,"wgIsProbablyEditable":true,"wgRelevantPageIsProbablyEditable":true,"wgRestrictionEdit":[],"wgRestrictionMove":[],"wgVisualEditor":{"pageLanguageCode":"fr","pageLanguageDir":"ltr","pageVariantFallbacks":"fr"},"wgMFDisplayWikibaseDescriptions":{"search":true,"nearby":true,"watchlist":true,"tagline":true},"wgWMESchemaEditAttemptStepOversample":false,"wgWMEPageLength":10000,"wgNoticeProject":"wikipedia","wgMediaViewerOnClick":true,"wgMediaViewerEnabledByDefault":true,"wgPopupsFlags":8,"wgULSCurrentAutonym":"français","wgCoordinates":{"lat":50.715243,"lon":7.130082},"wgEditSubmitButtonLabelPublish":true,"wgCentralAuthMobileDomain":false, "wgULSPosition":"interlanguage","wgULSisCompactLinksEnabled":true,"wgWikibaseItemId":"Q489815","wgGENewcomerTasksGuidanceEnabled":true,"wgGEAskQuestionEnabled":true,"wgGELinkRecommendationsFrontendEnabled":true};RLSTATE={"skins.vector.user.styles":"ready","ext.globalCssJs.user.styles":"ready","site.styles":"ready","user.styles":"ready","skins.vector.user":"ready","ext.globalCssJs.user":"ready","user":"ready","user.options":"loading","ext.kartographer.style":"ready","ext.cite.styles":"ready","mediawiki.ui.button":"ready","skins.vector.styles":"ready","skins.vector.icons":"ready","mediawiki.ui.icon":"ready","ext.visualEditor.desktopArticleTarget.noscript":"ready","ext.wikimediaBadges":"ready","ext.uls.interlanguage":"ready","wikibase.client.init":"ready"};RLPAGEMODULES=["ext.kartographer.link","ext.cite.ux-enhancements","site","mediawiki.page.ready","skins.vector.js","skins.vector.es6","ext.gadget.ArchiveLinks","ext.gadget.Wdsearch","mmv.head","mmv.bootstrap.autostart", "ext.visualEditor.desktopArticleTarget.init","ext.visualEditor.targetLoader","ext.eventLogging","ext.wikimediaEvents","ext.navigationTiming","ext.cx.eventlogging.campaigns","ext.quicksurveys.init","ext.centralNotice.geoIP","ext.centralNotice.startUp","ext.centralauth.centralautologin","ext.popups","ext.uls.compactlinks","ext.uls.interface","ext.growthExperiments.SuggestedEditSession"];</script> <script>(RLQ=window.RLQ||[]).push(function(){mw.loader.implement("user.options@1i9g4",function($,jQuery,require,module){mw.user.tokens.set({"patrolToken":"+\\","watchToken":"+\\","csrfToken":"+\\"});});});</script> <link rel="stylesheet" href="/w/load.php?lang=fr&modules=ext.cite.styles%7Cext.kartographer.style%7Cext.uls.interlanguage%7Cext.visualEditor.desktopArticleTarget.noscript%7Cext.wikimediaBadges%7Cmediawiki.ui.button%2Cicon%7Cskins.vector.icons%2Cstyles%7Cwikibase.client.init&only=styles&skin=vector-2022"/> <script async="" src="/w/load.php?lang=fr&modules=startup&only=scripts&raw=1&skin=vector-2022"></script> <meta name="ResourceLoaderDynamicStyles" content=""/> <link rel="stylesheet" href="/w/load.php?lang=fr&modules=site.styles&only=styles&skin=vector-2022"/> <meta name="generator" content="MediaWiki 1.38.0-wmf.23"/> <meta name="referrer" content="origin"/> <meta name="referrer" content="origin-when-crossorigin"/> <meta name="referrer" content="origin-when-cross-origin"/> <meta name="format-detection" content="telephone=no"/> <meta property="og:image" content="https://upload.wikimedia.org/wikipedia/commons/thumb/b/b9/DHL-Fahrzeug.jpg/1200px-DHL-Fahrzeug.jpg"/> <meta property="og:image:width" content="1200"/> <meta property="og:image:height" content="900"/> <meta property="og:image" content="https://upload.wikimedia.org/wikipedia/commons/thumb/b/b9/DHL-Fahrzeug.jpg/800px-DHL-Fahrzeug.jpg"/> <meta property="og:image:width" content="800"/> <meta property="og:image:height" content="600"/> <meta property="og:image" content="https://upload.wikimedia.org/wikipedia/commons/thumb/b/b9/DHL-Fahrzeug.jpg/640px-DHL-Fahrzeug.jpg"/> <meta property="og:image:width" content="640"/> <meta property="og:image:height" content="480"/> <meta property="og:title" content="DHL — Wikipédia"/> <meta property="og:type" content="website"/> <link rel="preconnect" href="//upload.wikimedia.org"/> <link rel="alternate" media="only screen and (max-width: 720px)" href="//fr.m.wikipedia.org/wiki/DHL"/> <link rel="alternate" type="application/x-wiki" title="Modifier" href="/w/index.php?title=DHL&action=edit"/> <link rel="apple-touch-icon" href="/static/apple-touch/wikipedia.png"/> <link rel="shortcut icon" href="/static/favicon/wikipedia.ico"/> <link rel="search" type="application/opensearchdescription+xml" href="/w/opensearch_desc.php" title="Wikipédia (fr)"/> <link rel="EditURI" type="application/rsd+xml" href="//fr.wikipedia.org/w/api.php?action=rsd"/> <link rel="license" href="https://creativecommons.org/licenses/by-sa/3.0/"/> <link rel="canonical" href="https://fr.wikipedia.org/wiki/DHL"/> <link rel="dns-prefetch" href="//meta.wikimedia.org" /> <link rel="dns-prefetch" href="//login.wikimedia.org"/> </head> <body class="skin-vector skin-vector-search-vue mediawiki ltr sitedir-ltr mw-hide-empty-elt ns-0 ns-subject mw-editable page-DHL rootpage-DHL skin-vector-2022 action-view"><div class="mw-page-container"> <a class="mw-jump-link" href="#content">Aller au contenu</a> <div class="mw-page-container-inner ">

<input type="checkbox" id="mw-sidebar-checkbox" class="mw-checkbox-hack-checkbox" checked>

<header class="mw-header"> <label id="mw-sidebar-button" class="mw-checkbox-hack-button mw-ui-icon mw-ui-button mw-ui-quiet mw-ui-icon-element" for="mw-sidebar-checkbox" role="button" aria-controls="mw-panel" data-event-name="ui.sidebar" tabindex="0" title="Menu principal"> Afficher / masquer la barre latérale </label>

<a href="/wiki/Wikip%C3%A9dia:Accueil_principal" class="mw-logo"> <img class="mw-logo-icon" src="/static/images/mobile/copyright/wikipedia.png" alt="" aria-hidden="true" height="50" width="50"> <span class="mw-logo-container"> <img class="mw-logo-wordmark" alt="Wikipédia" src="/static/images/mobile/copyright/wikipedia-wordmark-fr.svg" style="width: 7.4375em; height: 1.125em;"> <img class="mw-logo-tagline" alt="l'encyclopédie libre" src="/static/images/mobile/copyright/wikipedia-tagline-fr.svg" width="113" height="13" style="width: 7.0625em; height: 0.8125em;"> </span> </a>

<div id="p-search" role="search" class="vector-search-box-vue vector-search-box-collapses vector-search-box-show-thumbnail vector-search-box-auto-expand-width vector-search-box"> <div> <form action="/w/index.php" id="searchform" class="vector-search-box-form"> <div id="simpleSearch" class="vector-search-box-inner" data-search-loc="header-moved"> <input class="vector-search-box-input" type="search" name="search" placeholder="Rechercher dans Wikipédia" aria-label="Rechercher dans Wikipédia" autocapitalize="sentences" title="Rechercher dans Wikipédia [f]" accesskey="f" id="searchInput" /> <input type="hidden" name="title" value="Spécial:Recherche"/> <input id="mw-searchButton" class="searchButton mw-fallbackSearchButton" type="submit" name="fulltext" title="Rechercher les pages comportant ce texte." value="Rechercher" /> <input id="searchButton" class="searchButton" type="submit" name="go" title="Accédez à une page du même nom si elle existe" value="Lire" /> </div> </form> </div> <a href="/wiki/Sp%C3%A9cial:Recherche"

class="mw-ui-button mw-ui-quiet mw-ui-icon mw-ui-icon-element mw-ui-icon-wikimedia-search search-toggle"> <span>Rechercher</span> </a>

</div>

<div class="vector-user-links">

<nav id="p-personal-more" class="mw-portlet mw-portlet-personal-more vector-menu vector-user-menu-more" aria-labelledby="p-personal-more-label" role="navigation" > <h3 id="p-personal-more-label" aria-label="" class="vector-menu-heading" aria-hidden="true"> <span class="vector-menu-heading-label">Liens utilisateur</span> </h3> <div class="vector-menu-content">

<ul class="vector-menu-content-list"> <li id="p-createaccount" class="user-links-collapsible-item"> <a href="/w/index.php?title=Sp%C3%A9cial:Cr%C3%A9er_un_compte&returnto=DHL" class="mw-ui-button mw-ui-quiet" title="Nous vous encourageons à créer un compte utilisateur et vous connecter ; ce n’est cependant pas obligatoire."><span>Créer un compte</span></a> </li> </ul>

</div> </nav>

<nav id="p-personal" class="mw-portlet mw-portlet-personal vector-user-menu vector-user-menu-logged-out vector-menu vector-menu-dropdown" aria-labelledby="p-personal-label" role="navigation" title="Plus d’options" > <input type="checkbox" id="p-personal-checkbox" role="button" aria-haspopup="true" data-event-name="ui.dropdown-p-personal" class="vector-menu-checkbox" aria-labelledby="p-personal-label" /> <h3 id="p-personal-label" aria-label="" class="vector-menu-heading mw-ui-button mw-ui-quiet mw-ui-icon mw-ui-icon-element mw-ui-icon-wikimedia-ellipsis" aria-hidden="true"> <span class="vector-menu-heading-label">Outils personnels</span> <span class="vector-menu-checkbox-expanded">développé</span> <span class="vector-menu-checkbox-collapsed">replié</span> </h3> <div class="vector-menu-content"> <div class="vector-user-menu-create-account"><a href="/w/index.php?title=Sp%C3%A9cial:Cr%C3%A9er_un_compte&returnto=DHL" class="user-links-collapsible-item vector-menu-content-item mw-ui-icon mw-ui-icon-before" title="Nous vous encourageons à créer un compte utilisateur et vous connecter ; ce n’est cependant pas obligatoire."><span>Créer un compte</span></a></div> <div class="vector-user-menu-login"><a href="/w/index.php?title=Sp%C3%A9cial:Connexion&returnto=DHL" icon="logIn" class="vector-menu-content-item vector-menu-content-item-login mw-ui-icon mw-ui-icon-before mw-ui-icon-wikimedia-logIn" title="Nous vous encourageons à vous connecter ; ce n’est cependant pas obligatoire. [o]" accesskey="o"><span>Se connecter</span></a></div> <div class="vector-user-menu-anon-editor"> <p> Pages pour les rédacteurs déconnectés <a href="/wiki/Aide:Introduction" aria-label="En savoir plus sur la contribution"><span>en savoir plus</span></a> </p> </div>

<ul class="vector-menu-content-list"><li id="pt-anontalk" class="mw-list-item"><a href="/wiki/Sp%C3%A9cial:Mes_discussions" title="La page de discussion pour les contributions depuis cette adresse IP [n]" accesskey="n"><span>Discussion</span></a></li><li id="pt-anoncontribs" class="mw-list-item"><a href="/wiki/Sp%C3%A9cial:Mes_contributions" title="Une liste des modifications effectuées depuis cette adresse IP [y]" accesskey="y"><span>Contributions</span></a></li></ul>

</div> </nav>

</div>

</header>

<div class="mw-workspace-container"> <div id="mw-navigation">

<div id="mw-panel" class="mw-sidebar">

<nav id="p-navigation" class="mw-portlet mw-portlet-navigation vector-menu vector-menu-portal portal" aria-labelledby="p-navigation-label" role="navigation" > <h3 id="p-navigation-label" aria-label="" class="vector-menu-heading" aria-hidden="true"> <span class="vector-menu-heading-label">Navigation</span> </h3> <div class="vector-menu-content">

<ul class="vector-menu-content-list"><li id="n-mainpage-description" class="mw-list-item"><a href="/wiki/Wikip%C3%A9dia:Accueil_principal" icon="home" title="Accueil général [z]" accesskey="z"><span>Accueil</span></a></li><li id="n-thema" class="mw-list-item"><a href="/wiki/Portail:Accueil"><span>Portails thématiques</span></a></li><li id="n-randompage" class="mw-list-item"><a href="/wiki/Sp%C3%A9cial:Page_au_hasard" icon="die" title="Affiche un article au hasard [x]" accesskey="x"><span>Article au hasard</span></a></li><li id="n-contact" class="mw-list-item"><a href="/wiki/Wikip%C3%A9dia:Contact"><span>Contact</span></a></li></ul>

</div> </nav>

<nav id="p-Contribuer" class="mw-portlet mw-portlet-Contribuer vector-menu vector-menu-portal portal" aria-labelledby="p-Contribuer-label" role="navigation" > <h3 id="p-Contribuer-label" aria-label="" class="vector-menu-heading" aria-hidden="true"> <span class="vector-menu-heading-label">Contribuer</span> </h3> <div class="vector-menu-content">

<ul class="vector-menu-content-list"><li id="n-aboutwp" class="mw-list-item"><a href="/wiki/Aide:D%C3%A9buter"><span>Débuter sur Wikipédia</span></a></li><li id="n-help" class="mw-list-item"><a href="/wiki/Aide:Accueil" icon="help" title="Accès à l’aide"><span>Aide</span></a></li><li id="n-portal" class="mw-list-item"><a href="/wiki/Wikip%C3%A9dia:Accueil_de_la_communaut%C3%A9" title="À propos du projet, ce que vous pouvez faire, où trouver les informations"><span>Communauté</span></a></li><li id="n-recentchanges" class="mw-list-item"><a href="/wiki/Sp%C3%A9cial:Modifications_r%C3%A9centes" icon="recentChanges" title="Liste des modifications récentes sur le wiki [r]" accesskey="r"><span>Modifications récentes</span></a></li><li id="n-sitesupport" class="mw-list-item"><a href="//donate.wikimedia.org/wiki/Special:FundraiserRedirector?utm_source=donate&utm_medium=sidebar&utm_campaign=C13_fr.wikipedia.org&uselang=fr" title="Soutenez-nous"><span>Faire un don</span></a></li></ul>

</div> </nav>

<nav id="p-tb" class="mw-portlet mw-portlet-tb vector-menu vector-menu-portal portal" aria-labelledby="p-tb-label" role="navigation" > <h3 id="p-tb-label" aria-label="" class="vector-menu-heading" aria-hidden="true"> <span class="vector-menu-heading-label">Outils</span> </h3> <div class="vector-menu-content">

<ul class="vector-menu-content-list"><li id="t-whatlinkshere" class="mw-list-item"><a href="/wiki/Sp%C3%A9cial:Pages_li%C3%A9es/DHL" title="Liste des pages liées qui pointent sur celle-ci [j]" accesskey="j"><span>Pages liées</span></a></li><li id="t-recentchangeslinked" class="mw-list-item"><a href="/wiki/Sp%C3%A9cial:Suivi_des_liens/DHL" rel="nofollow" title="Liste des modifications récentes des pages appelées par celle-ci [k]" accesskey="k"><span>Suivi des pages liées</span></a></li><li id="t-upload" class="mw-list-item"><a href="/wiki/Aide:Importer_un_fichier" title="Importer des fichiers [u]" accesskey="u"><span>Téléverser un fichier</span></a></li><li id="t-specialpages" class="mw-list-item"><a href="/wiki/Sp%C3%A9cial:Pages_sp%C3%A9ciales" title="Liste de toutes les pages spéciales [q]" accesskey="q"><span>Pages spéciales</span></a></li><li id="t-permalink" class="mw-list-item"><a href="/w/index.php?title=DHL&oldid=190794454" title="Adresse permanente de cette version de la page"><span>Lien permanent</span></a></li><li id="t-info" class="mw-list-item"><a href="/w/index.php?title=DHL&action=info" title="Plus d’informations sur cette page"><span>Informations sur la page</span></a></li><li id="t-cite" class="mw-list-item"><a href="/w/index.php?title=Sp%C3%A9cial:Citer&page=DHL&id=190794454&wpFormIdentifier=titleform" title="Informations sur la manière de citer cette page"><span>Citer cette page</span></a></li><li id="t-wikibase" class="mw-list-item"><a href="https://www.wikidata.org/wiki/Special:EntityPage/Q489815" title="Lien vers l’élément dans le dépôt de données connecté [g]" accesskey="g"><span>Élément Wikidata</span></a></li></ul>

</div> </nav>

<nav id="p-coll-print_export" class="mw-portlet mw-portlet-coll-print_export vector-menu vector-menu-portal portal" aria-labelledby="p-coll-print_export-label" role="navigation" > <h3 id="p-coll-print_export-label" aria-label="" class="vector-menu-heading" aria-hidden="true"> <span class="vector-menu-heading-label">Imprimer / exporter</span> </h3> <div class="vector-menu-content">

<ul class="vector-menu-content-list"><li id="coll-create_a_book" class="mw-list-item"><a href="/w/index.php?title=Sp%C3%A9cial:Livre&bookcmd=book_creator&referer=DHL"><span>Créer un livre</span></a></li><li id="coll-download-as-rl" class="mw-list-item"><a href="/w/index.php?title=Sp%C3%A9cial:DownloadAsPdf&page=DHL&action=show-download-screen"><span>Télécharger comme PDF</span></a></li><li id="t-print" class="mw-list-item"><a href="/w/index.php?title=DHL&printable=yes" title="Version imprimable de cette page [p]" accesskey="p"><span>Version imprimable</span></a></li></ul>

</div> </nav>

<nav id="p-wikibase-otherprojects" class="mw-portlet mw-portlet-wikibase-otherprojects vector-menu vector-menu-portal portal" aria-labelledby="p-wikibase-otherprojects-label" role="navigation" > <h3 id="p-wikibase-otherprojects-label" aria-label="" class="vector-menu-heading" aria-hidden="true"> <span class="vector-menu-heading-label">Dans d’autres projets</span> </h3> <div class="vector-menu-content">

<ul class="vector-menu-content-list"><li class="wb-otherproject-link wb-otherproject-commons mw-list-item"><a href="https://commons.wikimedia.org/wiki/Category:DHL" hreflang="en"><span>Wikimedia Commons</span></a></li></ul>

</div> </nav>

<div class="mw-sidebar-action"> <div class="mw-sidebar-action-item"> <h3 class="mw-sidebar-action-heading">Langues</h3> <div class="mw-sidebar-action-content"> <div class="mw-message-box-notice vector-language-sidebar-alert mw-message-box">Sur cette version linguistique de Wikipédia, les liens interlangues sont placés en haut à droite du titre de l’article.<br /><a href="#p-lang-btn">Aller en haut</a>.</div> </div> </div> </div>

</div>

<div id="mw-head"> <div class="mw-article-toolbar-container"> <div id="left-navigation">

<nav id="p-namespaces" class="mw-portlet mw-portlet-namespaces vector-menu vector-menu-tabs" aria-labelledby="p-namespaces-label" role="navigation" > <h3 id="p-namespaces-label" aria-label="" class="vector-menu-heading" aria-hidden="true"> <span class="vector-menu-heading-label">Espaces de noms</span> </h3> <div class="vector-menu-content">

<ul class="vector-menu-content-list"><li id="ca-nstab-main" class="selected mw-list-item"><a href="/wiki/DHL" title="Voir le contenu de la page [c]" accesskey="c"><span>Article</span></a></li><li id="ca-talk" class="mw-list-item"><a href="/wiki/Discussion:DHL" rel="discussion" title="Discussion au sujet de cette page de contenu [t]" accesskey="t"><span>Discussion</span></a></li></ul>

</div> </nav>

<nav id="p-variants" class="mw-portlet mw-portlet-variants emptyPortlet vector-menu-dropdown-noicon vector-menu vector-menu-dropdown" aria-labelledby="p-variants-label" role="navigation" > <input type="checkbox" id="p-variants-checkbox" role="button" aria-haspopup="true" data-event-name="ui.dropdown-p-variants" class="vector-menu-checkbox" aria-labelledby="p-variants-label" /> <h3 id="p-variants-label" aria-label="Modifier la variante de langue" class="vector-menu-heading" aria-hidden="true"> <span class="vector-menu-heading-label">français</span> <span class="vector-menu-checkbox-expanded">développé</span> <span class="vector-menu-checkbox-collapsed">replié</span> </h3> <div class="vector-menu-content">

<ul class="vector-menu-content-list"></ul>

</div> </nav>

no spam no clic

Die Frage, wie der Spammer auf die fernliegende Idee gekommen ist, dass der HTML-Quelltext einer französischen Wikipedia-Seite eine gut geeignete Spamprosa sei, kann ich leider auch nicht beantworten. Vermutlich kam er sich sehr schlau dabei vor. Und weil er gerade so „schlau“ war, hat er noch „no spam no clic“ druntergeschrieben, was den gewonnenen Eindruck von seiner Schläue in gelungener Weise abrundet. Es muss schon bitter sein, wenn man sich mit einem Bratwurstgehirn durchs Leben schlagen muss und jeden herumliegenden Taschenrechner um seine Intelligenz beneidet. 🧠️🚫️

Übrigens: Es hat natürlich nicht geholfen. Diese Spam wurde bei mir völlig zuverlässig als Spam erkannt und dümpelte in der Glibbergrube des Spamfilters mit ihresgleichen. HTML-Quelltexte sind also keine gute Spamprosa. Außerdem sehen sie für den Leser sehr schlimm aus und machen sofort klar, dass hier ein Hirni der Güteklasse Null Minus spammt. Gebt euch nicht auf! Macht das diesem Idioten nicht nach, Spammer! 👎️