Oha, alle Mels, die ich jemals kennengelernt habe (und das waren einige), waren irgendwie… komisch. Also jetzt nicht auf die Art, die mich gern und befreiend lachen lässt, sondern eher auf die Art, die mich dazu bringt, meine Zeit lieber mit anderen Menschen zu verbringen. Dass diese Erfahrungen an einen Vornamen gebunden sind, mag ein Zufall sein, aber wenn mir eine früher durch mein Leben geflossene Mel mit dem Wunsch nach Freundschaft käme, würde ich spontan darüber nachdenken, mir eine neue Mailadresse zuzulegen. Das hat sogar dieser Betreff einer Spam hinbekommen.

Tatsächlich waren die ganzen Mels in meinem heiteren Leben so komisch, dass ich ernsthaft darüber nachdachte, ob der Name, den die Eltern einem Menschen geben¹, wohl einen Einfluss auf seine spätere Charakterentwicklung haben könnte. So schnell bildet sich aus individuellen, episodischen Erfahrungen ein Vorurteil, das wie eine vorbewusste Wahrheit das Denken mitprägt – und da die schlimmen Erfahrungen nun einmal einprägsamer und prägender als die erfreulichen sind, hängt dem Vorurteil häufig eine Abwertung an. Nein, ich möchte mit keiner Mel zu tun haben! Und schon gar nicht mit einer Mel, die mich schon einmal mit ihrem mitgeteilten Denken und Fühlen sowie ihrem offenen Tun und Sein in solche Kurzschlüsse trieb… 😉

Ich hoffe, die Mels dieser Welt können mir diese zugegebenermaßen unsachliche Einlassung verzeihen. Es ist einfach eine persönliche Macke von mir. Wenn ihr mir einmal irgendwo begegnet, nennt mir einfach nicht euren Vornamen, bis ich euch ein bisschen kenne. So, jetzt aber zur Spam, die auch einen Absender hat:

Von: Facbeook-Zentrale Deutschland <Facbeook-Zentrale-Deutschland@wurde23.loan>

Es handelt sich um die Facbeook-Zentrale, die weder eine Mailadresse in der Domain facebook (punkt) com verwendet (was sich übrigens kinderleicht fälschen lässt) noch weiß, wie man die Marke „Facebook“ richtig schreibt.

Die Frage, ob dieser Spammer auch ein Gehirn hat, wird hoffentlich später einmal ein Forensiker zu klären helfen.

Hallo Eli,

Ah, der Name war ein Nick, den ich in einem (vor über drei Jahren) gecrackten Forum verwendet habe, und die Empfängermailadresse passt dazu, denn die habe ich dort auch verwendet. Diese Spams gehen also an Adressen, die kriminelle Cracker in Webforen eingesammelt haben. Wohl dem, der nicht überall seinen richtigen Namen angibt und auch ansonsten eher vorsichtig mit irgendwelchen Preisgaben ist! (Wenn man Glückwünsche zum Geburtstag bekommen will, muss man ja nicht auch noch das Jahr korrekt angeben, um mit diesem Datum einen Identitätsmissbrauch zu erleichtern.)

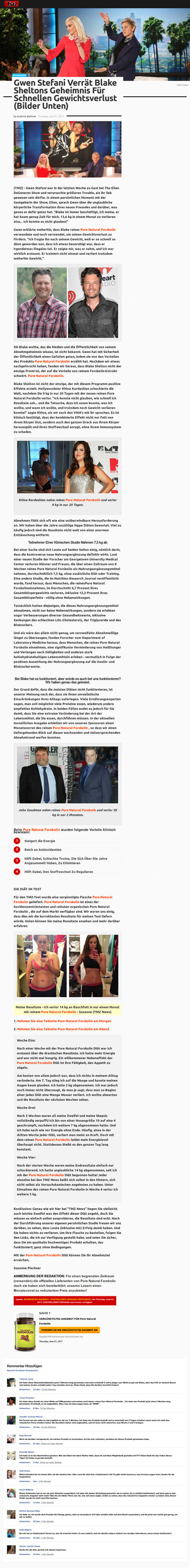

Du hast eine neue Freundschaftsanfrage von Mel erhalten.

Aha, Mel hat also mir – der ich übrigens nicht bei Facebook bin, weil ich nicht die windigen Geschäftsmodelle von Versendern asozialer und illegaler Spam unterstütze – eine Freundschaftsanfrage bei Facbeook zukommen lassen, wo ich natürlich auch nicht bin. Alternativ hätte sie mich ja einfach anmailen können, ohne dass irgendwelche Stasi-Akten zum Selbstschreiben daran beteiligt sind, aber die „Zielgruppe“ dieser Spam legt eh keinen Wert mehr auf ihre Privatsphäre, verwendet keine datenschonenden Kommunikationskanäle und klickt stattdessen alles, was man nur anklicken kann. Das sind genau die richtigen Opfer für die organisierte Internetkriminalität unserer Zeit. Denen kann man auch verkaufen, dass ein Klick in eine Mail eine Antwort auf eine Mail ist: 🙁

Um sie zu beantworten oder das Profil von Mel anzusehen, klicke hier:

Will ich doch mal schauen, wo diese Reise mit Mel hingeht²:

$ mime-header http://www.wurde23.loan/ http://www.wurde23.loan/ HTTP/1.1 301 Moved Permanently Date: Tue, 25 Jul 2017 11:29:09 GMT Server: Apache/2.4.10 (Debian) Location: http://www.sofortxxx.info Connection: close Content-Length: 3 Content-Type: text/html; charset=UTF-8 $ whois sofortxxx.info | grep "^Registrant" | sed 5q Registrant Name: WhoisGuard Protected Registrant Organization: WhoisGuard, Inc. Registrant Street: P.O. Box 0823-03411 Registrant City: Panama Registrant State/Province: Panama $ _

Aha, es gibt eine Weiterleitung zu einer Website in der Domain sofortxxx (punkt) info, die über einen Dienstleister aus dem sonnigen Panama völlig anonym betrieben wird. Und dort werden weit geöffnete Leibespfor… ähm… dort wird der seit zwei Jahren völlig unveränderte Datingbetrug „WhatsFuck“ präsentiert. Diese Posteingangs-Wasserfolter ist eine eine dermaßen nervige und aufdringliche Konstante in meinem Spameingang, dass ich dafür sogar ein eigenes Schlagwort vergeben habe. Das schafft nicht jeder Spammer, dafür muss man schon mit besonders großem Hirnverzicht vorgehen.

Liebe Grüße,

Deine Facbeook-Zentrale Deutschland

Wenn ihr Facebook schon falsch schreibt, dann schreibt doch nicht Facbeook, sondern Fakeboob.

Du bist kein User von Facebook?

Nein, bin ich nicht. Und welche Bedeutung hat dieser Satz vor dem angeblichen Impressum jetzt?

Impressum:

Yvonne Kluge

Rxxxxxxstrasse 51

8xxxx München

E-Mail: info@wurde23.loan

http://www.wurde23.loan/abm/[ID entfernt]/

Denen müsst ihr Daten geben! Weil sie so tolle Spam schreiben! Dann steht ihr auch irgendwann im Impressum einer Spam!

¹Dieses später für ihn unabänderliche Benanntwerden durch andere ist übrigens der erste gewalttätige Akt, der einem Menschen widerfährt, wenn er als Mensch zu leben beginnt; und diese Gewalt begleitet ihn auch noch sein durch ganzes Leben, weil er immer wieder mit seinem Namen gerufen und angesprochen wird. Eltern, die ihren Kindern nicht mindestens eine Handvoll Vornamen geben, damit sie sich später einen Rufnamen aussuchen können, sind schon sehr gedanken- und verantwortungslos gegenüber ihren eigenen Kindern.

²Ich verwende zur Anzeige des MIME-Headers ein kleines Skript, das mir unter anderem einen Zugriff mit dem Internet-Explorer 10 simuliert, weil ich in letzter Zeit immer häufiger erleben musste, dass das Geskripte der Spammer nur noch mit „richtigen“ Browsern funktioniert.

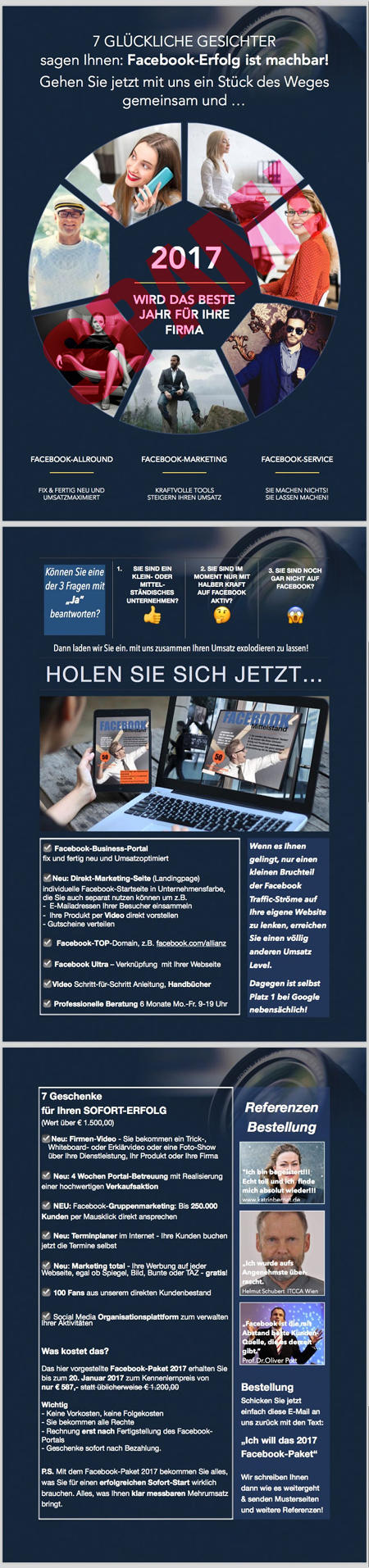

![facebook -- A lot has happened on Facebook since you last logged in. Here are some notifications you've missed. -- 1 message -- [View Notifications] [Go to Facebook] -- This message was sent to exxxxxxxr@gxxxxxxxx.com. If you don't want to receive these emails from Facebook in the future, please unsubscribe. -- Facebook, Inc. Attention: Department 415 P.O Box 10005 Palo Alto CA 94303](http://spam.tamagothi.de/wp-content/uploads/2017/07/fakebook-500.png)

Was ist das Angebot? Nun,

Was ist das Angebot? Nun,

Nun, ich wills mal so sagen:

Nun, ich wills mal so sagen: