Abt.: Schlechtes Phishing

Von: <Paypal-Scal.de> <info@vxcfvdfvfds.de>

Hier fängt die Heiterkeit ja schon beim Betrachten des (gefälschten) Absenders an. Eine Domain, die aussieht, als sei die Katze mal über die Tastatur gegangen, soll jetzt also „PayPal“ sein? Und dann diese herrliche Idee, einfach den Namen ebenfalls in eckigen Klammern anzugeben, damit man ihn mit der Absenderadresse verwechselt. Das muss ein richtig pfiffiger Intelligenzallergiker sein! 🐒

An: gammelfleisch <gammelfleisch@tamagothi.de>

Im Töpfchen für Sieger! 🏆

Dieser Müll geht an jede Mailadresse, die man irgendwie im Web einsammeln kann, also auch an meine Kontaktadresse für Linktausch-Angebote und unseriöse Geschäftsvorschläge, die als einzige Mailadresse im Impressum dieses Blogs ganz direkt mit einem Harvester-Skript ausgelesen werden kann. 💩

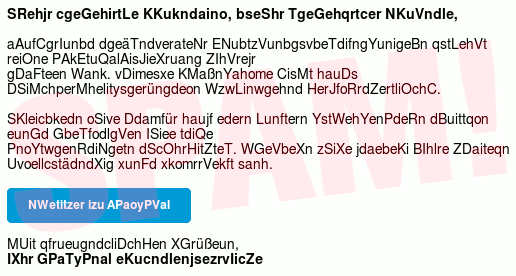

Kundenmitteilung – Ihre Eingabe ist erforderlich.

Ja, eine E-Mail ist eine Mitteilung. Das hat der Spammer in einem kurzen Lichtblick in seinem Gehirnchen ganz richtig erkannt! 💡

Datum: 03.06.2020

Ja, gestern war der dritte Juni. Auch das ist ganz richtig. Und damit haben sich die richtigen Angaben in dieser Spam auch schon erschöpft. 🗓️

Sehr geehrte Damen und Herren,

Aber ganz genau mein Name! 👍

Angesichts eines kürzlichen Systemwechsels wollen wir die Kontodaten unserer Kunden überprüfen. Gehen Sie die Schritte auf unserer Website durch, zu der Sie durch Anklicken der Schaltfläche unten gelangen.

Aha! Was für einen „Systemwechsel“ meint ihr denn? Seid ihr von Windows auf CP/M umgestiegen? Das würde auch diese ganz besondere Performance der PayPal-Website ein bisschen erklären. 🐌

Ach egal, ich soll klicki-klicki in eine Spam klicken und Eingaben auf einer Website machen, die mir ein Spammer verlinkt hat. Es wäre zwar extrem dumm, dafür in eine Spam zu klicken, statt PayPal über ein Lesezeichen aufzurufen (und dabei zu bemerken, dass neben dem Datum nichts aus den Behauptungen in dieser Spam stimmt), aber damit ich so dumm werde…

Falls Sie nicht antworten, entstehen Ihnen möglicherweise Bearbeitungskosten, welche aus einer manuellen Prüfung mit dem PostIdent-Verfahren resultieren.

…werden mir Kosten in Aussicht gestellt, wenn ich nicht dumm bin. 💸

Ich wills mal so sagen: In Wirklichkeit ist es umgekehrt. Dummheit wird teuer. Deshalb klickt man ja auch nicht und niemals in eine E-Mail, sondern benutzt immer und ausnahmslos ein Lesezeichen in seinem Webbrowser. Das ist genau so bequem, einfach und mausklick. Und kein Betrüger kann einem mehr mit so einer Spam einen Dreckslink auf eine Phishing-Website unterjubeln. 🖱️

Diese ganz einfachste Maßnahme ist der wirksamste Schutz gegen Phishing. Selbst, wenn die Spam mal viel besser sein sollte. Macht das einfach! 😉

Und macht nicht so etwas:

Klicken Sie dafür auf den unten stehenden Button und befolgen Sie die notwendigen Schritte. Geben Sie dabei Ihre Daten vollständig und korrekt an.

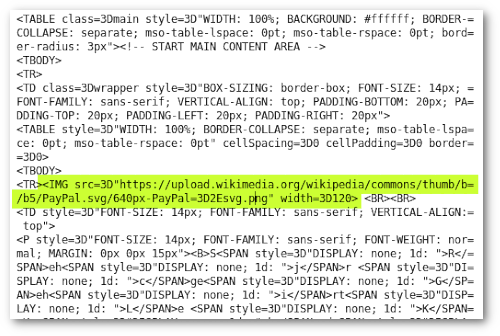

Natürlich ist der Link nicht direkt gesetzt, es ist ja eine Spam. Er führt nach einer kleinen Kaskade von Umleitungen über teilweise russische Domains…

$ location-cascade http://bit.do/fFKTM 1 http://www.bulletkrug.ru//P4pAyl54 2 http://www.bulletkrug.ru/P4pAyl54/ 3 https://pp-prozess-vorgang.net/?t=39UkcNIykAKxippxykHPyOsIVg3NoJ6s 4 https://pp-prozess-vorgang.net/?4Q3TkgVIrgc0nY3w1CiagDNdOODTrHLW5T0N6CYD5XtlzVggafBxrrxpVVQIYhN728Frq7qOP9UyArdCtAma3utol7kWRQjvf1SppyOJoDMEVVDX7nbwemab40JdcalW&s=6vs3ag35iov7k7q08n6ajj6fu1&s=6vs3ag35iov7k7q08n6ajj6fu1 $ _

…nicht etwa zur Website in der Domain von PayPal, sondern auf irgendeine Domain mit Vorgangs-Prozessen oder Prozess-Vorgängen, wenn nicht gar zu einem Verfahren, Ablauf oder Workflow. Die Idioten, die sich solche Domains ausdenken, hätten also noch viele Domains frei, wenn sie in Zukunft nicht nur doppelt gemoppelt sein wollten, sondern einfach dreifach Spezialfach. 🎓

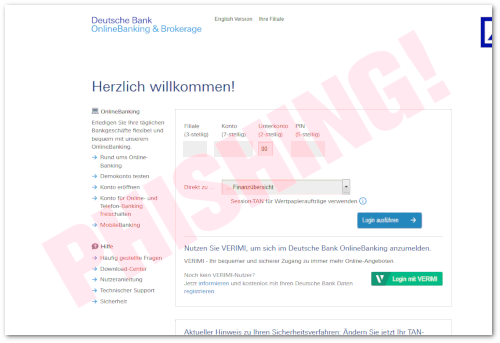

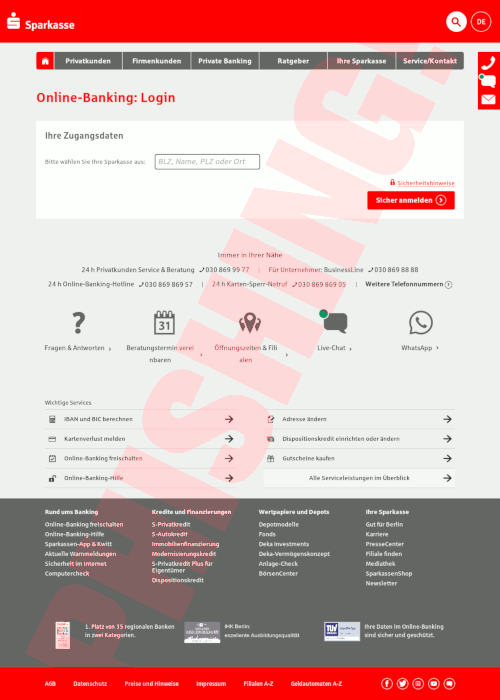

Am Ende landet man dann auf einer Website im „liebevoll“ kopierten PayPal-Design, auf der man genau die Daten noch einmal eingeben soll, die PayPal schon längst kennt, ganz so, als ob PayPal sie vergessen hätte und nicht wüsste, was eine Datensicherung ist – nur, dass sie diesmal bei Betrügern landen. 💩

Ich hätte den Missbrauch jetzt gern an den URL-Kürzer bit (punkt) do gemeldet, aber leider muss ich dafür ein Webformular benutzen. Und wenn ich dieses Webformular absende, gibt es einen „Internal Server Error“, weil diese zertifizierten Blitzbirnen von Anbietern eines Webdienstes zur URL-Kürzung nicht dazu imstande sind, eine fehlerfreie Website zu machen. Aber vielleicht wollen sie auch nicht immer diese lästige Post von Leuten, die nur Arbeit machen. 🛠️

Aber Verbrecher freuen sich halt drüber. Ich glaube, bit (punkt) do kann schon mal auf die Blacklist. 🗑️

Mit Freundlichen Grüßen

Ihr Paypal Team

.

Freundlich wie eine Ohrfeige

Dein Phishing-Spammer

Mit sinnlosem Punkt unter der Grußformel

![Hello, -- We have place a hold on your Amazon account and all pending orders. We took this action the billing information you provided did not match the information on file with the card issuer. -- To resolve this issue, please verify now with the billing name, address, and telephone number registered to your payment card. If you recently moved, you may need to update this information with the card issuer. -- [Update Now] -- If you are unable to complete the verification process within 24hours, all pending orders will be cancelled. You will not be able to access your account until this process has been completed. We ask that you not open new account as any new order you place may be delayed. -- We hope to see you again soon, -- Amazon TeamSupport -- Amazon Services. Inc. is a subsidiary of Amazon.com. Inc. Amazon.com is a registered trademark of Amazon.com, Inc. This message was produced and distributed by Amazon Services Inc.. 410 Terry Ave. North. Seattle. WA 98109-5210](http://spam.tamagothi.de/wp-content/uploads/2020/04/amazon-billing-500.png)