Nein, es geht hier nicht um eine Spam, sondern um eine aktuelle Meldung auf Heise Online, die ich hier nur in ihren wesentlichsten Bruchstücken zitiere:

Ein ehemaliger Google-Mitarbeiter will mit einem neuen Startup namens Sourcepoint Surfer dazu bringen, sich freiwillig Werbung anzusehen. Dabei setzt er vor allem auf Dialog und gegenseitiges Verständnis, aber auch auf das technische Umgehen von Adblockern, wenn diese trotz Opt-in eingeschaltet bleiben […] Barokas findet mitunter harte Worte für das technische Unterbinden von Werbeeinblendungen und nennt den Vorgang „Erpressung“ […] Sollte ein Leser diesem Opt-in-Modell jedoch zugestimmt haben, wäre das fortgesetzte Blockieren von Werbung zumindest auf dieser Webseite nach Barokas‘ Ansicht „illegal“

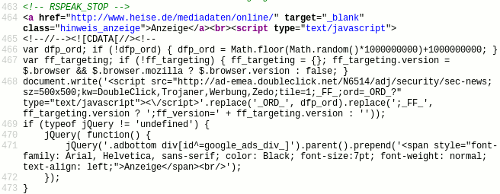

Was ich zu Adblockern zu sagen habe, habe ich bereits am 13. Mai 2013 aus einem konkreten Anlass heraus gesagt und werde es hier nicht wiederholen. Im soeben verlinkten Artikel habe ich auch klar formuliert, dass es sich bei den von Drittanbietern eingebetteten „Ads“ um einen durchaus häufigen und ausgesprochen gefährlichen Transportweg von Schadsoftware handelt, dass Adblocker deshalb als eine elementare Sicherheitssoftware – wichtiger noch als ein Antivirusprogramm, weil die Übernahme des Computers an der Wurzel verhindert werden kann, ohne dass krimineller Code erst auf den Rechner kommen muss, und dies selbst noch für Schädlinge, die von Antivirusprogrammen noch nicht erkannt werden – zu betrachten sind und unter welchen Umständen und in welcher technischen Darreichungsform eingeblendete Werbung zur Finanzierung von Internet-Angeboten überhaupt erst diskutabel wird. Nichts daran hat sich geändert. Und die ätzende Polemik in diesem Artikel ist heute noch genau so angemessen wie vor zwei Jahren.

Stattdessen werde ich auf den Versuch eines Dienstleisters für Unternehmen ohne seriöses Geschäftsmodell – der Versuch, Profit über die Vergällung erwünschter Inhalte mit im Regelfall unerwünschten, gleichermaßen die Privatsphäre als auch die Computersicherheit gefährdenden „Inhalten“ zu erwirtschaften, ist weder seriös noch dauerhaft tragfähig – eingehen, der scheinbar die „Dienstleistung“ anzubieten beabsichtigt, Menschen etwas aufzuzwingen, was sie aus gutem Grund nicht wollen.

Nun, ich fasse mich kurz. (Ich hätte beinahe geschrieben: Ich komme zum Ende.)

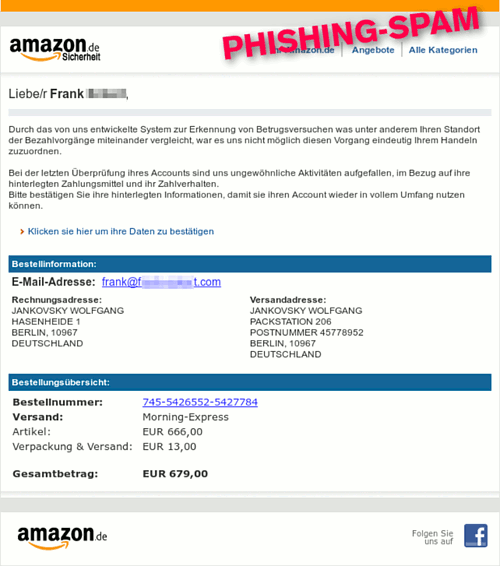

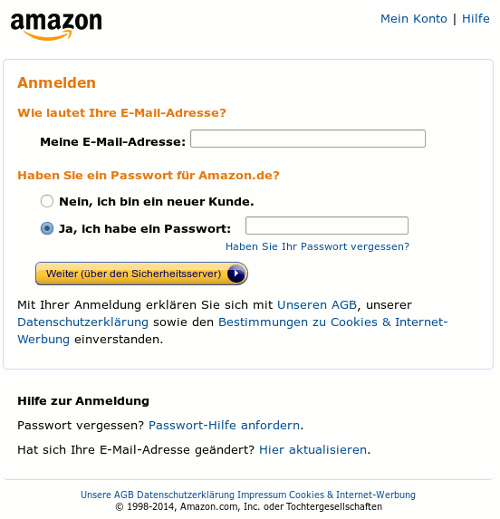

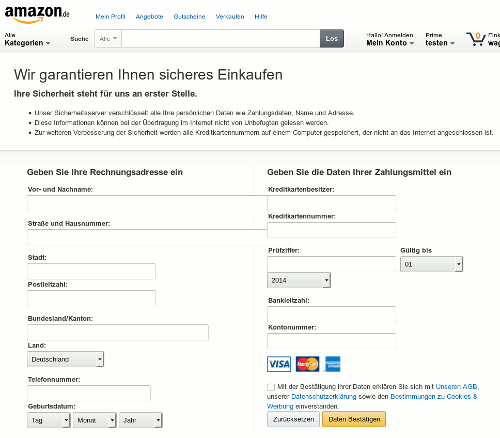

- Kriminell sind nicht die Menschen, die mit einem Adblocker sicherstellen, dass von ihnen erwünschte Inhalte nicht durch unerwünschte, die Privatsphäre und die Computersicherheit gefährdende Zusatzinhalte von dubiosen Drittanbietern „vergällt“ werden, sondern diejenigen Betreiber von Websites, die Werbung von Drittanbietern in ihre Websites einbetten. Das klandestine, site-übergreifende Tracking und Anlegen von pseudonymen, mit weiteren Daten eventuell persönlich zuzuordnenden Surfprofilen ist ein Ausspähen von Daten, das lt. Heise-Bericht von „Sourcepoint Surfer“ mit kriminellen Programmiertricks versuchte Überwinden technischer Schutzmaßnahmen ist eine Computersabotage, desgleichen ist der immer wieder vorkommende Transport von Schadsoftware über eingebettete Ads von Drittanbietern eine Computersabotage, meist in Tateinheit mit gewerbsmäßigem Betrug zu ihren Lasten. Der von „Sourcepoint Surfer“ angebotene „Opt-In“ dürfte angesichts dieser Tatsachen juristisch unwirksam sein, denn ich darf auch nicht in ihre Wohnung einbrechen, nur, weil ich ihnen unter Ableiern vorsätzlich irreführender Phrasen ein Einverständnis mit einem schweren Diebstahl abgerungen habe.

- Erpresserisch ist es keineswegs, wenn man als Internetnutzer selbst entscheidet, welche Inhalte man haben will und welche nicht. Es handelt sich um ganz gewöhnliche Internetnutzung. Ich glaube zum Beispiel kaum, dass sie sich von mir vorschreiben ließen, welche Websites sie jetzt besuchen sollen, und ich glaube noch weniger, dass sie sich einer spontanen Heiterkeit erwehren könnten, wenn ich diese ihre Weigerung, mir bei einem aus ihrer Sicht unsinnigen Wunsch zu folgen, als eine „Erpressung“ bezeichnen würde. Tatsächlich sind in der Bundesrepublik Deutschland Menschen schon für deutlich geringere Realitätsverluste in eine psychiatrische Klinik eingewiesen worden.

- Illegal ist es auch nicht, frei und freiwillig ins Internet gestellte Inhalte wahrzunehmen und zu nutzen, sondern es ist der ganze und einzige Zweck des Internet. Seit Jahrzehnten. Und es ist auch niemand dazu gezwungen, seine Inhalte frei und freiwillig in das Internet zu stellen. Daran ändert sich nichts dadurch, dass sich jemand hinstellt, die Welt mit seinem gnadenlosen Bullshit unterhält und die Nutzung frei und freiwillig ins Internet gestellter Inhalte für „illegal“ erklärt. Es bleibt Sitebetreibern übrigens unbenommen, technische Vorrichtungen zu treffen, die Besucher mit Adblockern auszusperren versuchen¹. Ich meine, dass die bloße Tatsache, dass das noch niemand ernsthaft versucht hat, deutlich genug belegt, dass selbst noch der dümmste Journalist oder Presseverleger nach kurzem Nachdenken bemerkt, dass ein solches Aussperren von Lesern, die Adblocker nutzen, wirtschaftlich dumm ist.

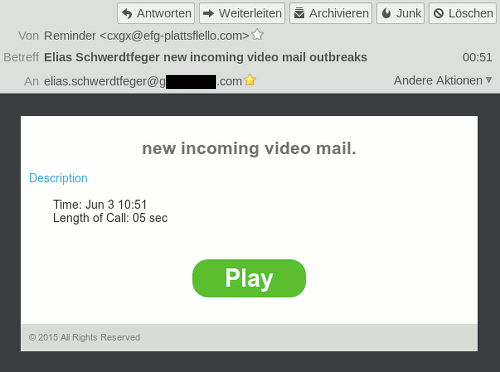

- Computersicherheit ist für jeden Menschen wichtig. Ads von Drittanbietern sind ein häufiges Einfallstor für Schadsoftware, und zwar selbst auf renommierten Websites, denen die meisten Menschen vertrauen. Wer zum Abschalten des Adblockers aufruft, der solche Angriffe an der Wurzel unterbindet, ist nicht anders als jemand, der sie auffordert, dass sie ihr Antivirusprogramm abschalten und/oder ein Loch in ihre Firewall bohren, nur, damit sein Geschäftsmodell besser läuft. Ich hoffe, sie kommen niemals auf die Idee, einer solchen Aufforderung Folge zu leisten.

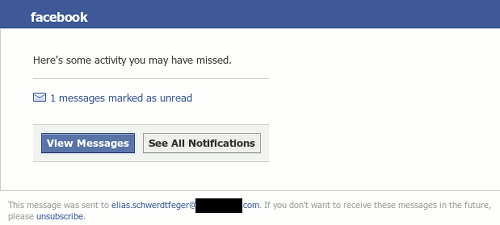

- Privatsphäre ist für viele Menschen wichtig. Das site-übergreifende Tracking und damit das systematische Ausspähen von Neigungen und Interessen durch Ads von Drittanbietern ist eine große Gefahr für die Privatsphäre. Wie würden sie es finden, wenn ihnen ein Stalker nachstellte, der große und wichtige Teile ihres Daseins auskundschaftet? Genau so ein Stalker ist die Werbeindustrie im Internet.

- Bullshit ist kein Ersatz für ein seriöses Geschäftsmodell. Auch dann nicht, wenn der Bullshit von einem früheren Google-Mitarbeiter – man beachte: Google ist der größte Werbevermarkter der Welt, der übrigens selbst schon Schadsoftware ausgeliefert hat – ausgesprochen wird, um Menschen durch systematische und medial unterstützte Ausbreitung von Furcht, Ungewissheit und Zweifel daran zu hindern, ihren persönlichen Lebensbereich vor grenzkriminellen bis offen verbrecherischen Methoden der Werbewirtschaft und der Organisierten Internet-Kriminalität zu schützen.

Ende der Mitteilung.

tl;dr – Verwenden sie niemals einen Browser ohne aktivierten Adblocker! Es ist nicht nur ihr Recht, es ist angesichts der gegenwärtigen Internet-Kriminalität sogar ihre Pflicht! Egal, was irgendwelche unseriösen Klitschen PResseerklären lassen! Danke.

¹Ebenso bleibt es Sitebetreibern übrigens unbenommen, nach einem seriöseren Geschäftsmodell als der Vergällung der ins Internet gestellten erwünschten Inhalte durch im Regelfall völlig unerwünschte Ads von Drittanbietern zu suchen.