Abt.: 🚨 Home-Office-Arbeitende, aufgepasst! 🚨

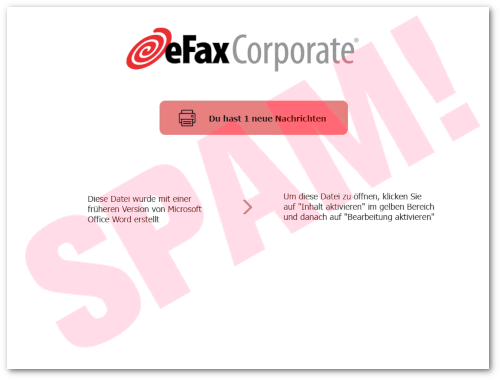

Von diesen Spams gibt es im Moment eine Menge. Die Texte in den Mails sind sehr unterschiedlich, immer völlig unpersönlich, meist ein wenig schlampig geschrieben und geben stets vor, dass eine Bewerbung an die E-Mail angehängt ist. Das folgende ist die häufigste Textvariante, immer wieder wird auch das Wort „Bewerbung“ noch einmal über der Anrede wiederholt, als wisse der Absender nicht, was der Zweck eines E-Mail-Betreffs ist.

Sehr geehrte Damen und Herren,

ich möchte mich hiermit noch auf die Ausbildungsstelle als Verkäufer für dieses Jahr bewerben. Ich könnte sofort anfangen und bin sehr motiviert! Im Anhang befinden sich meine Bewerbungsunterlagen.

Mit freundlichen Grüßen.

Ja, ohne irgendeinen Namen. Aber immer wieder den Betreff verdoppeln! 😉

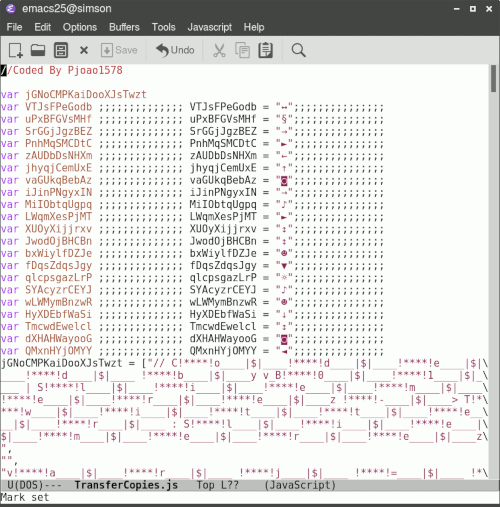

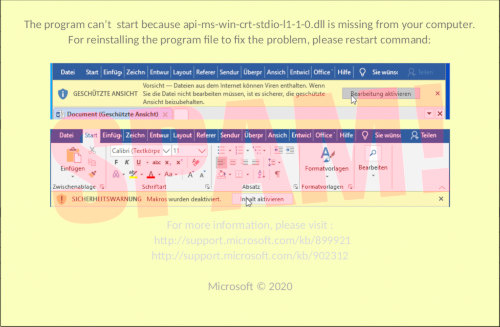

Die angehängten Dokumente sind entweder völlig leer oder enthalten eine gleichermaßen patzig-technisch wie irreführend formulierte Aufforderung…

…dass man die Ausführung von Makros freischalten soll, um ein Problem zu beheben. Natürlich ist dies keine Fehlermeldung, sondern Text im Dokument.

Wer Microsoft Office unter Microsoft Windows verwendet, so ein Dokument öffnet und die Ausführung von Makros erlaubt (oder standardmäßig freigeschaltet hat), hat verloren und einen Computer anderer Leute auf dem Tisch stehen. 🙁

Aber niemand sage, dass er vorher nicht gewarnt wurde!

![Screenshot des Dialogfensters, das beim Öffnen des Dokumentes mit Libre Office angezeigt wird. -- Dieses Dokument enthält Makros. -- Makros können Viren enthalten. Die Ausführung dieser Makros wird aufgrund der aktuellen Makrosicherheits-Einstellung unter Extras - Optionen - LibreOffice-Sicherheit unterbunden. -- Manche Funktionen stehen daher möglicherweise nicht zur Verfügung. -- [OK]](http://spam.tamagothi.de/wp-content/uploads/2020/01/lo-makrowarnung.png)

Bei allen diesen Spams – es waren gestern schon einige, und heute ist es eine Pest – laden die Makros eine Datei namens update.exe oder setup.exe von einem gecrackten Webserver herunter und führen diese unsichtbar aus.

Das erstaunlichste an dieser Spamflut ist aber, dass es sich im Grunde um sehr alten Schadcode handelt. Diese Makros habe ich vor über einem Monat schon gesehen, sie sollten also inzwischen von jedem Antivirus-Schlangenöl erkannt werden.

Ich gehe deshalb davon aus, dass die „Zielgruppe“ dieser Spammer die vielen Menschen sind, die zurzeit Corona-bedingt im „Homeoffice“ arbeiten. Offenbar gehen die Kriminellen davon aus, dass bei den meisten Menschen zuhause Computer herumstehen, die an ein weites Spektrum persönlicher Nutzungsformen angepasst und weniger gut abgesichert sind, auf denen sie sich also „austoben“ können. Vermutlich ist das sogar eine gute kriminelle Strategie. Selbst, wenn man sofort einem Administrator meldet, dass man eine „komische Mail“ aufgemacht hat, ist Abhilfe weit entfernt, während die Kollegen längst ebenfalls mit Schadsoftware angegriffen werden. Und wenn dann erst einmal betriebliche „Cloud“-Verzeichnisse von Erpressern verschlüsselt sind, droht die Insolvenz eines eh schon angeschlagenen Unternehmens so sehr, dass auch hohe fünfstellige Erpressungsgelder oder gar noch höhere Summen gezahlt werden. Auch auf striktes, aber in diesem Kontext weltfremd wirkendes Abraten der Kriminalpolizei hin. Die asozialen Verbrecher haben gewonnen. 🙁

Mit dem Geld für den so angerichteten Schaden lässt sich wahrlich Schöneres und Erfreulicheres anstellen. 💸

Deshalb, liebe Menschen, die ihr gerade im „Homeoffice“ arbeitet: Fasst E-Mail-Anhänge nur mit der Kneifzange an! Auch, wenn ihr den Absender kennt, denn der Absender einer E-Mail kann beliebig gefälscht sein, genau so, wie man auf einen Briefumschlag einen beliebigen Absender schreiben kann. (Deshalb gibt es seit über zwei Jahrzehnten die digitale Signatur von E-Mail in freier, kostenloser Software, aber niemand nutzt dieses einfache Sicherheitsmerkmal und kein Journalist erklärt euch, wie man es nutzt.) Erlaubt niemals Makro-Code in Office-Dokumenten! Öffnet keine Dokumente aus ZIP-Archiven! Seid selbst mit PDFs noch vorsichtig, denn der Acrobat Reader hat eine beachtliche und furchteinflößende Sicherheitsgeschichte! Nutzt einen anderen PDF-Betrachter! Und generell: Haltet eurer Betriebssystem und eure Anwendungen auf aktuellem Stand, denn ein behobener Fehler kann nicht mehr kriminell ausgenutzt werden. Wenn es möglich ist (und das ist häufiger der Fall, als die meisten Menschen denken), verwendet ein anderes Betriebssystem als Microsoft Windows! Das ist einfach und kostet nichts. Zurzeit ist Microsoft Windows aber noch so allgegenwärtig, dass andere Betriebssysteme so gut wie gar nicht angegriffen werden. Auch die zurzeit in einer Flut von Spam kommenden Mailanhänge „funktionieren“ nur unter Windows. Dettelbach ist überall. Seid nicht Dettelbach! Seid nicht naiv und dumm! Seid vorsichtig und schlau! 👍

![SYSTEM ERROR: 0xc004f069 (syntax error: 0xc004f069-90-IsaDLL#211%) -- The program can’t start because api-ms-win-crt-stdio-l1-1-0.dll is missing from your computer. -- For reinstalling the program file to fix the problem, please restart command: -- [Screenshot von Microsoft Word mit einem Bild, wie man die Makros aktiviert] -- For more information, please visit : -- http://support.microsoft.com/kb/899921 -- http://support.microsoft.com/kb/902312 -- Microsoft © 2020](http://spam.tamagothi.de/wp-content/uploads/2020/02/aktivier-die-makros-500.jpg)

![Warnung -- Dieses Dokument enthält Makros. -- Makros können Viren enthalten. Die Ausführung dieser Makros wird aufgrund der aktuellen Makrosicherheits-Einstellung unter Extras... Optionen... LibreOffice-Sicherheit unterbunden -- Manche Funktionen stehen daher möglicherweise nicht zur Verfügung. [Ok]](http://spam.tamagothi.de/wp-content/uploads/2019/09/makros-warnung.png)