🚨WARNUNG:🚨 Der Anhang ist Schadsoftware für Microsoft Windows. Nicht öffnen!

Es sind mal wieder diverse Spams mit Schadsoftware-Anhang unterwegs, und alle sind sie nicht besonders gut. Ich habe nur englischsprachige, gehe aber davon aus, dass es den Müll auch auf Deutsch gibt. Dies ist nur ein Beispiel aus meinem heutigen Mülleingang. Es ist leider eine Flut. 🌊

Von: DHL EXPRESS <sales@tigergrip.cf>

Oh, DHL benutzt jetzt eine Domain mit Tigerkrallen? 😀

Invoice

SGNR000087999

Inv. Date

July 23, 2020

Total

₫ 1268025.00

Aber ich habe gar keine Đồng. Und ich habe auch nichts bestellt, wofür ich eine Rechnung bekommen könnte. 📦

THIS IS AN AUTOMATED MESSAGE, DO NOT REPLY

Dies ist eine Spam, einfach löschen und gut! 🚮

Dear Customer,

Genau mein Name! 👏

Please find your invoice and paperwork attachment dated 23 Jul 2020 for shipments and services supplied by DHL Express posted on the MyBill Website.

Oh, da ist ja ein Anhang. So eine feine Datei! Über eine angebliche DHL-Mail zugestellt, deren Absender nicht einmal nach DHL aussieht. Das ist kein zuverlässiges Merkmal, denn der Absender lässt sich beliebig fälschen. Ich will nur zeigen, wie schlecht diese Spams gemacht sind. 🕵️

Und diesmal ist die Datei gar nicht gezippt, sondern mit gzip komprimiert. Das habe ich auch nicht jeden Tag. Ob der Müll so besser durch einige Spamfilter kommt als mit den gängigen Archivformaten? Ich habe keine Ahnung. Aber ich weiß, dass die Kriminellen davon leben, dass ihre Spams ankommen, und dass das der einzige Grund ist, warum sie bestimmte Strategien verfolgen. Deshalb gehe ich davon aus, dass es ein einigermaßen häufig eingesetztes Security-Produkt für E-Mail gibt, das nicht mit der gzip-Kompression einer einzelnen Datei klarkommt. 🤦

Mal anschauen, was für ein Gift es heute wieder ist:

$ gzip -l Invoice\ SGNR000087999.gz

compressed uncompressed ratio uncompressed_name

340214 802816 57.6% Invoice SGNR000087999

$ gzip -d Invoice\ SGNR000087999.gz

$ file Invoice\ SGNR000087999

Invoice SGNR000087999: PE32 executable (GUI) Intel 80386 Mono/.Net assembly, for MS Windows

$ _

Aha, es handelt sich nicht um eine Rechnung in irgendeinem Dokumentformat, sondern um eine ausführbare Datei für Microsoft Windows. Diese wurde an eine Mail gehängt und irreführend als Rechnung bezeichnet. Wer unter Microsoft Windows klicki-klicki den Anhang klickt, führt ein Programm von Verbrechern aus. Hinterher steht ein Computer anderer Leute auf den Tisch. 🖱️🧟

Zurzeit wird die klare Schadsoftware nur von rd. einem Viertel der gängigen so genannten Antivirus-Programme als Schadsoftware erkannt. Die Erkennung versagt gerade bei den populärsten Produkten. Wer sich auf den Schutz durch so genannte Antivirus-Programme verlassen hat, ist also meist verlassen und hat den Schaden. 🛡️🤕

Wer aber bei der Benutzung eines anonymisierenden, abstrakten technischen Mediums vor jedem Klick nachdenkt und E-Mail-Anhänge grundsätzlich nur mit äußerstem Misstrauen behandelt, hat sich das Geld für Schlangenöl-Produkte gespart und dennoch gewonnen. 🏆

Leider verlassen sich die allermeisten Menschen, Unternehmen und Verwaltungen eher auf techno-quacksalberisches Schlangenöl, statt auf vernünftige Richtlinien im Umgang mit E-Mail. Und deshalb ist Dettelbach überall: gestern, heute, morgen und in der Ewigkeit der Dummheit. 🙁

Nein, wenn das Hirn fehlt, hilft auch keine Cyberwehr, wo das Schlangenöl versagt. Und anlasslose polizeiliche Dauerüberwachung der nicht-kriminellen Bevölkerung in ihrer gesamten Internetnutzung hilft auch nicht. 🤺

Wenn das Hirn fehlt, hilft nur Hirn. Es ist durch nichts zu ersetzen. 🧠

For all invoice content related queries, please contact vnexp.query@dhl.com.

Ja ja, schon klar: Bei Fragen an dieses DHL wenden, das gar nicht der Absender dieser Mail ist. 🤦

We look forward to receiving your payment in due course, and within the agreed credit terms as stated on your invoice.

In Wirklichkeit hat der Absender nur ein Interesse: Möglichst viele Computer zu übernehmen und die neueste kriminelle Brut von Schadsoftware darauf zu installieren. Zurzeit ist Emotet ja wieder aktiv geworden. Mal schauen, wie groß der Schaden bei der nächsten Trojanerwelle wird. 🔮

We would like to thank you for using the services of DHL Express.

Wenn ihr euch bei mir bedanken wollt, dann bedankt euch doch einfach, statt mir pseudohöflich zu sagen, dass ihr euch bedanken wollt. Obwohl ich DHL nicht nutze. Ach, ihr bedankt euch immer nur für das Verständnis, das ich gar nicht habe? Na gut, vor meinem Arsch ist auch kein Gitter. 🖕

Wie ich diese ganzen pseudohöflichen Phrasen in ihrer Lächerlichkeit hasse und ihre Nutzer verachte! 😧

With kind regards,

The DHL MyBill Team

Gibt es bei DHL wirklich eine Abteilung mit dem albernen Namen „MyBill Team“? Ich traue Werbern, die viel mehr Englisch sprechen als sie Deutsch können, ja inzwischen jede dumme Sprachkrankheit zu, und leider werden immer häufiger ganze Unternehmen von den hirnverkoksten Ideen solcher asozialen Idioten und professionellen Lügner geprägt, die einen von „Alleinstellungsmerkmalen“ faseln und Clownskostüme verteilen. 🤡

Please do not reply to this email; it is used to send automated emails and is not monitored for responses. If you have any questions, please contact DHL Billing Support.

Allein so ein Satz „bitte nicht auf diese Mail antworten“ ist Grund genug, eine E-Mail ungelesen zu löschen, und zwar immer und auf jeden Fall. 🗑️

Denn da steht: Wir fälschen die Absender unserer E-Mails wie ein schmieriger krimineller Spammer, Antworten auf die Mail ist sinnlos, bei Fragen suchen sie sich mal schön selbst in ihrer beschränkten Lebenszeit raus, wen sie ansprechen können, das ist nämlich ihr Problem. Wir wollen nur ihr Geld. Sonst wollen wir nichts mit ihnen zu tun haben. Wir verachten sie. 🤮

Ich weiß, dass solche Sprüche auch unter echten Mails stehen. Und ich finde es immer wieder unfassbar, wie offen Unternehmen inzwischen ihre Kunden verachten, als ob sie gar nicht mehr von ihren Kunden bezahlt würden. Vielleicht noch ein bisschen unfassbarer ists nur, dass solche Unternehmen trotzdem immer noch genug Kunden haben, um nicht an den Insolvenzverwalter übergeben zu werden. 🐑

Aber will ich mich in meinem Schwall mal ein bisschen bremsen: Dafür wurde wenigstens kein „geistiges Eigentum“ für die Inhalte einer Mail proklamiert. 😉

![Screenshot des Dialogfensters, das beim Öffnen des Dokumentes mit Libre Office angezeigt wird. -- Dieses Dokument enthält Makros. -- Makros können Viren enthalten. Die Ausführung dieser Makros wird aufgrund der aktuellen Makrosicherheits-Einstellung unter Extras - Optionen - LibreOffice-Sicherheit unterbunden. -- Manche Funktionen stehen daher möglicherweise nicht zur Verfügung. -- [OK]](http://spam.tamagothi.de/wp-content/uploads/2020/01/lo-makrowarnung.png)

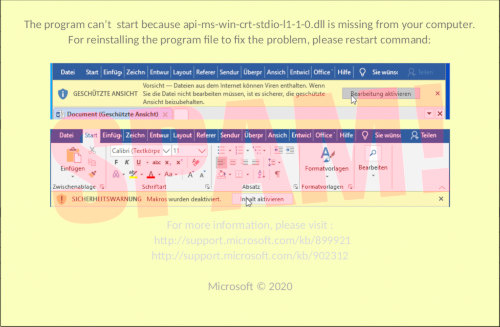

![SYSTEM ERROR: 0xc004f069 (syntax error: 0xc004f069-90-IsaDLL#211%) -- The program can’t start because api-ms-win-crt-stdio-l1-1-0.dll is missing from your computer. -- For reinstalling the program file to fix the problem, please restart command: -- [Screenshot von Microsoft Word mit einem Bild, wie man die Makros aktiviert] -- For more information, please visit : -- http://support.microsoft.com/kb/899921 -- http://support.microsoft.com/kb/902312 -- Microsoft © 2020](http://spam.tamagothi.de/wp-content/uploads/2020/02/aktivier-die-makros-500.jpg)