Ja, ich merke es schon: Das ist eine sehr „automatische“ Rechnung. Sie kommt auch völlig grundlos bei mir an.

Ich habe auch ein Logo.

Dear nachtwaechter,

Immerhin besser als „Guten Tag“, aber trotzdem nicht der richtige Name. Gar nicht auszudenken, wie das klingt, wenn jemand „schnupsimaus69 at irgendwas“ heißt. 😁️

This is a billing notice that your invoice INV–2147483648 generated on nachtwaechter is now overdue.

Oh, toll: Mit Nummer. Muss wichtig sein, sonst hätte es ja keine Nummer. Hier, Spammer, wenn euch die Nummern mal ausgehen sollten, ich habe noch ein paar für euch:

$ dd if=/dev/urandom bs=64 count=1 | od -l | sed 's/^[0-9]*[ -]*//' | tr – ' ' 1+0 Datensätze ein 1+0 Datensätze aus 64 Bytes kopiert, 2,8494e-05 s, 2,2 MB/s 9104019511127040432 3556446584735863681 6517096418393505982 8953164502467161676 3433427370092636688 7981156417554269279 8046936970601088068 8050893807030589722 $ _

So können eure Spams immer so richtig irre wichtig aussehen. Da vergisst man sogar die mögliche Anrede als Schnupsimaus 69, wenn man so wichtige Nummern sieht. 😁️

Pay now to avoid service cancellation.

Invoice: INV–2147483648

Due Date: 9/19/2025 6:28:32 AM

Oh, wie geil. Eine sekundengenaue Fristsetzung hatte ich auch noch nie. Darüber übersehe ich sogar, dass das US-amerikanische Datumsformat für gestern – die Mail ist übrigens heute angekommen – hier ein kleines bisschen unüblich ist. Aber wofür bezahle ich da eigentlich, und welche Dienstleistung wird storniert? Ich weiß ja nicht einmal, wer mir hier angeblich schreibt. Moment, ich schaue mal in den HTML-Quelltext, da sollte ja oben noch ein Logo nachgeladen werden, das schafft bestimmt Klarheit:

<img style="padding: 20px; max-width: 64px;" alt=" Logo" src="https://www.google.com/s2/favicons?sz=64&domain=tamagothi.de" width="64" height="64">

Oh krass, das ist das Piktogramm meiner eigenen Homepage! Gut, dass Google immer so vielfältig nutzbar ist und dass Google jeder Missbrauch durch Kriminelle seit mindestens anderthalb Jahrzehnten völlig wumpe ist. Zuverlässigkeit und vielseitige persönliche Nutzbarkeit ist eben das Wichtigste im gegenseitigen Umgang zwischen asozialen Unternehmen wie Google und Trickbetrügern. 😅️

(Ja, werter Mitmensch Jurist, ich habe „asozial“ geschrieben. Es ist meine Bezeichnung für Geschäftsmodelle, die darauf basieren, dass ein börsennotiertes Unternehmen Reibach mit kostenlosen Dienstleistungen macht, aber die anfallenden Aufwände und Kosten durch den Missbrauch dieser Dienstleistungen der gesamten restlichen Menschheit aufbürdet. Google ist selbst Spam. Verantwortungslos und geradezu kriminell geschäftstüchtig. Schon sehr, sehr lange. Google stinkt.)

Wer eine sicher konfigurierte Mailsoftware verwendet, die nicht einfach Bilder aus dem Web nachlädt, kann nicht so leicht mit billigen Tricks in die Irre geführt werden. Wer aber seine technische Bildung aus „Mein Auto spricht zu mir“ Knight Rider bezogen hat, wird von „meine Website mailt mich an“ auch nicht weiter überrascht sein. 😆️

You can log in to your client area to view and pay the invoice at:

https://www.tamagothi.de/viewinvoice.php?id=INV–2147483648

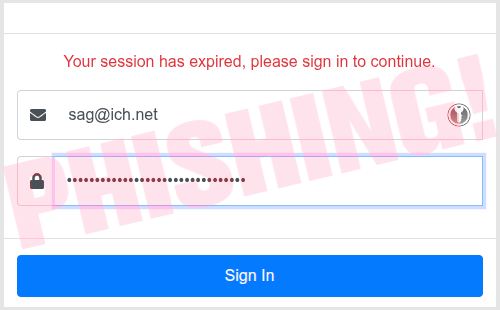

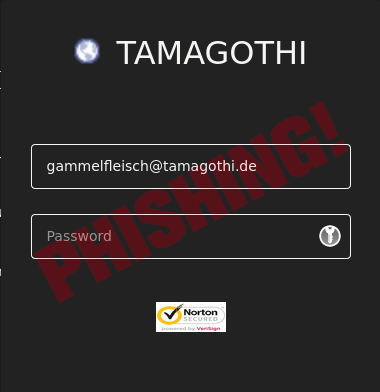

Natürlich ist der Link irreführend. Er geht nicht in die Domain tamagothi.de, das ist nur der Linktext. In Wirklichkeit geht es in eine Subdomain von trycloudflare.com Das kostet den Phisher ja auch nichts. Dort bekommt man die Möglichkeit…

…etwas sehr dummes zu tun und auf einer ansonsten völlig nackten Webseite ohne Impressum sein Passwort einzugeben. Dieses geht direkt an Kriminelle. Mit einem Zugriff auf die E-Mail kann man bei den meisten Menschen schon viel anfangen. Man kann Konten bei Amazon oder eBay übernehmen und für Betrugsgeschäfte unter fremder Identität nutzen, man kann aber auch personalisierte Betrugsnummern machen – nicht vergessen: der gesamte bisherige Mailverkehr steht den Betrügern zur Verfügung, und der gibt tiefe Einblicke – und Freunde, Bekannte, Verwandte anschreiben, eine Notlage vorspielen und um Geld bitten, am besten über Western Union, das geht ja am schnellsten.

Wenn man sich angemeldet hat, gibt es eine plumpe Fehlermeldung. Die Daten sind aber schon bei den Trickbetrügern. Um die Daten zu erhalten, verwenden sie die Dienstleistung von Formspark, wo man sich unter Angabe seiner Mailadresse ebenfalls einen kostenlosen Account einrichten kann.

Thank you for using our services,

Visit our website | Log in to your account | Get support

Copyright © All rights reserved.

Vielen Dank, dass ihr Spammer mir so gern den Arsch sauberleckt! 👍️

Klick mal hier | Klick mal dort | Hauptsache, du klickst, denn alle Links führen auf die gleiche Phishing-Seite

Die Unternehmung mit der Firmierung „Alle Rechte vorbehalten“ proklamiert ein grundloses und immerwährendes geistiges Eigentum auf diesen Blogeintrag eines Spamgenießers.

Entf! 🚽️

Man wendet die angedrohte Nichtzugänglichkeit seines Mailpostfaches also nicht ab, indem man auf so eine Spam reagiert, sondern man verursacht sie. Denn während eine Bande von gewerbsmäßigen Betrügern schnell, gut eingespielt und konzentriert (sie haben nicht so viel Zeit dazu) bei einer Website nach der anderen die entsprechenden Mechanismen für „Ich habe mein Passwort vergessen“ auslöst und einen Großteil des digitalen Lebens eines anderen Menschen übernimmt, ist das Postfach schon längst gepwnt und für seinen eigentlichen Nutzer völlig unzugänglich. Wenn die Betrüger so an einen Account bei Amazon oder eBay kommen, wird ebenfalls sehr schnell (sie haben nicht so viel Zeit dazu, aber das sagte ich ja schon) ein bis zu sechsstelliger Schaden durch betrügerische Geschäfte im Namen eines anderen Menschen angerichtet. Und bei diesem anderen Menschen, beim Phishingopfer, schaut dann ein paar Tage später die Kriminalpolizei vorbei. Mit Hausdurchsuchungsbefehl. Wegen Verdachts auf gewerbsmäßigen Betrug. Und danach hat man ganz viel und sehr nachhaltigen Ärger.

Man wendet die angedrohte Nichtzugänglichkeit seines Mailpostfaches also nicht ab, indem man auf so eine Spam reagiert, sondern man verursacht sie. Denn während eine Bande von gewerbsmäßigen Betrügern schnell, gut eingespielt und konzentriert (sie haben nicht so viel Zeit dazu) bei einer Website nach der anderen die entsprechenden Mechanismen für „Ich habe mein Passwort vergessen“ auslöst und einen Großteil des digitalen Lebens eines anderen Menschen übernimmt, ist das Postfach schon längst gepwnt und für seinen eigentlichen Nutzer völlig unzugänglich. Wenn die Betrüger so an einen Account bei Amazon oder eBay kommen, wird ebenfalls sehr schnell (sie haben nicht so viel Zeit dazu, aber das sagte ich ja schon) ein bis zu sechsstelliger Schaden durch betrügerische Geschäfte im Namen eines anderen Menschen angerichtet. Und bei diesem anderen Menschen, beim Phishingopfer, schaut dann ein paar Tage später die Kriminalpolizei vorbei. Mit Hausdurchsuchungsbefehl. Wegen Verdachts auf gewerbsmäßigen Betrug. Und danach hat man ganz viel und sehr nachhaltigen Ärger. Es gibt zum Glück für uns alle ein einfaches und sehr wirksames Mittel gegen Phishing, was immer noch eine der häufigsten Betrugsformen im Internet ist: Niemals in eine E-Mail klicken! Wenn man nicht in eine E-Mail klickt, kann einem kein Verbrecher so leicht einen giftigen Link unterschieben. Stattdessen Lesezeichen im Webbrowser anlegen und Websites, bei denen man einen Account hat, nur über diese Lesezeichen aufrufen. Wer sich zum Beispiel nicht selbst um den Betrieb eines Mailservers kümmert, sondern einen Account bei einem Dienstleister hat und so eine Mail bekommt: Einfach die Website des Dienstleisters über das Lesezeichnen aufrufen und sich dort ganz normal anmelden. Wenn es dabei keinen Hinweis auf ein derartiges Problem gibt, hat man einen dieser gefürchteten Cyberangriffe abgewehrt und sich möglicherweise viele zehntausend Euro und jahrelangen Ärger gespart. So einfach geht das! Macht das! 🛡️

Es gibt zum Glück für uns alle ein einfaches und sehr wirksames Mittel gegen Phishing, was immer noch eine der häufigsten Betrugsformen im Internet ist: Niemals in eine E-Mail klicken! Wenn man nicht in eine E-Mail klickt, kann einem kein Verbrecher so leicht einen giftigen Link unterschieben. Stattdessen Lesezeichen im Webbrowser anlegen und Websites, bei denen man einen Account hat, nur über diese Lesezeichen aufrufen. Wer sich zum Beispiel nicht selbst um den Betrieb eines Mailservers kümmert, sondern einen Account bei einem Dienstleister hat und so eine Mail bekommt: Einfach die Website des Dienstleisters über das Lesezeichnen aufrufen und sich dort ganz normal anmelden. Wenn es dabei keinen Hinweis auf ein derartiges Problem gibt, hat man einen dieser gefürchteten Cyberangriffe abgewehrt und sich möglicherweise viele zehntausend Euro und jahrelangen Ärger gespart. So einfach geht das! Macht das! 🛡️![Webmail Password Notification -- Your email account will expire today -- Use the TAB below keep current password -- [Keep Password] -- Online Team](https://spam.tamagothi.de/wp-content/uploads/2023/04/passwort-notification-450.png)