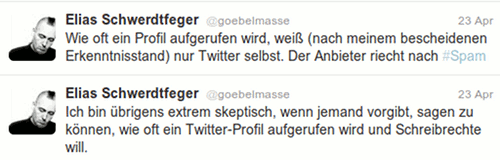

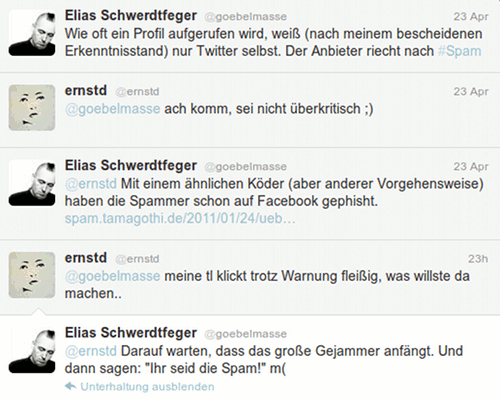

Schön, dass du mir das Datum sagst, Spammer. Ohne deine Hilfe würde ich es doch immer wieder vergessen. Leider ist es das Datum von vorgestern…

Sehr geehrte Kundin sehr geehrter Kunde,

Deinen Namen kennen wir nicht. Mit Wörtern wie „Zahlungsaufforderung“ und „Vertragsbruch“ wollen wir dich nur erschrecken, damit du unvernünftig wirst und das tust, was wir wollen, denn davon leben wir.

in Bezug auf unsere Rechnung Nr.: 31443646 und unsere 1. sowie auch unsere 2. Mahnung mussten wir heute feststellen, dass Ihre Zahlung bei uns noch immer nicht gebucht ist. Dies bedeutet einen einseitigen Vertragsbruch Ihrerseits. Nach geltendem Recht könnten wir die offene Forderung bereits jetzt bei Gericht anmelden. Wir geben Ihnen jedoch trotzdem noch eine letzte Möglichkeit, Ihre vertragliche Verpflichtung zu erfüllen, indem Sie unverzüglich die ausstehende Summe in Höhe von 553.00 EURO an uns zur Zahlung bringen.

Wir behaupten zwar, ihnen Rechnungen zu stellen, die sie niemals empfangen haben und danach Mahnungen an sie zu verschicken, aber wir haben weder eine Firmierung, noch haben wir eine Telefonnummer für Rückfragen noch haben wir eine verdammte Ahnung, wie sie heißen. Stattdessen sprechen wir sie völlig anonym an und versuchen sie mit der Vorstellung eines gerichtlichen Mahnverfahrens einzuschüchtern, um ihnen dann voller erbärmlicher Gnade eine letzte Chance zu geben, nämlich…

Die Rechnung und die Bestelleinzelheiten finden Sie im Zusatzordner in der E-Mail [sic!]

…dass sie in der Mail herumklicken. Der „Zusatzordner in der E-Mail“, in gewöhnlichem Deutsch eher als ein Anhang oder ein Attachment bezeichnet, ist ein ZIP-Archiv mit der Dateigröße von 46,0 KiB namens Mahnung.zip. In diesem befindet sich – wohl, um Schwächen gegenwärtig verwendeter Virenscanner zu umgehen – ein weiteres ZIP-Archiv mit der Dateigröße von 46,0 KiB namens Dritte Mahnung.zip. Wer bei dermaßen unpraktischer und unüblicher Verpackung nicht skeptisch wird, hat eigentlich schon ein größeres Problem mit seiner Leichtgläubigkeit. In diesem zweiten Archiv befindet sich endlich eine Datei Dritte Mahnung.pif. Dies ist zwar ein obsoletes Dateiformat, das man schon vor zehn Jahren eher selten zu Gesicht bekommen hat (sein ursprünglicher Zweck ist das Starten von DOS-Programmen unter Windows mit den gewünschten Parametern), aber es handelt sich um eine direkt ausführbare Datei für Microsoft Windows, die von kriminellen Spammern zugestellt wurde. Diesmal ohne die Extension .exe, weil damit auch weniger erfahrene Menschen sofort Verdacht schöpften und nicht auf die Idee kämen, sich mal anzuschauen, was passiert, wenn man darauf klickt.

Wer diese Datei in den Glauben, „einen Brief zu lesen“ gestartet hat, hat verloren. Er hat Software von organisiert Kriminellen auf seinem Rechner ausgeführt. Er hat ein Problem. Der Computer und der Internetzugang gehört nicht mehr ihm, sondern Kriminellen; und die werden damit machen, was sie wollen. Damit unter den Empfängern möglichst viele Verlierer sind und diese Verbrecher möglichst viel Gewinn machen…

Nach geltendem Recht sind wir befugt, die anfallenden Kosten geltend zu machen. Alle bereits angefallenen und noch entstehenden Kosten (Mahnkosten, Rechtsanwalts- und Gerichtskosten) gehen zu Ihren Lasten.

…wird von den Kriminellen mit etwas unbeholfenen Worten eine einschüchternde Drohkulisse aufgerichtet, die bei vielen verunsicherten Menschen ihre Wirkung nicht verfehlen wird. Eine Hilfe für diese Verbrecher ist es, dass hier in der BRD trotz einer mindestens zwölf Jahre durchlaufenen Zwangsverschulung in meist staatlichen Schulen und trotz eines mit viel über Zwangsabgaben eingenommen Geldes ausgestatteten halbstaatlichen Rundfunkbetriebes, der zum Hohn auch noch ganz explizit die Aufgabe der „politischen Bildung“ hat, auffallend wenig Menschen über ihre Rechte aufgeklärt sind. Sie haben in der Regel nicht einmal eine genaue Vorstellung davon, was ein Vertrag nach BGB ist und auf welche Weise er zustande kommt (und damit auch: wann er nicht besteht). Sie wissen noch weniger über das gerichtliche Mahnverfahren. Diese Unwissenheit erzeugt Angst in allen echten und scheinbaren Rechtsangelegenheiten, und um diese Angst auszulösen und für sich zu nutzen, braucht ein Krimineller wie dieser Spammer nichts weiter zu tun, als ein paar typische Drohwörter aus dieser Sphäre zusammenzusetzen. Dass diese Wörter in diesem Fall sehr hohl klingen, wenn man sie nach Sinn abklopft, spielt für die psychologische Wirkung keine Rolle. Es reicht für das Geschäft dieses Verbrechers, wenn ein einziger von Angst getriebener und damit unbedachter Klick gemacht wird.

Vermeiden Sie unnötigen Ärger und weitere Kosten und erfüllen Sie den mit uns abgeschlossenen Vertrag!

Wer Ärger vermeidet…

- …erkennt jede E-Mail von bislang unbekannten Absendern und ohne persönliche Anrede sofort und sicher als Spam.

- …lässt sich nicht von bedrohlichen Formulierungen erschrecken, die von Leuten gemacht werden, die ihn nicht einmal beim Namen ansprechen können.

- …ist schon aus Eigeninteresse über seine Rechte informiert und lässt sich deshalb nicht wegen seiner Unwissenheit in Angst versetzen – einfach, weil er weiß, dass ein Vertrag nicht automatisch, sondern mindestens durch konkludentes Handeln entsteht.

- …löscht jede sicher erkannte Spam, ohne ihr besondere zusätzliche Aufmerksamkeit zu schenken. (Außer er hat irgendwann einmal ein Blog namens „Unser täglich Spam“ angefangen und wundert sich seitdem darüber, wie viel Zeit manchmal ein Text zu einer einzigen Spam kostet.)

- …weiß, dass jeder Link in einer Spam zu Angeboten von Kriminellen führt, die auf neuesten technischen Stand sind (und deshalb auch oft auch den Virenscannern und vergleichbaren Schutzprogrammen voraus sind) und klickt deshalb niemals in eine Spam.

- …weiß ganz genau, dass E-Mail beliebig fälschbar ist und dass deshalb der Absender jeder nicht digital signierten E-Mail fragwürdig ist.

- …öffnet niemals einen Mailanhang (ist also nicht nur bei sicher erkannter Spam vorsichtig), außer es handelt sich um eine erwartete oder abgesprochene Zustellung – beim kleinsten Zweifel fragt er telefonisch nach, weil er weiß, dass auch Mailkonten kriminell übernommen werden und missbraucht werden können.

Wer Ärger vermeidet, benutzt Internet-Medien mit eingeschaltetem Gehirn und dem stets vorhandenen Bewusstsein, dass es jede Menge Zeitgenossen gibt, die die Welt verschönerten, wenn sie einfach nur ihre Existenz beendeten. Leider findet dieses Pack immer wieder neue Opfer. Wer Ärger vermeidet, wirkt auch schon in seinem direkten Umfeld darauf hin, dass die Kommunikation so sicher wie nur irgend möglich gemacht wird: Durch Verwendung digitaler Signaturen und gegebenenfalls verschlüsselter E-Mail. Beides ist – einmal in der Mailsoftware eingerichtet – so einfach wie ein Klick. In vielen Fällen sicher zu wissen, wer der Absender ist, das ist bei Verwendung eines ansonsten mit beliebigen Fälschungsmöglichkeiten einhergehenden Mediums wirklich hilfreich.