Aktueller Nachtrag, 11. Juli, 3.38 Uhr: Inzwischen haben die Betreiber der Domain crossrider (punkt) com auf Reddit Stellung genommen, was ich gern der Vollständigkeit halber hier verlinken möchte. Der Ton ist höflich und sucht seriös rüberzukommen, die aufgedeckten Vorgehensweisen in der Programmierung der Erweiterung werden entweder wortreich dementiert oder ebenso wortreich als eine normale Praxis wegerklärt. Was mir beim Überfliegen (ich tue mich schwer damit, aufgedunsenen Bullshit zu lesen) allerdings sofort aufgefallen ist: Es wird nicht einmal auf die Tatsache eingegangen, dass der Code der Browsererweiterung versucht, über Webmailer auf das persönliche E-Mail-Konto seines Anwenders zuzugreifen und dieses hinter dem Rücken des Anwenders aktiv zu benutzen. Dass auf einen Vorwurf derartiger Schwere nicht eingegangen wird, während gleichzeitig Beschwichtigung durch Wortreichtum und autoritär-offizielle Sprache versucht wird, lässt bei mir alle Alarmglocken läuten. Wer des Englischen mächtig ist, mache sich anhand des Links selbst ein Bild davon.

Ursprünglicher Text

Liebe Facebook- und Google-Plus-Anwender,

bitte glaubt nicht alles, was auf einer Website steht! Bitte seid auch dann skeptisch, wenn das, was dort steht, so klingt wie das, was ihr euch gerade besonders stark wünscht. Nein, seid dann besonders skeptisch, denn mit solchen Ködern angeln die Internet-Kriminellen ihre Opfer.

Es ist im Moment zum Beispiel nicht möglich, einen Zusatzdienst für Google Plus anzubieten. Google hat nämlich für sein neuestes Experiment in Sachen Beziehungsvermarktung zurzeit noch keine API vorgesehen. Es gibt einfach keine Schnittstelle, über die derartige Zusatzdienste mit Google Plus kommunizieren können; es gibt also nichts, was ihr von Facebook oder Twitter gewohnt seid.

Warum Google das so macht? Das müsst ihr Google fragen, die haben dort bestimmt einen guten Grund dafür. Vielleicht möchte Google in der Beta-Phase die Nutzer erstmal in der Website halten, um aufgrund ihres Verhaltens den letzten Feinschliff an der Benutzerschnittstelle anzulegen (und die Nutzer an den neuen Google-Dienst zu gewöhnen, statt sie einfach mechanische Statusmeldungen erzeugen zu lassen). Vielleicht ist die API auch noch nicht stabil. Vergesst nicht, dass es sich um eine Beta-Phase handelt! Google Plus ist noch nicht fertig, sondern wird gerade mit „richtigen Anwendern“ getestet, damit Fehler verschwinden. Und dabei kommt es auch zu eher peinlichen Aussetzern wie versehentlichem „Spamversand“. Vielleicht wird es auch niemals eine API geben. Alles ist spekulativ, und die wirklichen Antworten kennen nur die Leute bei Google, die einen strategischen Plan ersonnen haben und verfolgen, aber die Einzelheiten nicht an die große Glocke hängen. Ist eben so. Wer das nicht mag, muss Google Plus nicht nutzen oder kann warten, bis die Beta-Phase vorbei ist und ein stabiles Produkt Gestalt angenommen hat, das ihm eine vernünftige Entscheidung über die Nutzung ermöglicht. In der Zwischenzeit verpasst man nicht viel.

Den Verzicht auf Google Plus (und natürlich auch auf die stinkende Spamsau Facebook) würde ich jedem Menschen empfehlen, der seine menschlichen Beziehungen nicht zur Marktware des Web-Zwo-Null machen will. Aber ich weiß natürlich, dass solche Gedanken im Taumel der geilen, zum Selbstzweck gewordenen Technik leider keine große Rolle spielen. Deshalb hier meine hoffentlich deutliche Warnung an alle Nutzer von Google Plus: Seid extrem skeptisch, wenn jemand zurzeit Browser-Plugins, Zusatzdienste oder sonstwas für Google Plus anbietet, denn ein solches Angebot wird von Google technisch nicht ermöglicht! Lasst am besten die Finger davon! Es wird sich ausnahmslos um Betrugsversuche durch fragwürdige Zeitgenossen handeln. Ich wiederhole: ausnahmslos.

Wieso ich das schreibe?

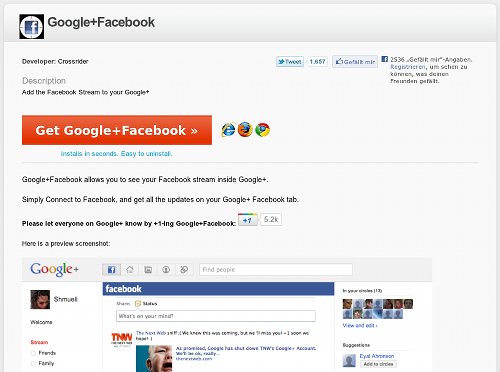

Zurzeit wird, wie mir einige Male berichtet wurde, über Twitter und Facebook ein Link auf ein besonders fragwürdiges Angebot verbreitet. Ich habe auch mehrere Mails mit Hinweisen auf dieses Angebot bekommen, die scheinbar von mir persönlich bekannten Menschen kamen. Es handelt sich um eine Browser-Erweiterung, die angeblich Google Plus und Facebook zusammenführen soll. Die in diesen Hinweisen angegebene Seite möchte ich aus nahe liegenden Gründen nicht verlinken, ihre Inhalte habe ich für die Neugierigen mit Hilfe von WebCite archiviert. Diese Seite sieht in ihrer ganzen „Herrlichkeit“ so aus:

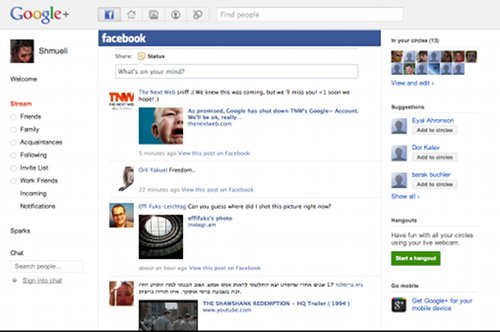

Bestandteil dieser betrügerischen Seite sind die inzwischen leider überall üblichen „social buttons“, die mir verraten, dass diese Seite zurzeit 1.657mal getweetet, 2.536mal geliket und ca 5.200mal gepluseinst wurde. Das ist eine beachtliche Reichweite, und sie wird leider von Minute zu Minute größer. Sehr viele Menschen sind also mit dem Link auf diese Seite konfrontiert, auf der sie unter anderem einen Preview-Screenshot sehen, der wohl viel zu selten die Frage aufwerfen wird, warum nicht einfach die entsprechende Timeline bei Google Plus mitverlinkt wurde, um das Ganze überzeugender zu machen (na warum wohl: Weil es nur im Browser mit der beworbenen Erweiterung so aussieht):

Dort, wo dermaßen stark und lecker duftende Köder eingesetzt werden, kann man eine Browser-Erweiterung herunterladen, die einem erlaubt, den eigenen Facebook-Stream [Frage an die aktiven Facebooker: Heißt das auch auf Deutsch so?] innerhalb von Google Plus zu sehen. Einfach nur zu Facebook connecten, und alle Updates erscheinen in einem Tab in Google Plus. Und bitte bitte weitererzählen, dafür sind die Buttons da: Tweet, Like, Pluseins…

Nun, die Seite dieses Anbieters in der Domain crossrider (punkt) com mochte ich nicht verlinken, aber dafür verlinke ich gern eine andere Seite auf reddit.com. Ich verlinke diese Seite nicht nur, sondern ich übersetze sogar den dort veröffentlichten Text zu größeren Teilen in die deutsche Sprache, weil ich hoffe, dass das viele Menschen von einer Installation dieser Schadsoftware abhält.

Ja, Schadsoftware. Es handelt sich um einen Trojaner, der beachtliche Missbrauchsmöglichkeiten eröffnet und nicht einmal davor zurückschreckt, auf persönliche Mails zuzugreifen und Mails an persönliche Kontakte zu versenden. Und im Gegensatz zur Anpreisung auf der erwähnten betrügerischen Webseite ist es auch nicht leicht möglich, diesen Code wieder zu deinstallieren – es ist sogar vorsätzlich unmöglich gemacht worden.

Anfang der Übersetzung [ich verwende im Folgenden durchgehend das informelle „Du“, um den Stil des Original-Textes besser wiederzugeben]:

Google+Facebook ermöglicht dir, deinen Facebook-Stream in Google+ zu betrachten

Beitrag von RogueDarkJedi, 16 Stunden alt

Ich habe mir den Code angeschaut und beschlossen, ein paar Anmerkungen zu machen. Wenn du lesen möchtest, was ich gefunden habe (das ist vielleicht alles ein bisschen technisch), lies es. Aber vor allem möchte ich eines klar machen: INSTALLIER DIR DIESES ADDON NICHT. Dieses Addon verhält sich wie eine Schadsoftware und der Dienst ist eine künstlich gelegte Sicherheitslücke, die darauf wartet, dass sie ausgebeutet wird. […]

Die folgenden Anmerkungen beziehen sich auf die Firefox-Version dieser Erweiterung (denn diese Version konnte ich bekommen, als ich mir das Skript auf der Installationsseite anschaute), aber ich bin mir sicher, dass die Chrome-Version ähnliche Machenschaften verfolgt.

Meine Anmerkungen habe ich in vier Kategorien unterteilt (und ich hoffe, dass so alles leichter zu lesen und zu verstehen ist):

PRIVATHEIT – (für Dinge, welche die Erweiterung und ihren Umgang mit deinen Daten betreffen)

SICHERHEIT – (für Sicherheitsrisiken)

SCHADEN – (für unerwünschte Änderungen, die diese Erweiterung hinter deinem Rücken macht oder für Schadsoftware-Funktionen, die ausgeführt werden)

DIVERSES – (für verschiedene andere Anmerkungen, die nicht in die vorherigen Kategorien passen.)

SICHERHEIT – Die Erweiterung hängt von externem JavaScript ab, das von einem anderen Server nachgeladen wird. (Das heißt: Sie muss eine JavaScript-Datei herunterladen, bevor sie auch nur arbeiten kann. Und das geschieht bei jedem neuen Start.) Mozilla akzeptiert eine derartige Praxis nicht, weil sie Man-in-the-middle-Attacken ermöglicht und hohe Anforderungen an die Serversicherheit stellt (wenn jemand die Macht über den Server erlangen sollte, sind alle Installationen einem hohen Risiko ausgesetzt). Das ist der Grund, warum Conduit Toolsbars nicht in Mozillas offizieller Addon-Datenbank aufgenommen wurden.

Hier ist die Datei mit welcher die Erweiterung die [externe] JavaScript-Datei anfordert – diese sieht zurzeit so aus. [Meine Anmerkung: Beide Links gehen auf die Domain des Addon-Anbieters und können sich im Laufe der Zeit inhaltlich ändern oder sogar ungültig werden. Ich bin allerdings nicht gewillt, an dieser Stelle eine gefährliche Software zu hosten, deshalb lasse ich das so.]

SCHADEN – Die API referenziert mehrfach auf einen [kostenpflichtigen] Premium-Dienst. Was das bedeutet? Wenn der Autor der Erweiterung irgendwann einmal nicht in der Lage sein sollte, das Geld für diesen Dienst zu bezahlen, dann kann CrossRider alle Anwender dieser Erweiterung dazu nötigen, zusätzlichen Schrott zu installieren. Das ist eine erzwungene Änderung, die dir keine Wahlmöglichkeit lässt.

PRIVATHEIT / SICHERHEIT / SCHADEN – Du kannst es nicht mitbekommen, wenn sich diese JavaScript-Datei ändert. Sie wird geladen, wenn der Browser gestartet wird und läuft mit den Rechten der Browser-Anwendung (was als gefährlich betrachtet werden muss). Der Autor der Erweiterung kann zu jedem ihm passenden Zeitpunkt „Leck mich am Arsch“ zu dir sagen und dir ein neues Skript unterjubeln, dass deine persönlichen Daten sammelt und dich ausspäht. Aus deiner Sicht ist das völlig in Ordnung, denn diese Änderung geschieht im Hintergrund, ohne dass du etwas davon bemerken kannst.

DIVERSES – Diese Seite wird eingefügt, um Zugriff auf deine Facebook-Daten zu bekommen. Du musst das akzeptieren, bevor die Erweiterung irgendetwas mit Facebook machen kann.

PRIVATHEIT / SCHADEN – Die Erweiterung versucht, ein OpenSearch-Plugin zu installieren. Dabei wird die Suchseite verändert, zu der Firefox geht, wenn du eine Suche in der Adressleiste eingibst. Wenn du eine Suche wie „Was ist dieses Reddit?“ eingibst, leitet dich Firefox nicht mehr zu Google weiter, sondern zu einer Seite, die unter der Kontrolle von CrossRider steht. Auf diese Weise scheinen die Entwickler an Einkünfte zu kommen. Aber nicht nur das, diese Veränderung wird bei einer Deinstallation der Erweiterung nicht zurückgesetzt. Auch ist deren Such-Plugin ausgesprochen trügerisch und versucht alles, um genau so auszusehen wie das standardmäßige Google-Suchplugin, welches zu Firefox gehört. (Zwar stimmt das Piktogramm nicht, aber das Plugin verwendet Texte wie „Google powered web search“, damit du auf diese Machenschaften hereinfällst.) Es ist auch Code in der Erweiterung, der deren OpenSearch-Plugin dazu bringt, deine eingestellte Standardsuchmaschine in der Suchleiste zu überschreiben (das ist normalerweise Google). […]

PRIVATHEIT / SICHERHEIT / SCHADEN – Die Erweiterung schaut aktiv und zu willkürlichen Zeitpunkten nach bekannten Domains von Webmailern und beginnt damit, deine E-Mails zu lesen [!], bis es darin ein Zitat findet. Dort fügt es eine Signatur hinzu. Diese soll deine Freunde dazu bringen, dass sie ebenfalls diese Software verwenden [Das Addon spammt also aktiv unter deiner Adresse!]. Zurzeit läuft dieses „Signatur-Feature“ auf folgenden Domains:

mail (punkt) google (punkt) commail (punkt) yahoo (punkt) comwebmail (punkt) aol (punkt) commail (punkt) live (punkt) com

PRIVATHEIT – Die Erweiterung versendet Browser-Statistiken, während du im Einstellungs-Bildschirm bist. Die Daten umfassen die Browserversion, die Version der Erweiterung, die Skript-Version und diesen Wert namens bic (von dem ich annehme, dass er einzigartig ist und eine Identifikation ermöglicht [!]; er wird nur gesetzt, nachdem die Erweiterung Daten vom Server erhalten hat). Möglicherweise geschieht das auch an anderen Stellen.

DIVERSES – Der Code der API ist unleserlich geschrieben und verschleiert vorsätzlich die Funktion [!]. So etwas wird in einem Addon nur gemacht, wenn man etwas zu verbergen hat. Es ist unfassbar schwierig, diesen Code zu lesen.

SICHERHEIT – Im Code der Erweiterung sind große Mengen von trickreichen Programmierungen enthalten, die nur die Funktion haben, externes JavaScript mit größeren Berechtigungen auszuführen, als dies normalerweise möglich wäre. [!] Es ist ziemlich beschissen, wenn man darüber nachdenkt, dass Mozilla sichere Schnittstellen zur Verfügung stellt, um so etwas zu ermöglichen.

SCHADEN – An verschiedenen Stellen im Code wird versucht, deine eingestellte Startseite im Browser zu überschreiben [!]. Es gibt einen Ort, an dem ich sehen konnte, dass es dort geschieht, aber ich weiß nicht, wie dieser Code aufgerufen werden konnte. Der gesamte Quelltext ist ein einziges [vorsätzlich unverständlich formuliertes] Chaos.

DIVERSES – Du kannst einige Einstellungen ändern, wenn die Erweiterung installiert ist… vielleicht. Geht man vom Code aus, denn scheinen diese Einstellungen nicht besonders wirksam zu sein. Vielleicht verändert sich die Laufleistung mit deinen Einstellungen, aber es sieht eher so aus, als könntest du gar nichts tun, wenn das Plugin als Nicht-Premium registriert ist. [Also alles reine Verarschung, die einen hilflos und machtlos herumklicken lässt!]

SCHADEN – Eine Deinstallation setzt keine dieser Änderungen zurück. [!] Im gesamten Code ist eine Deinstallation nicht vorgesehen. [!] Das Addon kann diesen ganzen Scheiß jederzeit auf den Browser loslassen und räumt niemals auf. Die Zusicherung auf der Homepage, dass es leicht zu deinstallieren sei, ist Bullshit. [!] Premium oder nicht, es wird niemals richtig aufgeräumt. [!]

PRIVATHEIT – Deine Facebook-Daten gehen durch deren Service. [!] Sie haben dort keine Erklärung zum Datenschutz und zur Privatsphäre und keine allgemeinen Bedingungen für ihren Dienst (das ist überraschend, wenn man überlegt, dass die schon seit ein paar Monaten unterwegs sind). Dies sollte ein klares Stoppsignal sein.

Was meinst du? Sollte man diesen Typen vertrauen? Meiner Meinung nach, verdammte Scheiße, niemals. Installier dieses Addon AUF KEINEN FALL, es verursacht mehr Schaden als irgendwas anderes. Lass einfach die verdammten Finger davon!

Ende der Übersetzung.

Ja, liebe Facebook- und Google-Plus-Anwender,

so sehen die tollen Dienste aus, wenn sich Kriminelle darauf stürzen – sie sind nur ein weiterer Kanal für Spam und verbrecherische Attacken. Ihr lasst euch von solchen Web-Zwo-Nulldiensten verblenden und gar nicht wenige von euch lassen sich sogar dazu hinreißen, sich freiwillig eine Schadsoftware auf dem Rechner zu spielen, nur, um ein Minifünkchen Mehrwert auf Websites zu haben, auf denen ihr eigentlich selbst die Ware seid. Und dann wundert ihr euch darüber, dass auf einmal in eurem Namen Spam versendet wird, ohne dass ihr irgendeine Kontrolle darüber habt.

Nun, die Kontrolle habt ihr längst aufgegeben. Ihr habt sie aufgegeben, als ihr euch selbst und eure menschlichen Beziehungen an irgendwelche Web-Zwo-Nullvermarkter für ein paar Glasperlen Flashspielchen und Apps verkauft habt. Ihr gebt die Kontrolle jeden Tag ein bisschen mehr auf. Euer Kontrollverlust – genauer gesagt: Eure soziale Enteignung – ist das „Geschäftsmodell“ dieser ganzen Websites, die nur ein dürftiger, künstlich zentralisierter Ersatz für das eigentliche Potenzial des Internet sind. Ihr freut euch über die Bequemlichkeit und merkt die miesen Folgen dieser Enteignung gar nicht weiter, weil sie zurzeit eben nur von lichtscheuem Gesindel so richtig ausgenutzt werden. Das gleiche gilt auch für den dürftigen Internet-Ersatz in Form so genannter „Apps“ auf mobilen Geräten. Ihr habt alles aus der Hand gegeben und freut euch wie die kleinen Kinder über bunte bunte Bildchen, während man euch als Person beliebig missbrauchen kann.

Wenn sich dieser geschäftlich gewünschte Kontrollverlust und die Neigung zur Bequemlichkeit mit kriminellen „Geschäftsmodellen“ kombinieren, wird es eben unangenehm. Wenn ihr eine Erweiterung für einen Browser installiert, gewährt ihr dem Autoren dieser Erweiterung das Recht, beliebigen Code in eurem Browser auszuführen. Was immer der Browser unter diesen Anweisungen tun wird, es sieht von außen betrachtet genau so aus, als wenn ihr es selbst tätet. Es läuft mit euren Cookies und euren Anmeldedaten. Wie ihr am Beispiel des Zugriffs auf Webmailer seht, lässt sich dieses gewährte Privileg bereits sehr einfach zum Spammen ausbeuten – aber es wäre ebensogut möglich, auf diese Weise ein Botnetz aus übernommenen Browsern aufzubauen, das kriminelle DDoS-Attacken oder gar Schlimmeres ausführt, ohne dass ihr es bemerkt. Euer Vertrauen ist fehl am Platze. Je toller die Zusagen sind, desto kritischer solltet ihr sein. Wenn ihr nicht schon einen durch Schadsoftware-Erweiterungen manipulierten Browser habt, ist Google oft eine gute Wahl, um mal nachzuschauen, welche Erfahrungen andere Menschen mit bestimmten Erweiterungen gemacht haben – genau so habe ich den verlinkten und übersetzten Text gefunden, als mich die Spam wegen dieser Google+Facebook-Malware zu nerven begann. Es war übrigens Spam von Menschen, die ich teilweise persönlich kenne – und wäre der Text der Spam nicht in englischer Sprache gewesen, hätte ich vielleicht nicht einmal Verdacht geschöpft. So groß kann der Schaden durch soziale Enteignung und geistlose Bequemlichkeit werden; so groß, dass ein Mensch zum willfährigen Gehilfen krimineller Spammer wird.

Die klassische Mailspam ist längst am Ende. Die bloße Masse dieses Mülls hat deutlich nachgelassen (und das ist gut), und die Betrugsnummern sind sehr durchschaubar geworden. Aber die asoziale Idee der Spam findet immmer neue Kanäle. Theme-Spam und Plugin-Spam für Webanwendungen, Spam in diesen ganzen Web-Zwo-Nulldingern und immer häufiger Addon-Spam für Browser. Dort ist noch viel Potenzial für weitere Entwicklungen. Ich bin mir sicher, dass ich Mails aus derartiger Addon-Spam demnächst auch in gutem Deutsch haben werde, mit korrekter Anrede und mit meinem Namen aus einem Google-Adressbuch, so dass mich nur noch stilistische Feinheiten der Sprachwahl skeptisch machen könnten. Solche Spam wird hochgefährlich.

Ihr lieben Facebook- und Google-Plus-Anwender (und sonstigen viel zu arglosen Seelen, die ihr euch niemals mit diesem ganzen Technikkram befassen wollt, euch aber gut von dem ganzen Technikkram unterhalten lassen wollt),

wenn ihr gar nicht dazu imstande seid, euch gegen solche Missbräuche zu schützen, indem ihr vor der und bei jeder Computerbenutzung das Gehirn einschaltet, lasst doch bitte gleich die Finger vom Fratzenbuch und von Guhgell Doppelplusgut und installiert euch nur die allernotwendigsten Addons in eure Browser (ein Adblocker muss sein, und JavaScript will man auch nicht jeder dahergelaufenen Website erlauben)!

Und bitte: Denkt doch mal darüber nach, warum ihr eigentlich euren E-Mailverkehr über einen leicht missbrauchbaren und häufig angegriffenen Webbrowser macht! Es gibt wesentlich bessere Lösungen für das Abarbeiten der E-Mail. Wer diese verwendet, gewinnt nicht nur deutlich an Komfort, auch ist es beim völligen Verzicht auf einen Webmailer ungleich schwieriger, ja, nahezu unmöglich, durch den Angriff auf einen Browser Spammails zu versenden. Letzteres gilt natürlich nur, wenn nicht das Passwort im Browser gespeichert ist und wenn man am Webmailer nicht angemeldet ist; nur dann hat der Browser auch keinen Zugriff auf die Mail. Ist nur mistig, wenn man wegen dieses Google Plus immer angemeldet bleiben möchte und die Mailadresse ebenfalls bei Google hat… tja, ich weiß. Das sind eben die konzeptionellen Schwächen im Design der ganzen Web-Zwo-Nulldinger. Die Unsicherheit ist dort Bestandteil des Designs.

Nur, bitte, lasst es euch nicht mehr alles so erschreckend gleichgültig sein!

Euer Elias