Die Tatsache, dass es sich hier um eine mittlerweile uralte Nummer im Betrug handelt, bedeutet leider noch lange nicht, dass auch jeder die betrügerische Absicht erkennt. Die bloße Menge derartiger Versuche in den letzten Tagen ist Grund genug, noch einmal deutlich zu warnen.

Da kriegt man eine Mail, angeblich von „PayPal“, mit dem schröcklichen Betreff „Account Has Been Limited“ mit erschreckenden Hinweisen, beinahe so, als hätte jemand versucht, den Account zu hacken:

Security Center Advisory!

PayPal is constantly working to ensure security by screening accounts daily in our system. We recently reviewed your account, and we need you to verify information to help us provide you with secure service. Until we can collect this information, your access to sensitive account features will be limited or terminated. We would like to restore your access as soon as possible, and we apologize for the inconvenience.

Why is my account access limited?

Your account access has been limited for the following reason(s):

June 09, 2009: We have reason to believe that your account was accessed by a third party. Because protecting the security of your account is our primary concern, we have placed limited access to sensitive PayPal account features. We understand that this may be an inconvenience but please understand that this temporary limitation is for your protection.

Hinter der formellen Sprache und dem etwas alarmierenden Einstieg „Security Center Advisory“ wird allerdings verborgen, dass der Empfänger dieser Mail nicht persönlich angesprochen wird. Das können die Spammer auch gar nicht, denn dieser Schrieb geht wie Schrotmunition millionenfach raus, sogar an Menschen, die gar kein Konto bei PayPal haben. Auch die Tatsache, dass diese Mail gar nicht von PayPal kommt, sondern (in diesem einen Fall) von einer Mailadresse der Domain 3033000424.com, kann ein alarmierter Empfänger leicht übersehen – um dann in geistloser Panik der folgenden Aufforderung Genüge zu tun:

Click here to Remove Account Limitations

Completing all of the checklist items will automatically restore your account to normal access.

Der anklickbare Link führt nicht auf die Homepage von PayPal. Auch die folgenden Links…

Thank you for using PayPal! The PayPal Team

Please do not reply to this e-mail. Mail sent to this address cannot be answered. For assistance, log in to your PayPal account and choose the „Help“ link in the footer of any page.

To receive email notifications in plain text instead of HTML, update your preferences here.

PayPal Email ID PP186

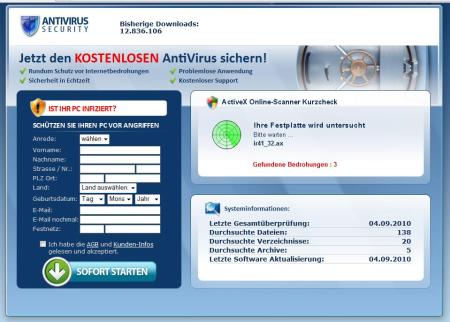

…haben – ganz genau wie diese betrügerische Mail – nichts mit PayPal zu tun. Sie führen im Original auf eine Seite, die unter einer reichlich kryptischen URL abgelegt ist und die so gestaltet ist, dass man sie auf dem ersten Blick für die Login-Seite von PayPal halten könnte. Wer in die Adresszeile seines Browsers schaut, wird freilich merken, dass es sich nicht um PayPal handelt. Dort „darf“ das Opfer dann seine Mailadresse und sein PayPal-Passwort eingeben und glauben, dass es sich damit „anmeldet“, in Wirklichkeit kommen jedoch die Verbrecher aus der Spam-Mafia in den Besitz dieser Daten und werden fortan über das auf diese Weise geenterte PayPal-Konto ihre betrügerischen Geschäfte machen. Je nach individueller Konfiguration in PayPal kann der daraus entstehende Schaden immens sein, er beläuft sich jedoch auch im harmlosesten Fall auf einige hundert Euro. Geld, mit dem man sicherlich etwas besseres anfangen möchte, als es solchem menschlichen Abschaum in den Rachen zu werfen.

Die folgenden Hinweise am rechten Rand der HTML-formatierten Mail sind reinste Realsatire…

Protect Your Account Info

Make sure you never provide your password to fraudulent persons.

PayPal automatically encrypts your confidential information using the Secure Sockets Layer protocol (SSL) with an encryption key length of 128-bits (the highest level commercially available).

PayPal will never ask you to enter your password in an email.

For more information on protecting yourself from fraud, please review our Security Tips at www.paypal.com/securitytips

Protect Your Password

You should never give your PayPal password to anyone, including PayPal employees.

…denn wenn man der Aufforderung in dieser Phishing-Mail gefolgt ist, hat man genau das getan, wovor gewarnt wird: Man hat sein Passwort an betrügerische Schurken gegeben.

Wer auf diese kriminelle Masche reingefallen ist, sollte sofort Kontakt mit PayPal aufnehmen, um den Schaden zu begrenzen – und eine Strafanzeige wegen Betruges erstatten. Es ist zwar nicht zu erwarten, dass diese Verbrecher jemals ermittelt und vor ein Gericht gestellt werden, aber ohne die Strafanzeige geschieht eben gar nichts. Wenn sich die eigene Bank oder PayPal nicht als kulant erweisen, wird man die erlittenen finanziellen Verluste wohl hinnehmen müssen.

WICHTIGE HINWEISE GEGEN PHISHING

Der beste Schutz gegen Phishing ist ein ruhiger und besonnener Verstand bei allen Arbeiten am Computer. Dieser kann durch nichts ersetzt werden.

Immer daran denken, dass jeder mit dem Internet verbundene Rechner ein potenzieller Opfer-Rechner ist. Ob ein bestimmter Rechner angesichts einer gewaltigen und einträglichen Kriminalität auch wirklich zum Opfer wird, hängt in erster Linie vom Menschen ab, der mit diesem Rechner arbeitet. Vertrauen gegenüber einem unbekannten und nicht klar identifizierbaren Gegenüber ist oft eine gefährliche Haltung, und blindes Vertrauen – vor allem, wenn es dabei um Geld geht – eine dumme. Augen auf im Datenverkehr!

Weder das Design einer Mail noch der angegebene Absender einer Mail geben zuverlässigen Aufschluss über die wirkliche Herkunft. Das Design einer beliebigen Unternehmung kann mit sehr geringem Aufwand nachgeahmt werden, die Adresse des Absenders einer Mail kann beliebig gefälscht werden. Bei einer unsignierten Mail ist der Absender niemals bekannt.

Ein Internet-Betrüger legt es auf Überrumpelung an, da er mit ruhigem und besonnenem Verstand meist schnell als Betrüger erkannt würde. Deshalb stehen in typischen Phishing-Mails häufig alarmierende Dinge und Warnungen vor unerwünschten Folgen, wenn der Empfänger nicht schnell reagiert, zum Beispiel die Sperrung von Online-Diensten einer Bank oder sonstige Einschränkungen einer oft täglich benutzten Funktion. Beim Lesen solcher Passagen niemals in Alarmstimmung kommen, sondern ruhig und besonnen bleiben! Dies gilt besonders dort, wo es direkt (etwa bei PayPal oder einer Bank) oder indirekt (etwa bei eBay) um Geld geht. Auf keinen Fall unüberlegt in einer solchen Mail herumklicken! Wo die Betrüger eine Beschleunigung wollen, um der Vernunft seiner Opfer keine Chance zu lassen, sollte man selbst um Entschleunigung bemüht sein. Nichts ist so heiß, wie es gekocht wird.

Die zurzeit zuverlässigste Möglichkeit, eine Phishing-Mail zu erkennen, ist gleichzeitig auch die einfachste – das ist angenehm. Der Empfänger wird nicht persönlich und namentlich angesprochen. Keine Bank und kein anderes Unternehmen würde auf die persönliche Ansprache der Kunden verzichten. Wo eine solche Ansprache fehlt, handelt es sich immer um einen Betrugsversuch. Natürlich kann man bei einem international tätigen Unternehmen wie PayPal auch davon ausgehen, dass man im Falle eines Falles immer in seiner eigenen, bei PayPal konfigurierten Muttersprache angemailt würde.

Auch, wenn eine vergleichbare Mail mit persönlicher Ansprache kommt, vorsichtig bleiben! Auf dem Schwarzmarkt befinden sich etliche vollständige Adressdatensätze mit weiteren persönlichen Angaben, die von den Verbrechern benutzt werden könnten. Wenn irgend etwas ungewöhnlich an der Mail, an ihrem sprachlichen Stil, an ihrem Design ist, immer telefonische Rücksprache halten! Niemals einen Link in einer derartigen Mail anklicken, sondern immer die gewohnte Adresse von Hand in den Browser eingeben, um weitere Aktionen durchzuführen! Vertrauen mag in einer Ehe oder in einer persönlichen Freundschaft gut sein, im Internet ist es unangemessen.

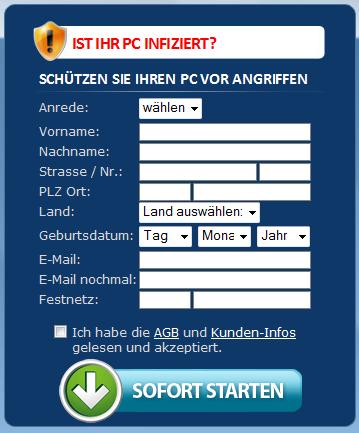

Aus dem letzten Punkt ergibt sich eine weitere, an sich sehr einfache Prävention gegen verfeinerte Betrügereien mit Phishing: Niemals sorglos persönliche Daten rausgeben, die dann zur Handelsware werden können! Weder bei Umfragen am Telefon, noch bei einem Preisausschreiben, noch zur Teilnahme an einem Dienst im Internet, noch für irgendwelche obskuren Rabattsysteme. Wenn sich die Angabe von persönlichen Daten nicht völlig vermeiden lässt, denn wenigstens dafür Sorge tragen, dass diese Daten niemals mit der tatsächlich benutzten Mailadresse zusammengeführt werden können, um einem gerissenen Betrüger eine namentliche Ansprache zu ermöglichen. Wo es um die Angabe von Mailadressen geht, kann man sich mit Leichtigkeit bei einem der vielen derartigen Dienste eine kostenlose Mailadresse beschaffen, die man für keinen anderen Zweck nutzt und einfach wegwirft, wenn sie nicht mehr gebraucht wird. Der „Datenschutz“ ist im Zweifelsfall nicht das Papier wert, auf dem die Zusicherungen gedruckt werden.

Es ist ein guter Schutz, wenn man für die Internet-Adressen seiner Bank, eines Dienstes wie PayPal oder eines Auktionshauses wie eBay keine Lesezeichen (oder beim Internet-Explorer: „Favoriten“) anlegt, sondern diese Adressen stets von Hand tippt. Die Browsereinstellungen können relativ leicht durch kriminelle Manipulation verändert werden. Auf Windows-Systemen ist dieser Schutz allein aber noch nicht ausreichend, da ein krimineller Angreifer (unter anderem) auch eine Hosts-Datei ablegen kann, um diese Adressen zu anderen Servern im Internet umzuleiten. Um dies zu erschweren, sollte man für seine Online-Tätigkeiten niemals ein Benutzerkonto mit administrativen Berechtigungen verwenden. Desweiteren sollte das Mailprogramm, der Browser und andere Internet-Software stets auf einem aktuellen Stand sein, um den Angreifern möglichst wenig Angriffsfläche durch bekannte Fehler und Schwächen zu bieten – und so weit wie möglich, sollte auf den Internet-Explorer verzichtet werden. Die Kombination dieser relativ einfachen Verhaltensweisen zusammen mit einem ruhigen und besonnenen Verstand liefert einen sehr viel besseren Schutz als alle diese Programme, die ihren Anwendern in der Reklame mühelose „Sicherheit“ versprechen.

Ein weiterer, ebenfalls guter Schutz ist es, wenn man für seine Bankgeschäfte, für PayPal und für andere geschäftliche Zwecke jeweils eine spezielle Mailadresse verwendet, die man in keinem anderen Zusammenhang benutzt und die deshalb nicht in die Listen der Spam-Mafia kommen kann. So wird schon an der Empfängeradresse einer Phishing-Mail häufig klar, dass es sich um einen Betrugsversuch handelt. Mailadressen lassen sich bei etlichen Diensten kostenlos einrichten, und für diesen speziellen Zweck muss es sich – anders als im Alltagsgebrauch – nicht um eine besonders einprägsame Adresse handeln. Ganz im Gegenteil, je schwieriger der Aufbau der Adresse für einen Spammer zu erraten ist, desto sicherer ist eine derartige Adresse gegen Phishing.

Sollte man eine Phishing-Mail bekommen, so sollte diese immer an das angeblich absendende Unternehmen weiter geleitet werden (also nicht an die Absenderadresse), damit wenigstens eine Chance besteht, dass Kunden vor dem laufenden, massenhaften Betrug gewarnt werden. Auch erhält das betroffene Unternehmen die Möglichkeit, nach auffälligen Transaktionen Ausschau zu halten und diese gegebenenfalls zu stoppen, wenn es nur von einer aktuellen Phishing-Attacke Kenntnis erhält. Beides geschieht zwar eher selten, aber wenn das Unternehmen gar keine Chance erhält, wird es eben nie passieren – und darüber freuen sich nur die Betrüger. Leider sind die ganzen Sorgfaltspflichten zurzeit einseitig den Kunden solcher Unternehmen aufgebürdet, aber dennoch kann PayPal kein Interesse daran haben, dass sein Ruf als Unternehmen dadurch beschädigt wird, dass dort immer wieder Kunden um teils erhebliche Beträge betrogen werden.

Ganz wichtig: Andere Menschen müssen aufgeklärt werden! Gehen sie nicht zur Tagesordnung über, sondern sprechen sie über solche Angriffe und über einen möglichen Schutz vor solchen Angriffen! Das Internet ist keine Spielwiese der Freaks mehr, bei denen man doch einen gewissen Kenntnisstand voraussetzen konnte, es ist ein Massenmedium, an dem ein großer Teil der Bevölkerung teilhat. Die meisten dieser Menschen sind relativ ahnungslos, und das ist die Chance der Schurken, die diese Menschen betrügen wollen. Da eine solche Aufklärung nicht von den etablierten Massenmedien geleistet wird, müssen wir uns darum kümmern. Besser wäre es, die Tageszeitung würde vor einem gefährlichen Internet-Betrug genau so warnen wie vor einer Bande von Trickbetrügern, die von Haustür zu Haustür streifen, aber das ist zurzeit nicht der Fall. Dass die etablierten Massenmedien in dieser Sache ihrer Verantwortung nicht nachkommen, entbindet aber nicht uns. Deshalb sprechen sie in ihrem persönlichen Umfeld über gefährliche Betrügereien, die ihnen begegnet sind, bloggen sie darüber, und zeigen sie Wege zum Schutz gegen derartige Schweinereien auf. Erst, wenn die betrügerische Spam – und das ist jede Spam, nicht nur Phishing – keinen Erfolg mehr verspricht, wird diese Pest des Internet aufhören.