Verschreibungspflichtige Medikamente für fehlendes Rezept und billig billig billig!

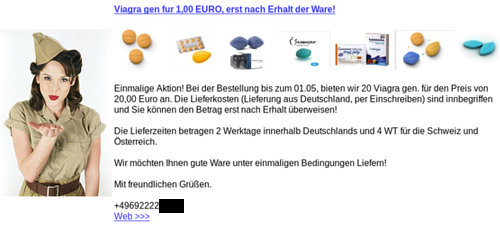

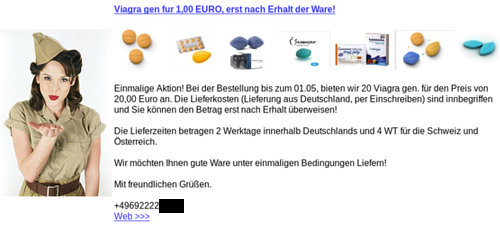

Viagra gen fur 1,00 EURO, erst nach Erhalt der Ware!

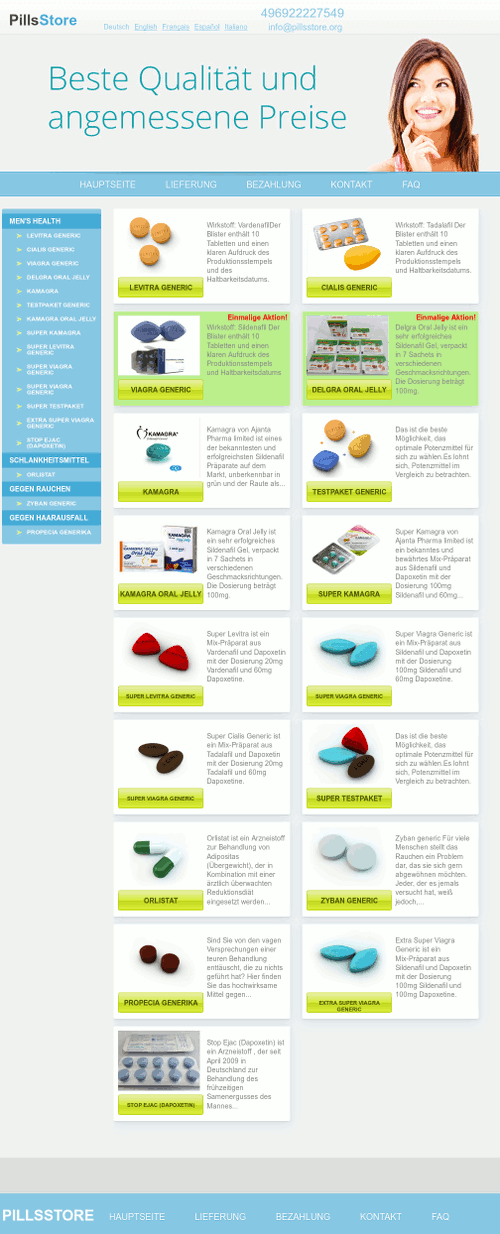

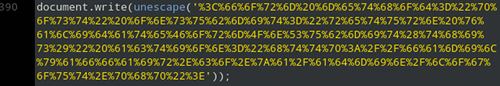

Hey Spammer, das hast du schon im Betreff gesagt, und es wird auch nicht besser, wenn du es fett setzt und da einen Link in die Domain electio (punkt) net (punkt) ua draufmachst. Der Link führt übrigens nach einer Kaskade von „nur“ zwei Weiterleitungen auf die Website in der Domain www (punkt) pillsstore (punkt) org, die natürlich über einen Whois-Anonymisierer¹ aus dem schönen (und hoffentlich von den drohenden Kriegsgefahren verschonten) Kiew betrieben wird. Dort findet sich eine tolle „Apotheke“ ohne Impressum, in deren Angebot…

…man zwar im Moment keine Aspirin findet, aber dafür allerlei Pillen für den Pimmel.

Einmalige Aktion! Bei der Bestellung bis zum 01.05, bieten wir 20 Viagra gen. für den Preis von 20,00 Euro an. Die Lieferkosten (Lieferung aus Deutschland, per Einschreiben) sind innbegriffen und Sie können den Betrag erst nach Erhalt überweisen!

Die Aktion ist so einmalig wie diese Spam. Und der aus Deutschland liefernde „Apotheker“ ist so kriminell wie einer, der verschreibungspflichtige Medikamente ohne Rezept verkauft. Immerhin werden diese spottbillig angebotenen pillz noch die Form, Farbe und Prägung der Tabletten haben, aber die viel interessantere Frage, was zum entmannten Henker da drin ist, kann nur ein Labor beantworten. Dementsprechend ist übrigens auch die automatische Bewertung durch LegitScript.

Die Lieferzeiten betragen 2 Werktage innerhalb Deutschlands und 4 WT für die Schweiz und Österreich.

Und wenn das mal das einzige ist, was da geliefert wird! Und wenn das überhaupt geliefert wird!

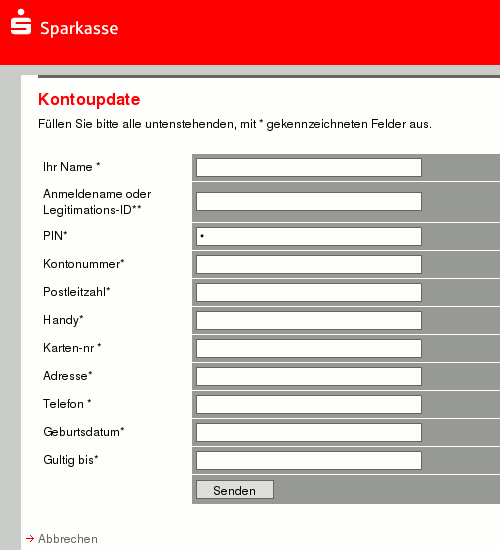

Die Website dieses vorgeblichen Pimmelpillen-Apothekers, der in seinem Angebot so tut, als würde er mir am liebsten noch etwas dazu schenken, wenn ich ihm nur seine Giftpillen wegesse, erweckt einen ganz anderen Verdacht.

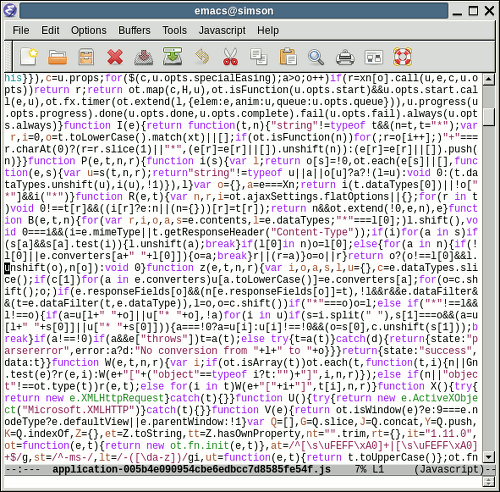

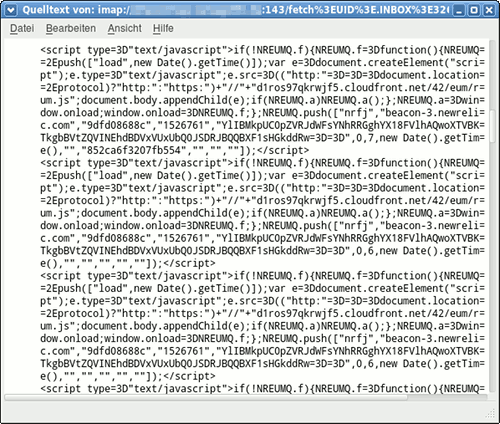

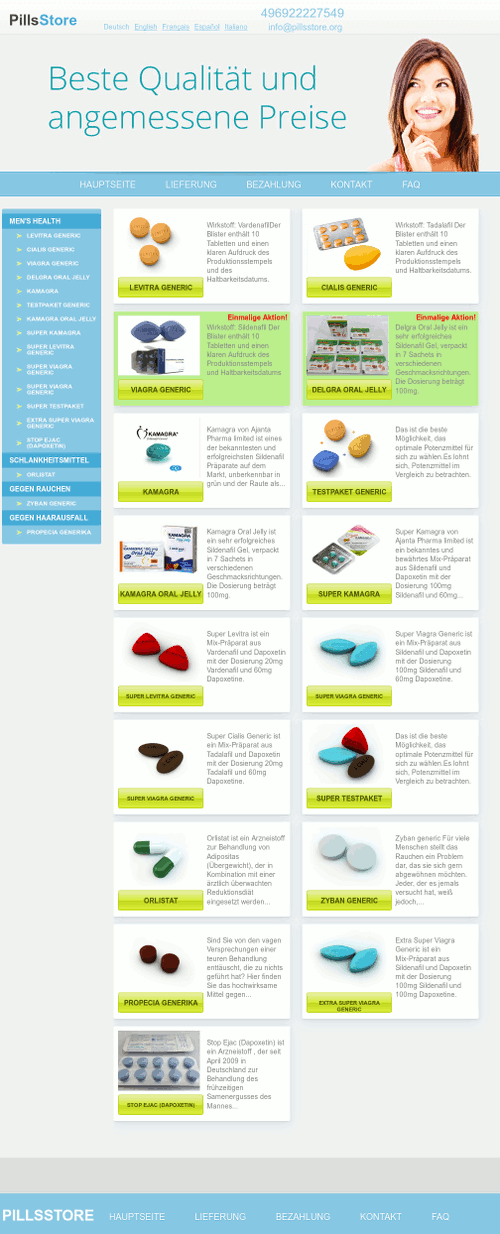

Der HTML-Code dieser Website ist nicht gerade gut lesbar. Der größte Teil der Seite ist in eine einzige, sehr lange Zeile geschrieben, so dass es beim Anblick des Quelltextes erschwert ist, einen Eindruck von eventuellen Crack-Versuchen zu bekommen. Die eingebetteten Dateien mit JavaScript-Anweisungen, Bildern und Stylesheets haben zusätzlich sehr kryptische Namen bekommen, hier nur ein paar Beispiele dafür:

c2003e28d1d7fd8e87a88d6f1fd12523.css005b4e090954cbe6edbcc7d8585fe54f.jsuoczyc6puggkb2uu-llp.jpgtk_xfl1jhgl0lapnpzv0.jpg

Solche Dateinamen vergibt natürlich niemand, der sein Projekt vielleicht noch einmal pflegen will – und er schreibt natürlich auch seinen Quelltext so, dass seine Struktur klar wird. (Wie man das macht, hängt natürlich vom Coder und eventuell von Vorgaben ab, aber eine einzige lange Zeile ist das, was niemand machen würde – nicht einmal aus Performance-Gründen, weil der Webserver zu jedem modernen Webbrowser eine gzip-komprimierte Version der Daten übertragen kann, die wesentlich besser als solche „Tricks“ ist.)

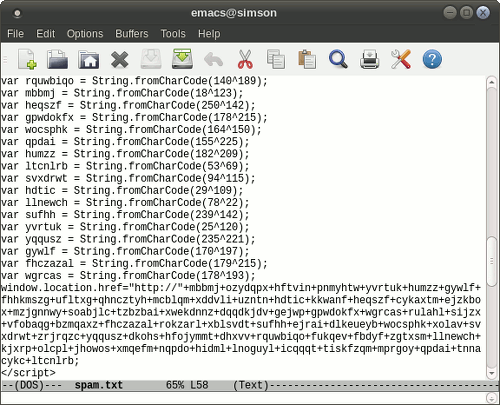

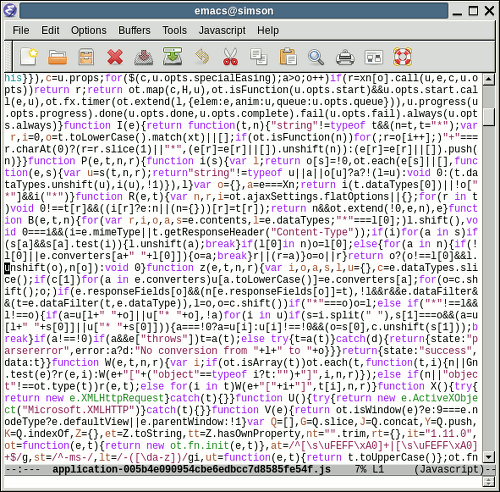

Spam macht mich immer skeptisch, denn Spam ist immer kriminell. Wenn die Spam mit solchen „Tricks“ einher geht und gleichzeitig vorgibt, sehr unglaubwürdig günstige Angebote zu machen, bin ich mir sicher, dass etwas richtig faul ist. Leider fehlt es mir gerade an den paar Stunden Zeit, um so durchgehend zu analysieren, wie es für ein abschließendes Urteil nötig wäre, aber der folgende Screenshot der eingebetteten Javascript-Datei aus meinem Editor gibt hoffentlich auch einem Unkundigen einen Eindruck davon, dass hier vor neugierigen Augen wie meinen verborgen werden soll, was für ein Programmcode da – für eine alles in allem schlichte Seite – in den Browser gemacht werden soll:

Das geht so 133 KiB lang weiter, die sich auf insgesamt vier Zeilen aufteilen. Wie schon weiter oben gesagt: So programmiert niemand, der nichts zu verbergen hat. Wer sich mal an dieser – teils übel verschachtelten – Sammlung von Funktionen mit mehreren integrierten evals versuchen möchte: Ich habe die komplette Datei bei Pastebin hochgeladen. Aber Vorsicht, das ist JavaScript von Kriminellen, und es stinkt zum Himmel…

Oder vielleicht etwas klarer gesagt: Wer diese Seite mit seinem Browser betrachtet und das Ausführen von JavaScript gestattet hat – ich kann ein Addon wie NoScript nur wärmstens empfehlen, denn es bietet bei derartigen Angriffen mehr Schutz als jedes Antivirusprogramm – der hat jetzt vermutlich, wenn der Browser oder ein vom Browser benutztes Plugin irgendwie angreifbar war, einen Computer anderer Leute auf dem Schreibtisch stehen. Und diese anderen Leute sind nicht nett. Und der Virenscanner kennt die Masche möglicherweise noch nicht.

Deshalb klickt man ja auch nicht in eine Spam. (Außer, man weiß, wie man ein besonders gesichertes System dafür aufsetzt – und nein: eine „Personal Firewall“ und ein Antivirus-Programm sind keine besondere Sicherung, sondern die Standardkonfiguration, die von den Kriminellen selbstverständlich auch ausprobiert wird, denn sie leben davon, dass ihre Angriffe möglichst häufig funktionieren). Das bisschen befriedigte Neugierde ist keine hinreichende Entschädigung für den Ärger, den man hinterher damit haben kann.

Übrigens scheint auch das verwendete Stylesheet nicht ganz koscher zu sein. Auch hier habe ich gerade nicht die Zeit, mir das näher anzuschauen. Es enthält mehrere Grafiken als Data-URL (das ist eine durchaus legitime Technik, wenn sie auch nicht formell standardisiert ist). Eine dieser Grafiken ist ein Hintergrund mit einem GIF, das eine Höhe und Breite von 0 Pixeln hat, aber dafür erstaunlich viel Daten benötigt. Das erweckt den starken Eindruck, dass hier in bestimmten Browsern oder Bibliotheken ein Pufferüberlauf provoziert werden soll, um auf diese Weise Code auszuführen. Von daher könnte diese Seite sogar dann noch gefährlich sein, wenn man die Ausführung von JavaScript verbietet. 🙁

Und deshalb klickt man eben nicht in eine Spam… so einfach geht der Selbstschutz! Und sage niemand, dass man diese Müllmail nicht als Spam erkennen könne! 😉

Wir möchten Ihnen gute Ware unter einmaligen Bedingungen Liefern!

Scheinheiligsprechungen sind beim Vatikan zu beantragen!

Mit freundlichen Grüßen.

+49692222xxxx

Web >>>

Mit Gruß von einer Telefonnummer.

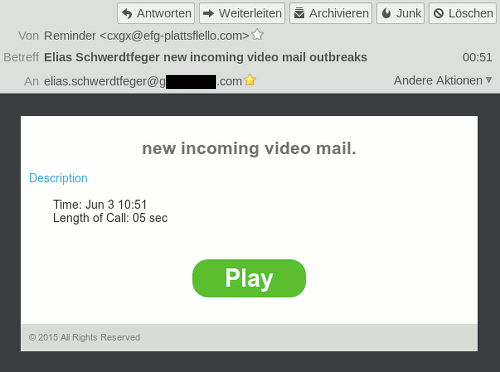

Ach ja, diese Spam war übrigens auch HTML-formatiert und schaute, wenn man HTML-formatierte Mails anzeigen lässt, so aus:

Mit rübergeblasenem Judasküsschen vom kriminellen Cracker.

¹Weil ich in der letzten Zeit mehrfach gefragt wurde, ob das nicht immer ein schlechtes Zeichen ist: Nein, ist es nicht. Es kann für Privatpersonen vollkommen sinnvoll sein, ihre Anschrift, Telefonnummer und Mailadresse vor einer nicht immer wohlwollenden Öffentlichkeit über einen Whois-Anonymisierer zu verstecken – zum Beispiel zum Schutz vor Spam und fiesen, personalisierten Betrugsnummern. Aber bei gewerblichen Auftritten ist es in der Tat immer ein schlechtes Zeichen, weil hier kein Grund besteht. Die Anschrift der Unternehmung nebst diversen Kontaktmailadressen und Telefonnummern ist bereits an anderen Stellen und auf der Website frei zugänglich veröffentlicht. Eine gewerbliche Website, für deren Domain ein Whois-Anonymisierer verwendet wird, ist also immer als äußerst fragwürdig anzusehen.