Lustiges Datumsformat! 🤭️

Wer schreibt mir denn?

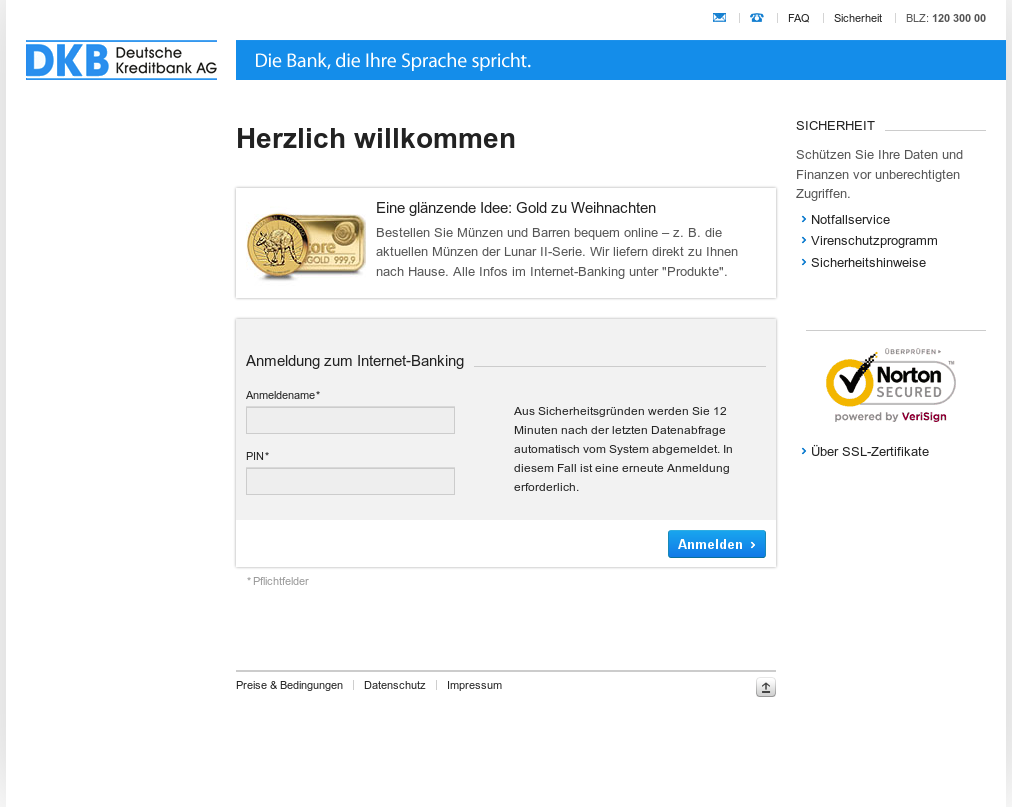

Von: DKB AG <support@geekoto.eu>

Ach, jemand, der gerne wie die DKB aussehen möchte. Nicht, dass die DKB einen besonders guten Ruf hätte, aber besser als der Ruf eines schmierigen Kriminellen und Spammers ist er allemal. Von daher durchaus nachvollziehbar. 😁️

Schade, dass diese DKB aus dem Spameingang nicht ihre eigene Domain für den Mailverkehr mit Kunden benutzen kann. Es geht ja nur um Geld. Wer braucht da schon Seriosität, Datenschutz, Sicherheit vor Kriminalität?

(Nein, ich bin kein Kunde der DKB, und trotzdem kommt diese primitive Phishingspam bei mir an. Die kommt bei jeden Menschen an, der eine Mailadresse hat, die unter Kriminellen bekannt ist.)

Den Hinweis „SPAM“ habe natürlich ich im Logo verbastelt, nicht der Spammer und nicht die DKB. Ich werde einfach nicht so gern Bildhoster für Spammer. Der Alternativtext für diese Grafik – für blinde und schwer körperbehinderte Menschen das Einzige, was sie davon wahrnehmen können, und das gleiche gilt für Menschen mit sicher konfigurierter Mailsoftware – lautet übrigens „DLo“. Ich gehe davon aus, dass die echte DKB hier ihre Firmierung und ihren Claim aus dem Bildchen wiederholen würde, aber das war dem Spammer zu viel Tipparbeit.

Im Rahmen unserer regulatorischen und Compliance-Verpflichtungen führen wir regelmäßige Überprüfungen durch, um sicherzustellen, dass die bei uns gespeicherten Informationen korrekt und auf dem neuesten Stand sind.

Das klingt nach einer tollen Beschäftigung. Und, hat sich mein Name verändert? Oder meine Kontonummer? Oder mein Geburtstag? 😁️

Seit es neuronale Netzwerke für Textgenerierung gibt, werden die Texte in solchen Spams immer leerer, lächerlicher und aufgeblähter. Ein einfaches „Wir überprüfen regelmäßig, ob die bei uns vorliegenden Daten richtig sind, und bitten sie um ihre Unterstützung“ hätte es doch auch getan. Aber nein, die Weitschwafeligkeit kommt mit Regularien und Compliance daher, und natürlich tönt ein Wort wie „korrekt“ auch gleich viel wichtiger als das Wort „richtig“. Zielgruppe sind Menschen, die sich von so etwas beeindrucken lassen. Weil sie glauben, dass etwas um so echter und wichtiger sein muss, je redundanter und schwafeliger es daherkommt und je weniger sie davon verstehen.

Man hätte „regelmäßig“ noch durch „periodisch“, „Überprüfungen“ durch „Verifikationen“ und „sicherstellen“ durch „in Synergie mit unseren Kunden gewährleisten“ ersetzen können. Dann klänge die Fastnullaussage noch dümmer.

Um die Funktionalität Ihres Kontos zu erhalten, müssen Sie Ihre Daten vor dem

5. Februar 2025 überprüfen und aktualisieren.

Ich denke, „ihr“ führt die Überprüfungen durch. Und jetzt soll ich? Was ist das denn für ein Kundendienst? Und vor allem: Welcher frisch amputierte Grottenolm hat diesen Text verfasst? 😅️

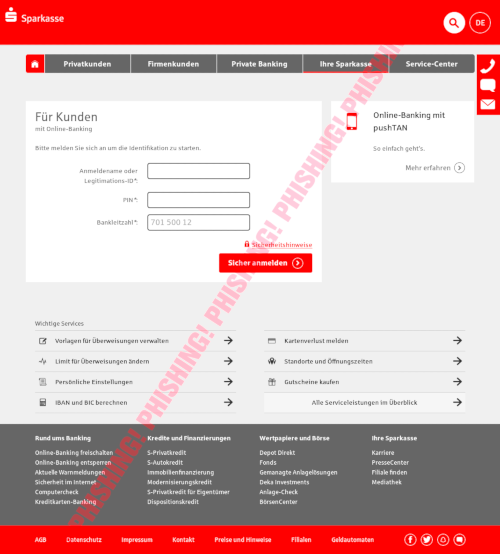

Wer auf den Link klickt, hat verloren. Natürlich führt der Link nicht zur DKB, sondern zu Cloud von Amazon, und danach wird es noch ein bisschen bizarrer:

$ lynx -source "https://dexterlroy.s3.eu-north-1.amazonaws.com/google.html?gammelfleisch@tamagothi.de=kYC7MWbS0Y" <meta http-equiv="refresh" content="0; URL=https://dkb508cd160ed371b829a631cd2dkb.ttps.my/de"> $ lynx -dump https://dkb508cd160ed371b829a631cd2dkb.ttps.my/de | sed -n 4,15p Mein Banking ____________________ ____________________ (BUTTON) (BUTTON) Anmelden (BUTTON) Passwort oder (BUTTON) Anmeldenamen vergessen? $ _

Alles, was man dort eingibt, weil eine Website in einer obskuren Domain mit lecker Zeichensalat darum bittet, von den Anmeldedaten bei der Bank bis hin zu Kreditkartendaten, geht direkt an Trickbetrüger. Die rufen übrigens oft hinterher noch einmal an, um zu „überprüfen, ob die Änderung auch erfolgreich war“, und dafür muss man eine Testtransaktion bestätigen. Danach ist das Konto bis ans Limit leergeräumt. Aber das ist bei weitem noch nicht der gesamte Schaden. Sowohl mit dem Konto als auch mit einer Kreditkarte werden Betrugsgeschäfte aller Art gemacht, und natürlich immer unter Missbrauch der Identität des Phishingopfers. Wo die Polizei als erstes ermittelt, ist hoffentlich klar, und das sind nicht nur so drei oder vier Fälle, die nach einem Vierteljahr schon „durch“ wären. Das Geld ist weg, der folgende Ärger jahrelang, die Kosten und vergällte Lebenszeit durch diesen Ärger ersetzt einem auch niemand. Ach ja, mit Auskunfteien darf man sich auch herumschlagen, weil man als säumiger Zahler geführt wird. Es soll vorkommen, dass Menschen danach Probleme haben, eine Wohnung mieten zu können. Der rein finanzielle Schaden wird schnell fünfstellig, in einigen Fällen sogar sechsstellig. Dass die Opfer eines solchen Betruges an den Rand der Verzweiflung gebracht werden, interessiert die Betrüger natürlich nicht. Die interessieren sich nur für ihr eigenes „Geschäft“ und sind tief asozial und frei von lästigen Empathieempfindungen.

Zum Glück für uns alle gibt es ein wirksames Mittel gegen Phishing, was trotz der Primitivität dieser Masche immer noch eine der häufigsten Formen des Trickbetrugs im Internet ist: Niemals in eine E-Mail klicken! Denn dann kann einem kein Betrüger so leicht einen giftigen Link unterschieben. Stattdessen für häufig besuchte Websites – insbesondere für solche, bei denen es um Geld geht – Lesezeichen im Webbrowser anlegen und diese Websites nur noch über diese Lesezeichen aufrufen. Wenn zum Beispiel so eine Mail kommt, nicht den Link in der Mail anklicken, sondern die Website der Bank über das Lesezeichen aufrufen und sich dort wie gewohnt anmelden. Wenn sich dabei zeigt, dass das in der Mail behauptete Problem gar nicht existiert, hat man einen dieser gefürchteten „Cyberangriffe“ abgewehrt.¹ So einfach geht das. Macht das! 🛡️

Andernfalls kann es zu vorübergehenden Kontosperren kommen.

Wenn dieser Satz von der DKB käme, wenn diese also wirklich ihren Kunden androhen würde, ihnen ihr Geld nicht zu geben, wenn sie nicht gehorsam wären, dann würde es sich um eine Nötigung handeln. So etwas liest man nur in Spam.

Mit freundlichen Grüßen

Und ohne jede Nennung eines Absenders oder eines Ansprechpartners.

© 2025 | Taubenstraße 7-9 10117 Berlin | BIC: BYLADEM1001

Und natürlich mit proklamiertem „geistigen Eigentum“ auf einen Text, der die für einen Urheberrechtsschutz erforderliche Schöpfungshöhe noch nicht einmal aus der Ferne gesehen hat. Diesen vorsätzlich einschüchternden Quatsch sieht man leider nicht nur unter Spams. Aber dafür häufiger mal so einen: Rechteinhaber ist hier das Jahr 2025, das nach Berlin umgezogen ist. Ich bin gespannt, ob das Jahr 2025 mich für mein Vollzitat verklagen wird. Dieses Jahr ist ja übel genug, und wir haben erst Februar. 🤣️

Es verstehe mich bitte niemand falsch, denn es handelt sich dabei nicht um ein sicheres Erkennungszeichen für Spam, aber ich sehe so etwas sehr häufig. Der eigentliche Text zur Einleitung eines Trickbetruges ist fertig geschrieben, der Spammer schein froh darüber zu sein, diese Mühsal hinter sich gebracht zu haben und nuckelt schon selig an der Wodkaflasche. Und dann macht er mit viel geringerer Konzentration den Abschluss seines Spamtextes, und da schleichen sich dann halt Schwächen und Flüchtigkeitsfehler ein.

¹Angesichts der Tatsache, dass die allermeisten derartigen Kriminalitätsformen im Versenden einer Spam bestehen, die dann auf der anderen Seite beklickt wird, ist der Begriff „Cyberangriff“ hochnotlächerlich. Leider haben die meisten Menschen zu wenig informationstechnische Bildung, um das zu bemerken.

Ja richtig. Das sieht aus, als sollte es ein

Ja richtig. Das sieht aus, als sollte es ein  Eine Bank, die es auch in den Zwanziger Jahren des Einundzwanzigsten Jahrhunderts noch nicht hinbekommt, jede ihrer E-Mails digital zu signieren und ihre Kunden deutlich darüber zu informieren, dass alle E-Mails digital signiert sind und wie man diese digitale Signatur überprüft (gern auch mit einem eigenen Addon für die Mailsoftware, das eine solche Prüfung im Hintergrund automatisch ausführt und das Ergebnis auf eine für Betrüger nicht fälschbare Weise anzeigt, damit auch wirklich jeder Mensch damit klarkommt), kann sich in meinen Augen ihre ganzen Sicherheitsapps, Zusatzgeräte und lustigen Sicherheitsverfahren für die internetbasierte Fernkontoführung¹ in den Allerwertesten stecken! Sie liefert ihre Kunden schutzlos an Trickbetrüger aus, die eine unfassbar primitive, ja, geradezu kindische Methode des Trickbetrugs anwenden: Den Auftritt als „Ich bin deine Bank, und jetzt klick mal“. Kein Wunder, dass Phishing immer noch der häufigste Trickbetrug im Internet ist, obwohl die Masche einen ganz schönen Bart hat.

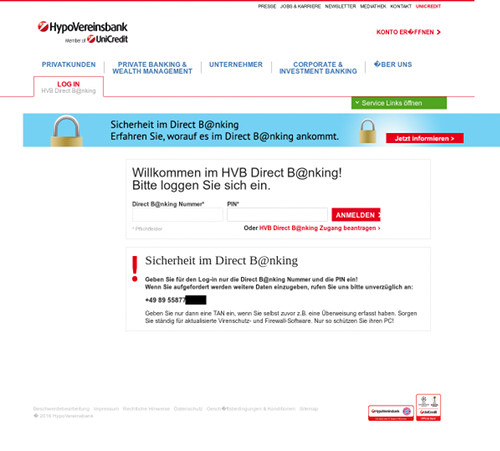

Eine Bank, die es auch in den Zwanziger Jahren des Einundzwanzigsten Jahrhunderts noch nicht hinbekommt, jede ihrer E-Mails digital zu signieren und ihre Kunden deutlich darüber zu informieren, dass alle E-Mails digital signiert sind und wie man diese digitale Signatur überprüft (gern auch mit einem eigenen Addon für die Mailsoftware, das eine solche Prüfung im Hintergrund automatisch ausführt und das Ergebnis auf eine für Betrüger nicht fälschbare Weise anzeigt, damit auch wirklich jeder Mensch damit klarkommt), kann sich in meinen Augen ihre ganzen Sicherheitsapps, Zusatzgeräte und lustigen Sicherheitsverfahren für die internetbasierte Fernkontoführung¹ in den Allerwertesten stecken! Sie liefert ihre Kunden schutzlos an Trickbetrüger aus, die eine unfassbar primitive, ja, geradezu kindische Methode des Trickbetrugs anwenden: Den Auftritt als „Ich bin deine Bank, und jetzt klick mal“. Kein Wunder, dass Phishing immer noch der häufigste Trickbetrug im Internet ist, obwohl die Masche einen ganz schönen Bart hat.![Aktuelle Kundenmitteilung! - Ihre Mithilfe ist erforderlich. -- Datum: 07.03.2021 -- Guten Tag, -- Ihr Konto wurde aus versicherungstechnischen Gründen umgehend eingefroren. Eine Prüfung Ihrer Daten hat ergeben das sich diese nicht mehr auf dem neusten Stand befinden. -- Demnach kann kein sicherer Zahlungsverkehr gewährleistet werden. Wir bitten Sie umgehend Ihre Daten zu legitimieren um Ihr Konto wieder uneingeschränkt nutzen zu können. -- Bitte klicken Sie auf den folgenden Button, um die Legitimierung zu starten. Sie werden automatisch auf unsere Plattform weitergeleitet, auf der Sie den Vorgang durchführen können. -- [Sparkassenlogin] -- Mit freundlichen Grüßen -- Ihr Sparkasse Service Team -- Dies ist eine automatisch versendete Nachricht. Bitte antworten Sie nicht auf dieses Schreiben. -- © 1995-2021 Sparkasse. Alle Rechte vorbehalten. -- Sparkassen AG Friedrichstraße 50 10117 Berlin Handelsregister Amtsgericht Charlottenburg Berlin - Handelsregisternr. HRB 91513B UST-ID DE 214205098](http://spam.tamagothi.de/wp-content/uploads/2021/03/sparphish.png)