Dies ist keine Spam, sondern ein kleiner Rückblick und eine aktuelle Warnung.

Im Februar dieses Jahres habe ich hier erstmals anhand eines einzigen Beispieles den Verdacht geäußert, das bei ebay ein Datenleck vorliegen könnte und habe dabei hoffentlich deutlich genug vor gutem, personalisierten Phishing gewarnt.

Dieses Datenleck wurde erst mehr als drei Monate später, im Mai dieses Jahres, von ebay bestätigt. Angreifern war es möglich, von ebay sportliche 145 Millionen Kundendatensätze mitzunehmen. Die Frage, warum ein Unternehmen wie ebay, das in dieser Weise mit Kundendaten umgeht und trotz einer monströs gewordenen organisierten Internet-Kriminalität seine Kunden drei Monate lang nicht vor möglichen Folgen des kriminellen Datenzugriffs warnt, überhaupt noch Kunden hat, kann ich auch nicht beantworten. Es gibt sicherlich einen völlig vernünftigen Grund dafür, den zu verstehen ich einfach zu dumm bin.

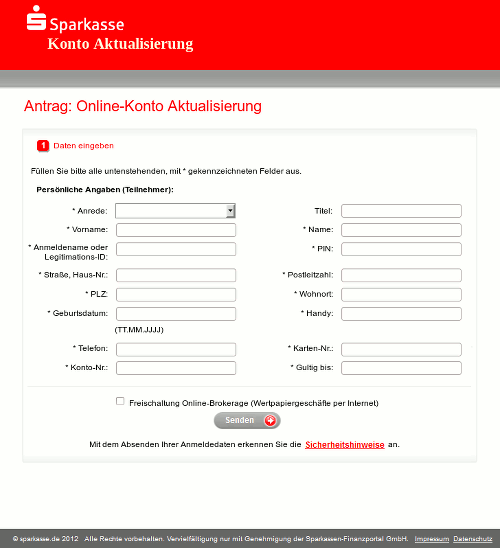

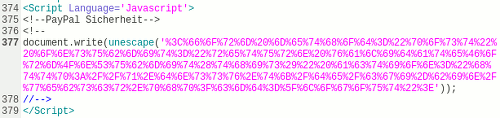

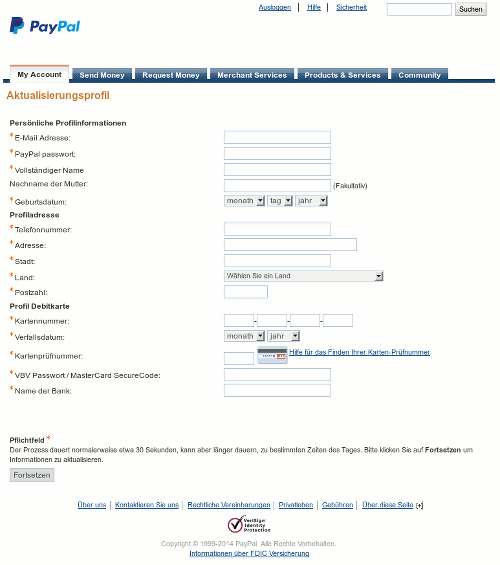

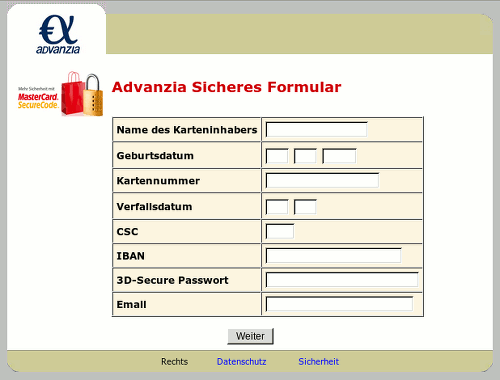

Seither zirkulieren die von ebay abgegriffenen Daten unter Kriminellen – und zurzeit werden, wie das LKA Niedersachsen mitteilt, diese Daten wieder einmal für sehr gefährliches, personalisiertes Phishing verwendet.

Meine Empfehlungen in dieser Sache

- Immer daran denken: Weder ebay noch PayPal versenden irgendwelche Mails mit der Aufforderung, an irgendwelchen Legitimationsprüfungen aus irgendwelchen Sicherheitsgründen teilzunehmen. Derartige Mails sind immer Spam.

- Eine eventuell bis Februar dieses Jahres gegenüber PayPal benutzte E-Mail-Adresse sollte sofort stillgelegt werden. Sie ist mit beachtlicher Wahrscheinlichkeit zusammen mit dem zugehörigen Namen und der zugehörigen Postanschrift unter Kriminellen bekannt und kann für sehr gefährliches personalisiertes Phishing verwendet werden. Eine Telefonnummer lässt sich oft aus offenen Quellen zusätzlich ermitteln, und die ebenfalls offen einsehbaren getätigten Geschäfte auf ebay lassen eine Abschätzung zu, bei welchen Personen sich ein aufwändig vorgetragener Betrug „lohnt“. Dies lässt es in meinen Augen als sicher erscheinen, dass irgendwann auf Grundlage dieser Daten sehr aufwändige und für den Betroffenen schwer durchschaubare Betrugsnummern unter Beteiligung von Briefpost- und Telefon-Verkehr durchgeführt werden.

- Ebay muss in seinem damaligen Umgang mit dem Datenabgriff als ein Unternehmen betrachtet werden, das kein Interesse daran zeigt, seine Kunden vor den möglichen kriminellen Folgen seines eigenen Versagens zu schützen. Wenn das Datenleck nicht an vielen anderen Stellen im Internet ruchbar und zum immer breiter rezipierten Gerücht geworden wäre, hätte ebay es seinen Kunden gegenüber vermutlich einfach verschwiegen. Das sollte Grund genug sein, nach Möglichkeit Distanz von ebay aufzusuchen.

- Generell ist davon abzuraten, überhaupt noch irgendwelche Daten im Internet gegenüber zentralistisch organisierten Strukturen (wie etwa Unternehmenswebsites) preiszugeben. Dies gilt in besonderer Weise, wenn dabei Geld oder wertvolle Güter bewegt werden, so dass eine kriminelle Attraktivität dieser Daten entsteht, die auch aufwändige Angriffe hervorbringt. (Vermutlich war der Angriff auf ebay aufwändig.) Diese Empfehlung kann ich erst relativieren, wenn Unternehmen bei Datenschutzversäumnissen im vollen Umfang für die Folgen haftbar gemacht werden können, was zurzeit nicht der Fall ist und was vermutlich auch so lange nicht der Fall sein wird, wie die so genannten „Volksvertreter“ in der Legislative mit zugestecktem Geld gefügig gemacht werden können.

Alles weitere kann bei der Polizei nachgelesen werden.