In die „Hall of Shame“ für Twitterspammer kommen nur die ganz Harten. Also die, die unterhalb des Schädels ganz besonders weich zu sein scheinen. Die, bei denen eine ganz besondere Kreativität in der Nutzung von Twitter zu bemerken ist, eine Kreativität, bei der man sich fragt, wer sich diesen Scheiß antun möchte. Die, bei denen die Worte erst einmal Luft holen müssen, ehe sie das Gesehene beschreiben können. Wenn du hier landen willst, Spammer, denn musst du dir schon Mühe bei deiner Müllproduktion geben – oder mindestens so doof wie ein ausgetrockneter Kuhfladen sein…

Bislang wurde das Spammen auf Twitter von folgender Methodik geprägt:

- Account automatisch anlegen.

- 20 bis 50 relativ unverdächtige Tweets automatisch erstellen lassen, vielleicht auch mal jemanden retweeten, vielleicht auch ein paar Zitate aus einer Zitatdatenbank bringen. Es gibt zum Glück für die Twittioten jede Menge Hilfsmittel, mit denen man das vollständig automatisch erledigen lassen kann – denn wenn sie selbst etwas tun wollten, diese Spammer, dann könnten sie ja auch gleich arbeiten gehen.

- Eines der vielen Tools benutzen, das ganz vielen Leuten folgen kann.

- Voller Freude sehen, dass ein Teil dieser Leute binnen weniger Stunden zurückfolgt.

- Alle wieder (natürlich automatisch) entfolgen, die nicht zurückfolgen, weil es bei Twitter ja im Gegensatz zu einigen anderen Web-Zwo-Nulldiensten eine Obergrenze für das Verhältnis zwischen Follows und Listenern gibt.

- Die Schritte drei bis fünf in endloser Schleife wiederholen.

- Und wenn das Auditorium für die blöden Nullnachrichten groß genug geworden ist, SPAMMEN bis der Account gesperrt wird (was leider oft erschreckend lange dauert, weil zu wenig Menschen bereit zu sein scheinen, Spammer an Twitter zu melden).

- Dies mit mehreren tausend bis zehntausend Accounts auf einmal durchführen.

- Geld zählen, das man mit seinen meist unseriösen Geschäftchen aus irgendwelchen Gimpeln rausgezogen hat, die noch nicht so viel Internet-Literalität haben, dass sie eine Spam von einer echten Empfehlung eines richtigen Menschen unterscheiden können.

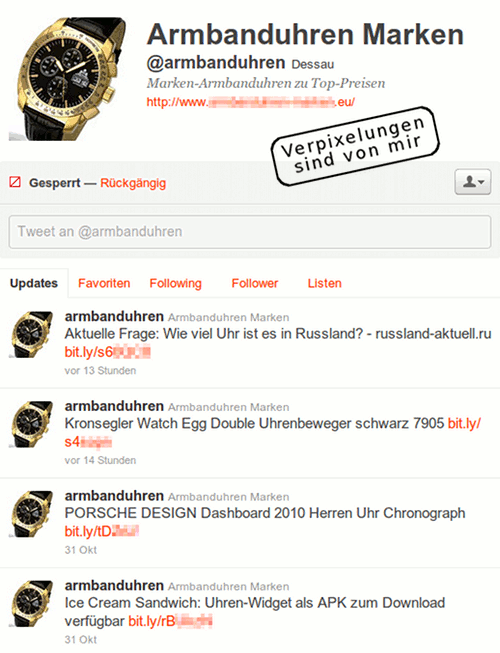

Jetzt gibt es eine lustige Variation dieser schon schmerzhaft doofen Vorgehensweise, die mir heute kurz und blöde in die Ohren gefiepst hat: Weitere Accounts anlegen und mit der oben erwähnten Methodik bewerben, auf denen nicht direkt Spamtweets gesendet werden, sondern die einfach nur die Spamtweets anderer Twittioten wiederholen. So, wie zum Beispiel dieser @DerXaver¹ aus Köln, dessen angebliche und angegebene Interessen „Lesen, Surfen, Gärtnern, Politik“ gar nicht vermuten lassen, dass er zurzeit vor allem als Proxy-Twitter für jenes spammende und betrügerische Pack auftritt, das niemand auf Twitter vermissen würde, wenn es nicht da wäre. Die Timeline dieses zertifizierten Dumpfmeisters sieht durchgehend so aus wie in diesem kleinen Ausschnitt:

Die immer wieder wiederholten und immer gleichen Links auf die Homepage der Rechtsanwälte Kotz müssen hier als ersatzweise „Inhalte“ herhalten. Der Rest sind unseriöse Angebote, wie etwa Spamtools für Twitter und Facebook, Wetttipps auf Sites mit Links zu fragwürdigen Wettanbietern, allerlei Tipps zum „schnellen und mühelosen Geldverdienen im Internet“, Affiliate-Links aller Art. Dabei wird auch nicht davor zurückgeschreckt, im April noch gute Tipps für Weihnachtsgeschenke zu geben, es sind ja nur noch 246 Tage bis zum nächsten Heiligabend. Auf Twitter lässt sich eben vieles mit ein paar Handvoll Skripten automatisieren, nur der Verstand beim Twittern eben nicht…

Was sollen diese Proxy-Retweets der Spammer?

In meinen Augen ist diese neue Proxy-Technik der Spammer eine Reaktion darauf, dass inzwischen Twitter-Spammer häufiger gemeldet werden, so dass die Spam-Accounts auch häufiger einmal von Twitter stillgelegt werden. Es ist ja nicht so, dass Twitter noch nicht bemerkt hätte, dass es ein inhärentes Spamproblem in seinem Dienst hat; und natürlich tut auch Twitter einiges, um den Spammern ihre geistlosen Belästigungen zu erschweren.

Im Moment sind solche offenbar automatischen Proxy-Retweeter der Spammer noch selten, es scheint sich um ein Experiment zu handeln. Die Denkweise dahinter ist relativ leicht zu verstehen: Ein direkter, offener Spamaccount weiter oben beschriebener Methodik, der auch immer wieder einmal als Spam gemeldet wird, wird irgendwann von Twitter gelöscht. Wenn die eigentlichen Spamaccounts sich aber relativ unauffällig verhalten und von anderen Accounts retweetet werden, dann ist die auf Seiten Twitters gewiss stark automatisierte Behandlung dieser Form der Spam erschwert. Schon in dieser frühen Form wurden ja auch einige Retweets unzweifelhaft seriöser Twitter-Nutzer mit Links auf ebenso unzweifelhaft seriöse Sites eingestreut, deren Betreiber sich wirksam gegen die Absurdität jedes Spamvorwurfs zur Wehr setzen würden. Es ist also auf Seiten Twitters nicht möglich, wenn ein solcher Hirni wie @DerXaver als Spammer gemeldet wird, und letztlich kann sich niemand dagegen wehren, dass er von einem Spam-Retweet-Proxy dieser Machart einfach in den Strom der sonstigen betrügerischen Scheiße eingestreut wird, um auch etwas „Inhalt“ zu simulieren. Das kann – wenn die Spammer bei dieser gerade entwickelten Methodik bleiben – wirklich jedem Twitter-Nutzer passieren, der seine Timeline nicht auf privat geschaltet hat.

Twitter kann also nicht automatisch gegen die eigentlichen, lediglich retweeteten Spam-Accounts vorgehen, sondern nur derartige Proxies automatisch sperren. Ein Vorgehen gegen die eigentlichen Spam-Accounts bedeutete hohen Arbeitsaufwand, den Menschen bei Twitter leisten müssten, der also relativ teuer wäre. Zum Beispiel wird so die automatische Erkennung von Websites erschwert, die durch Twitter-Spam in eine größere Aufmerksamkeit getragen werden sollen. Davon scheinen sich die Spammer etwas zu versprechen. Wenn sich die massenhaft und automatisch erstellte Spam nicht mehr ebenso automatisch in den virtuellen Mülleimer befördern lässt, sondern Kosten verursacht, dann ist die Bekämpfung der Spam nicht mehr wirtschaftlich sinnvoll möglich, dann haben die Spammer gewonnen.

Zum Leidwesen aller gewöhnlichen Nutzer, die einfach nur kommunizieren wollen.

Das einzige, was man als Twitter-Nutzer dagegen tun kann, ist die Benutzung des Gehirns beim Refollow. Erst einmal einen Blick auf die Timeline und das Profil werfen, bevor man zurückfolgt. Wirkt der Follow „plausibel“, passt das zur eigenen Twitter-Nutzung? Wirken die anderen Follows in diesem Account „plausibel“, zeigt sich darin so etwas wie kommunikatives Interesse, oder ist es blinde Sammelei? Hat jemand „verdächtig“ viele Follower oder ein „verdächtig“ ungünstiges Verhältnis zwischen der Anzahl der Tweets und der Anzahl der Follower? Nur etwas Bewusstsein hilft gegen die Spam auf Twitter. Leider gibt es immer noch zu viele Leute, die einen völlig automatischen Refollow zu praktizieren scheinen und damit einer kleinen Bande von Idioten ein großes Auditorium für ihre oft betrügerischen, aber in jedem Falle unseriösen und nicht empfehlenswerten Beglückungsideen liefern.

Es geht nicht um eine große Zahl mit der Bezeichnung „Follower“ im Profil, es geht ums menschliche Miteinander. Spammer zerstören die Möglichkeiten zum Miteinander.

¹Es ist gut möglich, dass der Account jetzt schon nicht mehr existiert, denn ich habe dem Twitter-Support vor dem Schreiben des Blogeintrages auch mal „kurz“ erklärt, wie ich diese spezielle Vorgehensweise der Spammer beurteile. Schließlich wünsche ich mir, dass Spammer es überall so schwer wie nur möglich haben.

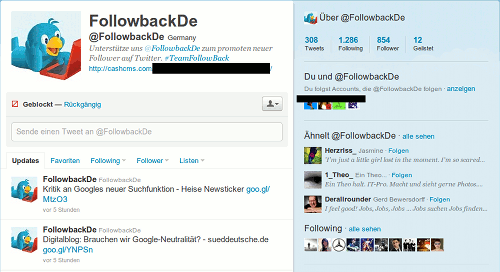

![Deutsche Followback Twitter Accounts - Gratis Twitter Followback Liste - Hier könnt ihr meine Liste mit deutschen Twitter Accounts laden, die euch alle innerhalb kürzester Zeit zurück folgen. Somit könnt ihr mit eurem Account schnell eine beachtliche Anzahl Follower aufweisen, ohne lange auf das followback warten zu müssen. Schon über 1000 User, DIE deutsche Followback Liste [...] Die Liste ist völlig kostenlos! Umsonst! Kostet nix! Nada - nur ein klitzekleiner Tweet wäre nett. Wir nutzen hierbei 'Pay with a Tweet', du klickst auf den Button, verschickst unsere Nachricht an deine Follower und schon kannst du die komplette Liste runterladen, ganz automatisch](http://spam.tamagothi.de/wp-content/uploads/2012/01/fb-de-2.jpg)

Er ist eben nicht der eifrigste Twitterer, dieser Typ, der leider nicht nur so fitt, sondern auch nur so intelligent wie ein Turnschuh ist. Deshalb twittert er auch nicht so viel, sondern followt um so mehr. Und dann folgen ihm Leute mechanisch und unreflektiert zurück, und dann schaut sein Skript nach, welche Leute diesen Leuten folgen, und die followt er dann auch für ein paar Tage. So hat er sich inzwischen ein dummes, reflexhaft folgendes Auditorium von 2562 Followern geschaffen. Einige davon gehören auch in mein Twitter-Umfeld (Avatare im Screenshot unkenntlich gemacht, um die Schande zu bedecken), und so kam das dumme Skript des Spamzwitscherers schließlich auch an mich.

Er ist eben nicht der eifrigste Twitterer, dieser Typ, der leider nicht nur so fitt, sondern auch nur so intelligent wie ein Turnschuh ist. Deshalb twittert er auch nicht so viel, sondern followt um so mehr. Und dann folgen ihm Leute mechanisch und unreflektiert zurück, und dann schaut sein Skript nach, welche Leute diesen Leuten folgen, und die followt er dann auch für ein paar Tage. So hat er sich inzwischen ein dummes, reflexhaft folgendes Auditorium von 2562 Followern geschaffen. Einige davon gehören auch in mein Twitter-Umfeld (Avatare im Screenshot unkenntlich gemacht, um die Schande zu bedecken), und so kam das dumme Skript des Spamzwitscherers schließlich auch an mich.