Das muss ja wieder wichtig sein… 😩️

Von: PostBank-AG <schulden@rechtsanwalt-ruff.de>

An: schulden@rechtsanwalt-ruff.de

Oh, das ist gar nicht für mich? 😁️

Natürlich geht dieser Müll an ganz viele Empfänger gleichzeitig, die allesamt im BCC:-Header aufgeführt sind. Es ist Spam. 🗑️

Sehr geehrter Kunde,

Genau mein Name. Und vor allem: Genau meine Kontonummer! 👍️

Natürlich bin ich kein Kunde der Pestbank. Ich kann verstehen, dass die Pestbank früher einmal Kunden hatte, weil man beinahe überall in Deutschland eine Postfiliale gefunden hat, in der man einzahlen, abheben und sein Bankzeug machen konnte. Das ist lange her, und damals gab es sogar noch mehrmals täglich geleerte Briefkästen, für die man nicht Mitglied im Wanderverein sein musste. Heute ist es für Pestbank-Kunden selbst in deutschen Städten schwierig geworden, die wesentliche Dienstleistung einer Bank, die Herausgabe des dort abgelegten Geldes in Form offiziellen Zahlungsmittels, nämlich Bargeld, in Anspruch zu nehmen. In Hannover zum Beispiel steht im Bereich Linden/Limmer für ein Einzugsgebiet von rd. 80.000 Menschen nur noch ein einziger Geldautomat und keine Alternative zum gebührenfreien Abheben zur Verfügung. Und damit es nicht zu heiter und erfreulich wird mit den Bankdienstleistungen der Pestbank, befindet sich dieser in einem Raum, der bereits am frühen Abend abgeschlossen wird. Früher Abend heißt hier: Deutlich innerhalb der Öffnungszeiten kleiner Einzelhändler, Apotheker und dergleichen. Dafür wird dieser Raum morgens aber auch etwas später aufgeschlossen, gerade so, dass ein zu normalen Zeiten arbeitender Mensch und Pestbank-Kunde große Probleme hat, sich mit Bargeld zu versorgen. Was wollen diese Leute denn auch immer Geld von ihrer Bank! Die Leute sollen doch froh sein, dass sie Kunden der Pestbank sind. Sollen sie doch mit der Karte bezahlen, damit ihre Bank für jeden popligen Bezahlvorgang noch eine Transaktionsgebühr kassiert, die letztlich wieder in die Einzelhandelspreise einfließt. Ist doch viel geiler, wenn man gleich doppelt Bankgebühren zahlt. So modern und bequem! Und hygienisch ist es auch! Kommt zur Bank, die euch nicht mehr ans Geld kommen lässt, aber dafür mit dem Hasch-Tag #diepasstbank wirbt und trotz ihres schon länger anhaltenden geistig-ethischen Liquiditätsengpasses leider immer noch nicht insolvent ist. 🤮️

Ach, ich schreibe ja über die Spam. 😉️

Sie müssen Ihre Informationen aufgrund neuer Nutzungsbedingungen aktualisieren

Was? Sind „meine Informationen“ veraltet und müssen neu eingegeben werden, wenn jemand irgendeinen AGB-Text ändert? Das habe ich noch nie erlebt. 🤔️

Habe ich eigentlich schon erwähnt, dass diese Spam nicht von der Pestbank kommt, sondern von Trickbetrügern? 💩️

Mein Exemplar dieser Spam wurde über die US-amerikanische IP-Adresse eines ukrainischen Dienstleisters versendet. Ich hoffe sehr für diesen Dienstleister, dass er Vorkasse genommen hat, denn die Verbrecher werden ganz sicher nicht bezahlen. Sie haben ja für den Vertrag auch die Daten eines anderen Menschen missbraucht, der demnächst den Ärger mit den Ermittlern hat. Vermutlich waren es die Daten eines Menschen, der auf genau so ein Phishing reingefallen ist. Tja, deshalb gibt man nicht einfach irgendwo persönliche Daten ein! 😕️

Mit diesem Schritt können wir sicherstellen, dass Ihre App bis zum und Telefonnummer nicht ohne Ihre Zustimmung verwendet werden.

Was bitte?! 😂️

Sie müssen zur Online-Hilfe gelangen, indem Sie auf die obige Verbindung tippen:

𝐡𝐭𝐭𝐩𝐬://𝐦𝐞𝐢𝐧𝐞.𝐩𝐨𝐬𝐭𝐛𝐚𝐧𝐤.𝐝𝐞/#/𝐥𝐨𝐠𝐢𝐧

𝕳𝖚𝖎, 𝖉𝖆 𝖐𝖊𝖓𝖓𝖙 𝖏𝖊𝖒𝖆𝖓𝖉 𝖀𝖓𝖎𝖈𝖔𝖉𝖊 – nur nicht einen Text benutzen, der eventuell im Spamfilter hängenbleibt! Das wäre ja schlecht fürs „Geschäft“. Lieber den kritischen Text mit Zeichen aus speziellen Unicode-Zeichenvorräten schreiben. Und ich muss sagen: Das hat hier funktioniert. Diese Spam hat es heute durch den Spamfilter geschafft. ☹️

Der Trick hat aber leider eine Nebenwirkung: Die scheinbar andere Schriftart fällt auf. Durch einfaches Hinschauen. 👁️

Wer seine HTML-formatierte E-Mail ausschließlich im Textmodus anzeigen lässt, bemerkt sofort und auf dem allerersten Blick, dass hier „etwas nicht stimmt“. Selbst, wenn er noch nie das Wort „Unicode“ gehört hat. HTML-Mails als reinen Text in der Standardschriftart seines Betriebssystems darzustellen ist eine viel zu unterschätzte Sicherheitsmaßnahme. Man verliert dadurch übrigens gar nichts, sondern gewinnt nur. Die einzigen Leute, die ständig aufwändig HTML-formatierte E-Mail versenden, sind Werber und Spammer. Denkende und fühlende Menschen haben so ein Blendwerk nicht nötig. 😉️

Aber selbst in einer HTML-Darstellung fällt der hier angewendete Unicode-Trick noch ein bisschen auf. „Ein bisschen“ meint hier: Man kann es eigentlich gar nicht übersehen, weil es nicht sinnvoll ist, an dieser Stelle die Schriftart zu wechseln. Es sieht auch nicht gut aus. 🤡️

Der Link mit diesem lustigen, postbanktümelnden Unicode-Linktext führt natürlich nicht zur Postbank, sondern…

$ location-cascade https://elastic-faraday.13-70-187-156.plesk.page/redir/

1 https://crazy-murdock.13-70-187-156.plesk.page/Bestsignapp2022

2 https://crazy-murdock.13-70-187-156.plesk.page/Bestsignapp2022/

3 http://3m.ma

4 http://solutions.3mmaroc.ma/wps/portal/3M/fr_MA/World/Wide?utm_medium=redirect&utm_source=vanity-url&utm_campaign=www.3m.ma

^C

$ _

…über eine längliche Weiterleitungskette irgendwo hin. In diesem Fall waren sogar Seiten innerhalb der Domain von 3M Bestandteil der Weiterleitungskette, was immer auch die Kriminellen dort cracken konnten. Zum Glück hat die dortige Administration diesen Phishing-Spuk beendet. Die Weiterleitungskette bleibt einfach hängen. Gefällt mir. 👍️

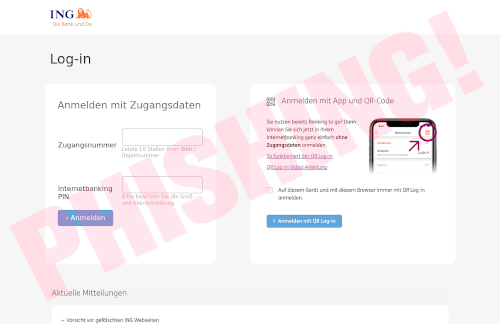

Eigentlich sollte das große Umleiten mal auf eine „liebevoll“ nachgemachte Pestbank-Seite führen, in der die Opfer dieses Phishings dann gewerbsmäßigen Betrügern in einem mehrschrittigen Verfahren ihr Konto, ihre Kreditkarte und ihre persönlichen Daten zur Verfügung stellen. Und danach ist eine Menge Geld weg, aber dafür gibt es eine Menge Ärger. ☹️

Zum Glück für uns alle gibt es einen hundertprozentig sicheren Schutz gegen Phishing, die häufigste Kriminalitätsform im Internet: NIEMALS IN EINE E-MAIL KLICKEN! Wenn man für häufig besuchte Websites, etwa die Website seiner Bank, jeweils Lesezeichen im Webbrowser anlegt und diese Websites nur noch über diese Lesezeichen aufruft, kann einem kein Phishing-Betrüger einen giftigen Link unterschieben. Das geht nur bei Menschen, die in E-Mail klicken. 💡️

Wenn man nach dem Empfang einer derartigen E-Mail „seiner Bank“ aber nicht in die E-Mail klickt, sondern das Lesezeichen seines Webbrowsers benutzt, sich ganz normal bei seiner Bank anmeldet und daraufhin feststellt, dass das in der E-Mail behauptete Problem gar nicht existiert, dann hat man einen dieser gefürchteten „Cyberangriffe“ abgewehrt. So einfach geht das! 🛡️

Und das kann schnell tausende von Euro und viel vergällte Lebenszeit sparen. Sowohl mit dem beschränkten Geld als auch mit der beschränkten Lebenszeit wird sicherlich jeder Mensch etwas Besseres anfangen können. 🌄️

Irgendwelches Security- und Antivirus-Schlangenöl hilft übrigens nicht gegen Phishing. Nicht in E-Mail zu klicken hilft. 🖱️🚫️

Mit freundlichen Grüßen

Gebührenfrei Kundenbetreuung

Oh, es ist auch noch „gebührenfrei“, wenn man angemailt wird. Ich dachte, die Pestbank würde dafür ein „Porto“ durchsetzen wollen. 😁️

𝐕𝐢𝐞𝐥𝐞𝐧 𝐃𝐚𝐧𝐤𝐟ü𝐫 𝐈𝐡𝐫 𝐕𝐞𝐫𝐭𝐫𝐚𝐮𝐞𝐧

𝕴𝖈𝖍 𝖛𝖊𝖗𝖙𝖗𝖆𝖚𝖊 𝖉𝖎𝖗 𝖓𝖎𝖈𝖍𝖙 – und deinen pseudohöflichen Dank für Nichts kannst du dir dahin schieben, wo keines Sönnchens Strahl die kotigen Massen zu durchdringen vermag, Spammer! 🖕️

Entf! 🗑️

Die Mailadresse und das Passwort, die man dort auf einer „liebevoll nachgemachten“ GMX-Anmeldeseite angibt, gehen direkt zu Kriminellen, die vom Betrug leben. Damit haben diese schon einmal mindestens ein unverdächtiges Mailkonto für ihre Betrugsgeschäfte, und wenn das gleiche Passwort auch für andere Websites verwendet wurde oder wenn man die Passwörter anderer Websites mit Zugriff auf dieses Mailkonto zurücksetzen kann, haben die Kriminellen auch Social-Media-Konten, Zugänge zu eBay und Amazon und dergleichen mehr, und sie können sich bei allen ihren Betrugsgeschäften hinter der unverdächtigen Identität eines anderen Menschen verstecken. Wer auf das primitive Phishing reingefallen ist, darf sich in nächster Zeit mit allerlei Ärger herumschlagen, im Härtefall bis hin zu Freunden und Kollegen, die er scheinbar um einige tausend Euro betrogen hat. ☹️

Die Mailadresse und das Passwort, die man dort auf einer „liebevoll nachgemachten“ GMX-Anmeldeseite angibt, gehen direkt zu Kriminellen, die vom Betrug leben. Damit haben diese schon einmal mindestens ein unverdächtiges Mailkonto für ihre Betrugsgeschäfte, und wenn das gleiche Passwort auch für andere Websites verwendet wurde oder wenn man die Passwörter anderer Websites mit Zugriff auf dieses Mailkonto zurücksetzen kann, haben die Kriminellen auch Social-Media-Konten, Zugänge zu eBay und Amazon und dergleichen mehr, und sie können sich bei allen ihren Betrugsgeschäften hinter der unverdächtigen Identität eines anderen Menschen verstecken. Wer auf das primitive Phishing reingefallen ist, darf sich in nächster Zeit mit allerlei Ärger herumschlagen, im Härtefall bis hin zu Freunden und Kollegen, die er scheinbar um einige tausend Euro betrogen hat. ☹️