Dies ist eine dringende und in ihrer Schärfe hoffentlich unbegründete Warnung, die sorgfältig gelesen werden muss.

Die folgende Spam ist ausgerechnet im Forum von Jamendo aufgetaucht, als ob es dort in den über zehntausend zum Anhören und zum freien Download verfügbaren Alben in völlig DRM-freien Formaten nicht genug Musik gäbe:

Musik im WMA-Format … ausgezeichnete Seite

http://musica.zurera.net/

Es gibt Tausende von Künstlern und kostenlos zu hören …

Ich hoffe, Sie mögen es,

Grüße Miguel

Der Spamcharakter dieses „Hinweises“ wird also schon durch seinen wenig geeigneten Ort der Mitteilung deutlich, als weiteres Indiz kann die etwas unbeholfen und „babelfischig“ wirkende und dem dort üblichen Stil so gar nicht entsprechende sprachliche Form dienen. Es ist also relativ leicht, diese Spam auch als Spam zu erkennen und zu behandeln – leider befürchte ich, dass dies nicht jedem Leser gelingen wird.

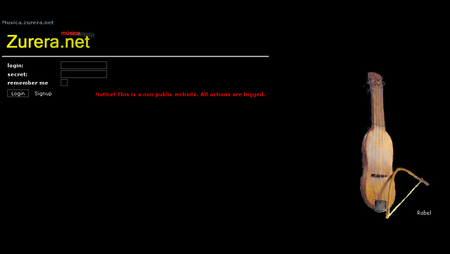

Ich habe mir einmal den „Spaß“ gemacht, mit einem besonders gesicherten System auf den angegebenen Link zu klicken. Dort bekam ich die folgende Website präsentiert (für Originalgröße in das Bild klicken), die mir nicht nur zeigte, wie so ein Musikinstrument aussieht, sondern mich zudem in englischer Sprache dazu aufforderte, einen Benutzernamen und ein Passwort anzugeben – was sie aber verschwieg, ist ein einfacher Hinweis darauf, was ich nach meinem Login erhalten würde:

Diese laut einer Forums-Spam „ausgezeichnete Seite“ hat also – anders als Jamendo – für die Nutzung eines auf der Eingangsseite gar nicht beschriebenen Dienstes eine Anmeldung zur Voraussetzung. Eine Anonymität dessen, was man dort tut, ist also – wiederum anders als bei Jamendo – nicht drin. Und darauf weist diese Seite auch noch einmal in fetter und roter Schrift hin:

Notice! This is a non public website. All actions are logged.

Ich soll also, bevor ich auch nur weiß, um was es sich hier wirklich handelt, beachten, dass dies eine „nicht öffentliche“ Website ist, was immer das auch heißen mag, steht die Eingangsseite dieser Site doch im recht öffentlichen Internet, ist dort jedem zugänglich und wird von Google indiziert – und zusätzlich auch noch mit Spam in Foren bekannt gemacht. Und um mich noch ein bisschen mehr einzuschüchtern, aber mir immer noch nicht zu sagen, was hier vorliegt, werde ich auch kurz darauf hingewiesen, dass meine gesamte Interaktion auf dieser Site protokolliert wird.

Fassen wir noch einmal zusammen. Die Spam eines gewiss anonym bleibenden Spammers behauptet…

- … auf dieser Site gäbe es massenhaft Musik in einem mir nicht besonders sympathischen und außerhalb der Windows-Welt völlig unüblichen Dateiformat,

- … es handele sich dabei um eine „ausgezeichnete Seite“,

- … die Musik stamme von tausenden von Künstlern, und

- … die Musik sei völlig kostenlos anzuhören.

Kurz gesagt: Eine solche Site bräuchte sich gewiss nicht im Internet zu verstecken, sie wäre ein wirklich tolles Angebot. Dies gälte selbst dann, wenn man auf den Genuss von neunzig Prozent dieser Künstler gut verzichten könnte.

Ein Besuch dieser Site zeigt mir hingegen…

- … nicht ein einziges Wort darüber, was es dort geben könnte,

- … ein völlig unverbindliches Bild von einem Musikinstrument,

- … einen deutlich gemachten Hinweis, dass es keine öffentliche Site sei, und

- … einen Text, dass ich in allem, was ich dort tun könnte, nicht anonym bleiben kann, ohne dass dies mit irgendeinem Kontext erläutert oder verständlich gemacht wird.

Dazu gibt es keinerlei Impressum, keine Mailadresse für einen Kontakt, keine Erklärung zum Datenschutz und nichts, was einem Interessierten Aufschluss über die wirkliche Natur des Angebotes dieser Website geben könnte. Eine echte Katze im Sack. Nicht einmal irgendwelche Metatags für die Suchmaschinen oder ein bisschen im HTML-Code versteckter Text, der dazu führen könnte, dass diese Site mit irgendeinem anderen Text als „login“, „secret“, „remember me“ und dem schon zitierten, roten Warnhinweis von einer Suchmaschine indiziert werden könnte. Im Grunde handelt es sich um eine Anmeldeseite ohne Inhalt.

Alle Hinweise, was es dort geben könnte, stammen aus einem Forenkommentar bei Jamendo, der auf dem ersten Blick als Spam erkennbar ist. Wer immer diese Site betreibt, aus welchen Gründen er es auch immer tut, er wird sich mit Leichtigkeit vom Text dieses Kommentares distanzieren können.

Ach doch, eines gibt es ja noch auf dieser „nicht öffentlichen“ Seite, und zwar einen Button mit dem verheißungsvollen Text „Signup“. Das ist zwar alles nicht öffentlich, aber dennoch soll sich jeder Mensch im Internet dafür registrieren können. Vorausgesetzt natürlich, er ist so doof und registriert sich für eine Katze im Sack.

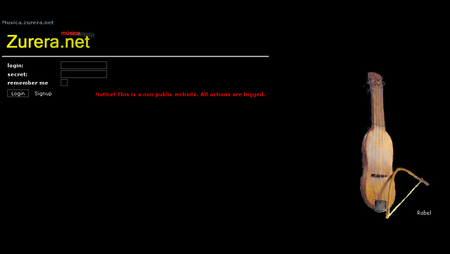

Ich habe auf diesen Button mal einen frechen Klick gewagt, um die folgende Maske in einem Popup-Fenster präsentiert zu bekommen:

Auch zu dieser „Registrierung“ gibt es keinerlei weitere Hinweise. Man erfährt vor der Eingabe seiner paar Daten nichts. Nicht einmal, ob man sich mit der Wahl von Benutzername und Passwort wirklich anmelden kann, oder ob dieser Zugang erst freigeschaltet werden muss. Um so richtig klar zu machen, dass man sich hier vielleicht gar nicht recht registriert, sondern diese Daten einfach nur auf dem Server einer mit Spam beworbenen Site speichert, steht auf dem Button zum Absenden auch nicht so etwas wie „Signup“ oder „Register“, sondern einfach nur ein lakonisches „Save“.

Die einzige Information sind die Sternchen vor gewissen Feldern, die wohl andeuten sollen, dass es sich um Pflichtfelder handelt. Danach muss man zur Registrierung eines Zuganges zur Nutzung einer nicht-öffentlichen Katze im Sack die folgenden Dinge angeben:

- Einen echten, vollständigen Namen

- Ein frei gewählter Benutzername

- Ein frei gewähltes Passwort

- Eine Mailadresse

Wer das getan hat, der hat Betreibern einer durch Spam beworbenen Site die folgenden Informationen gegeben:

Eine Kombination von Realname und Mailadresse – mithilfe dieser Kombination ließen sich bestimmte Betrugsmails sehr viel überzeugender verfassen, da eine richtige Anrede des Empfängers möglich ist. Wer in einer Spam persönlich angesprochen wird, kann große Probleme haben, die Spam auch als solche zu erkennen – und würde sich deshalb wohl häufig so verhalten, wie es sich die Spammer nur wünschen können.

Eine Kombination von Benutzername und Passwort – sehr viele Menschen, die verschiedene Dienste im Internet nutzen, verwenden überall das gleiche Passwort. Wenn ein solcher Benutzer hier seine „Standardanmeldung“ eingäbe, bräuchen die mutmaßlich böswilligen Empfänger dieser Information einfach nur populäre Dienste durchzuprobieren, um Profile bei MySpace, Facebook etc. in Spamschleudern für kriminelle Angebote zu verwandeln. Natürlich würde so etwas auch gewiss bei eBay ausprobiert, um auch dort die üblichen Betrügereien durchzuführen. Wenn die Ersteller dieser Site den von Jamendo kommenden Referer auswerten – das ist eine müde Fingerübung in Perl oder PHP, vom Aufwand her einfach lachhaft – werden sie zum Beispiel recht häufig auch gültige Zugangsdaten für Jamendo haben.

Eine Kombination von Mailadresse und Passwort – auch hier gilt: Wenn jemand seine „Standardanmeldung“ eingäbe, hätten die Empfänger solcher Daten schon einmal eine gute Gelegenheit erhalten, das Mailkonto zum Spamversand zu nutzen. Aber das Missbrauchspotenzial wäre noch viel höher, denn diese Kombination ist zum Beispiel auch für die Identifikation gegenüber PayPal entscheidend, und damit ließe sich erheblicher finanzieller Schaden anrichten. Der einzige Aufwand, den die Empfänger solcher Daten hätten, wäre eine testweise Anmeldung mit diesen Daten bei PayPal.

Wer überall verschiedene Passwörter benutzt, wäre gegen eine solche, in dieser Form noch recht frische Form des Phishings natürlich gesichert, aber das tut nur eine Minderheit unter den heutigen Netznutzern. Die Wahrscheinlichkeit, dass sich bei fast jeder Preisgabe von Daten hier irgendetwas missbrauchen ließe, wäre außerordentlich hoch, und sie lohnte die recht geringe Mühe, die diese recht obskuren Sitebetreiber in das technisch ziemlich grottige Design dieser Site gesteckt haben.

Und diesem ganzen, hier nicht einmal vollständig beschriebenen Missbrauchspotenzial steht eine Katze im Sack gegenüber. Ob diese nicht einmal sanft mauzende Katze ein solches Risiko wert ist, muss jeder selbst entscheiden. Meine Entscheidung ist jedenfalls klar: Sie ist es nicht wert, und ich würde selbst dann die Finger von dieser Site lassen, wenn ich dem Verfasser eines Spameintrages in einem Forum Glauben geschenkt hätte.

Wenn es sich hier wirklich um eine neue Form des Phishing handelt – ich weiß es natürlich nicht genau, und es gibt auch noch kein passendes Wort dafür (vielleicht social phishing?) – ist die heute von mir erlebte Durchführung noch in einem frühen Stadium und wird für spätere Phishzüge wohl noch wesentlich verbessert. Zum Beispiel wäre die Anmeldeseite viel „überzeugender“, wenn sie ihren Aufrufer in seiner im Browser eingestellten Sprache begrüßt, und der technische Aufwand dafür wäre marginal, wenn nur die großen Sprachgemeinschaften berücksichtigt würden. Auch die gesamte Gestaltung einer solchen Site könnte wesentlich überzeugender gelingen, wenn man zwei oder drei Tage Arbeit hineinsteckte statt der zwei oder drei Stunden, die hier aufgewändet wurden.

Solche Angriffe auf Zugangsdaten wären ausgesprochen gefährlich und in der Anfangszeit gewiss sehr erfolgreich. Jeder wird sich in Zukunft davor schützen müssen, und das geht nicht mit Hilfe einer technischen Lösung, sondern nur durch Einsatz des Verstandes:

- Spam als solche erkennen! Niemals so verhalten, wie es der Spammer will. Jeder Klick in eine Spam ist hoch gefährlich. Niemand spielt mit Spam herum. Es handelt sich um ein Mittel, das von asozialen Kriminellen verwendet wird.

- Nie unüberlegt handeln! Auch im quasi lichtschnellen Internet muss immer die Zeit sein, nachzudenken, bevor man etwas tut. Kein gutes Angebot wird in fünf Minuten verschwinden, die vor einer Anmeldung nachgedacht werden.

- Für die umgehende Löschung solcher Spam in Foren sorgen! Diese Masche wird ihre Opfer finden. Es kann Monate dauern, bis die Information bei jedem angekommen ist.

- Niemals auf einer unbekannten Website Daten eingeben, die einen Zugang zu einem anderen Benutzerkonto bei irgendeinem Dienst im Internet ermöglichen! Überall ein anderes Passwort wählen! Wenn das nicht möglich ist: Zumindest ein anderes Passwort als bei Diensten wählen, die einen direkten finanziellen Betrug möglich machen! Das gilt für Auktionshäuser, virtuelle Banken wie PayPal und Diensten für die Online-Bestellung von Waren.

Wenn jemand diesen Text liest, der schon einmal bei einem ähnlichen Angebot angreifbare Daten preisgegeben hat: Sofort alle Passwörter ändern, die davon betroffen sind! Das gilt für Mailkonten, Profile in so genannten „sozialen Netzwerken“, PayPal-Konten, eBay, Zugänge zu eigenen Websites oder Blogs und die Anmeldedaten von Versandhäusern aller Art. Der Schaden durch den Missbrauch kann immens werden, und es geht auch schnell das Ergebnis großer eigener Mühen in einem Benutzerprofil verloren, das von Spammern und Kriminellen für ihre unappetitlichen Absichten missbraucht wird.

Jeder Mensch muss immer sein Gehirn eingeschaltet haben, wenn er sich im Internet bewegt.