Aber ich will gar keinen Taschencomputer, dessen Hersteller mir das Recht vorenthalten will, diejenige Software darauf auszuführen, die ich für gut und richtig halte. Was soll ich denn mit so einem Mist? Und überhaupt: Wer schreibt mir hier?

Von: АррІе <eat3nxuu@celaya.tecnm.mx>

So so, Apple soll das sein. Die Mailadresse passt zwar nicht, aber dafür schreibt sich Apple jetzt auch mit einem großen „i“ statt eines kleinen „L“. Obwohl, „Appie“ wäre auch eine gute Firmierung. Aber da würde Apple sicherlich etwas gegen unternehmen, vor allem, wenn man die so vorsätzlich verwechselbar schreibt. 🤭️

Die Spam wurde übrigens aus dem IP-Bereich von Google, dem größten Kumpel und Komplizen des Spammers und Betrügers, versendet. Von einer Abuse-Meldung sehe ich ab. Es ist nach allen meinen Erfahrungen sinnlos. Google unternimmt nichts gegen Spammer und Betrüger. Google lastet den Arbeitsaufwand uns allen auf und sackt noch mehr Reibach ein. Google ist selbst Spam, und genau so asozial wie Spam. Daran ändert auch die Umbenennung zu „Alphabet“ nichts.

Dass eine angebliche „Mail von Apple“ allerdings vom Mitbewerb kommt, ist schon mehr als nur ein bisschen lächerlich. Nun ja, die Zielgruppe dieser Spam bemerkt es nicht. Dafür müsste man ja in die Mailheader schauen.

Apple Logo

Eigentlich sollte hier ein Bild erscheinen, aber ich lade keine Grafiken aus dem Web nach. Für Genießer und Freunde der spontanen Heiterkeit zeige ich hier aber gern mal den zugehörigen Quelltext der HTML-formatierten Spam:

<img alt="Apple Logo" height="auto" src="https://upload.wikimedia.org/wikipedia/commons/f/fa/Apple_logo_black.svg" width="80" />

Oh, „Apple“ hostet sein eigenes Firmenlogo in der Wikipedia? 😂️

Sie haben gewonnen! 🎉

Ich habe nirgends mitgespielt. Und vor allem: Ich habe nirgends meine Mailadresse angegeben. Schon gar nicht bei Apple.

Herzlichen Glückwunsch! Ihre E-Mail-Adresse wurde aus allen Teilnehmern in Deutschland ausgewählt und Sie haben ein neues iPhone 16 Plus gewonnen 📱.

Um Ihr iPhone zu erhalten, geben Sie bitte jetzt Ihre vollständige Lieferadresse ein. Nach Abschluss erhalten Sie eine E-Mail mit einer Bestätigung und einer Sendungsverfolgungsnummer für Ihre Lieferung 📦.

⏳ Dieses Angebot ist gültig bis zum 19. Juni 2025. Verpassen Sie nicht Ihre Chance!

Immer wieder lustig, diese lustigen Phisher. Ich habe schon längst gewonnen, weil ich so eine schöne Mailadresse habe, aber ich darf jetzt nicht meine Chance verpassen. Und deshalb muss ich einmal so datennackt ziehen, dass es sogar für einen betrügerischen Identitätsmissbrauch ausreicht. Zusammen mit einer Einwilligung, dass ich über die Sackpost, auf meiner Mailadresse und am Bimmelfon mit Reklame belästigt werden darf. Das wird dann verkauft. Wir alle lieben das doch, wenn jeden Tag fünf Gewinnbimmler anrufen und der schöne Liebesbrief nie ankommt, weil er unbeachtet und ungelesen mit den zwanzig täglichen Reklameschrieben im Müll landet, während das Mailpostfach von Reklamelügen halbseidener, mit Spammern zusammenarbeitender Geschäftemacher überquillt. Genau das Richtige für Leute, die noch nicht genug Spam haben.

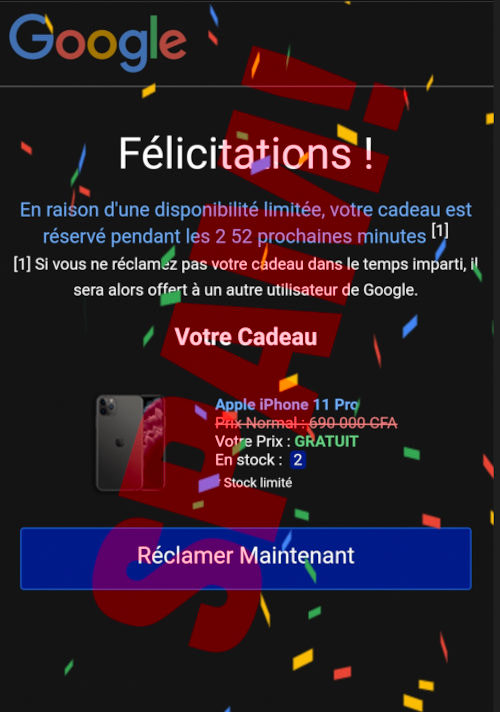

Wer auf den Link klickt, hat natürlich verloren. Wenn ich mit meinem normalen Kommandozeilenapparat analysieren will, gibt es eine unmittelbare Weiterleitung zur Homepage eines mittelgroßen deutschen Telekomanbieters, aber wenn ich – bitte nicht einfach nachmachen, für solche Experimente mit den Websites von Kriminellen halte ich eine virtuelle Maschine vor, und nicht einmal das ist wirklich sicher – mit einem „richtigen“ Desktopbrowser aufrufe, dann sehe ich die folgende Webseite in einer Subdomain von zauberportal (punkt) com, eine Domain, die übrigens eigens über einen Anonymisierungsdienstleister¹ registriert wurde:

Einmal ganz davon abgesehen, dass niemand solche Tricksereien nötig hat, wenn er kein Krimineller ist: Eben hatte ich doch noch gewonnen, und jetzt soll ich erstmal am Spiel teilnehmen, in dem ich längst gewonnen habe? Wie dumm muss man sein, um darauf reinzufallen?

Alle Daten, die man eingibt, gehen direkt an Kriminelle. Die „Einwilligung“, dass diese Daten von undurchsichtigen und gewiss mehr als nur halbseidenen „Partnern“ des Veranstalters für beliebige Reklamezwecke genutzt werden dürfen, wird erzwungen, wenn man auf „Weiter“ klickt.² Natürlich muss man auch im zweiten Schritt noch seine Anschrift, seine Telefonnummer und sein Geburtsdatum offenbaren.

© 2025 АррІе Inc. Alle Rechte vorbehalten.

Diese Nachricht ist informativ und stellt kein offizielles Angebot von АррІе dar.

Hier steht übrigens wieder „Appie“, nur mit großgeschriebenem „i“. Ansonsten zitiere ich mal die Fußzeile aus der Phishing-Seite dieser Betrüger:

Dies ist ein Gewinnspiel der Bluereen Media LTD. Die abgebildete Marke ist weder Veranstalter noch Sponsor dieses Gewinnspiels und steht mit der Bluereen Media LTD in keiner geschäftlichen Beziehung.

Keine weiteren Worte.

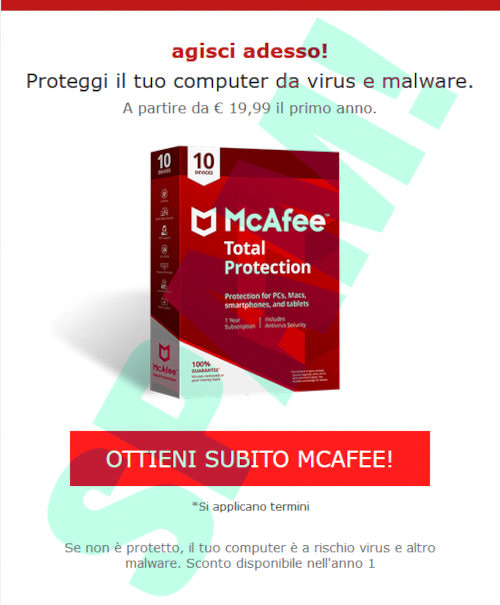

Phishing in allen nur erdenklichen Formen ist eine der häufigsten Formen des Trickbetrugs im Internet – und auch eine der ältesten. Es läuft aber immer noch, und im Moment läuft mal wieder eine Menge davon. Zum Glück kann sich davor sehr wirksam schützen, indem man niemals in eine E-Mail klickt. Dann kann einem auch kein Betrüger einen giftigen Link unterschieben. Aber Menschen, die allen Ernstes daran glauben, dass Apple seine überteuerten Gängel- und Technikverhinderungscomputer verschenkt, wenn man nur eine schöne Mailadresse hat, werden von solchen Hinweisen wohl auch nicht mehr erreicht. Etwas Verstand und seine alltagspraktische Benutzung ist ebenfalls ein sehr wichtiger Beitrag zur Computersicherheit. Beides, sowohl das Unbeklicktlassen von E-Mail als auch das Benutzen des Verstandes am Computer, kostet übrigens kein Geld und kann schnell tausende bis zehntausende Euro Schaden und langanhaltenden Ärger vermeiden. Beides ist auch viel wirksamer als alle Antivirusprogramme und alles sonstige Schlangenöl für Computersicherheit.

¹Bitte nicht falsch verstehen: Wenn man als Privatperson eine Website betreiben möchte und seine Privatsphäre vor Stalkern, Doxxern, Fanatikern und vergleichbar destruktiven Zeitgenossen schützen möchte, kann das eine völlig sinnvolle und sogar empfehlenswerte Maßnahme sein. Wenn man aber eine gewerbsmäßig betriebene Website macht, die sowieso impressumspflichtig ist, dann ist das einfach nur sinnlos, außer man plant, nur kriminelle Geschäfte zu machen und sich dabei vor dem Zugriff durch die Polizei zu schützen…

²Für solche Experimente benutze ich Daten aus dem Fake Name Generator, die garantiert auch nicht zufällig mit Daten wirklich lebender Menschen übereinstimmen.

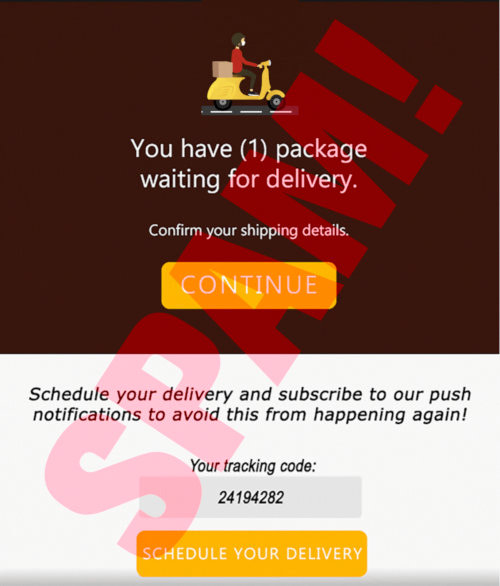

![Von Imgur eingebettetes Bild: Benachrichtigung zu Ihrer Paketzustellung Nr. 34632900-371? -- DPD-Logo -- Foto eines Paketboten mit Paket vor einem DPD-Transporter. -- Paketverfolgungsnummer: 58412233520000 [Verfolgen] -- Ihr Paket konnte nicht zugestellt werdden, da bei der Zustellung keine Person zur Unterschrift anwesend war. -- Wir möchten Ihnen mitteilen, dass wir eine Adressbestätigung benötigen, um den Paketversand erneut zu bestätigen -- [Hier überprüfen] -- Wenn Sie diese E-Mails nicht mehr erhalten möchtn, können Sie sich per abmelden hier klicken oder schriftlich an 1070 Mongomery Rd, Altamente Srpings, FL 32714 -- Der Werbetreibende verwaltet Ihr Abonenement nicht. Wenn Sie keine weiteren Mitteilungen erhalten möchten, melden sie sich hier Oder schreiben Sie an: 6101 Long Prairie Rd, Ste 744 #511 Flower Mound, TX 75028](https://spam.tamagothi.de/wp-content/uploads/2024/06/dpd-spam.jpg)

Da ich kein iPhone bestellt habe und auch keines aus anderen Gründen erwarte, muss es sich wohl um ein Geschenk handeln. Ein völlig grundloses Geschenk natürlich, denn ich nehme an keinen Gewinnspielen teil. Geburtstag habe ich auch nicht, und selbst wenn: Ich feiere diesen Tag nicht, und niemand weiß, wann ich Geburtstag habe. Bis zum Weihnachtsfest ist es auch noch 202 Tage hin. Das „Geschenk“ scheint auch gar nicht für mich zu sein, sondern für meine Mailadresse. Obwohl dieses Bild nicht mit lustigen Nummern geizt, steht nicht einmal mein Name drin. Dafür steht Bullshit drin: Das DPD der Spammer hat das Paket also zugestellt, aber ich oder mein gerichtlich bestellter Vormund konnte nicht unterschreiben, aber gleichzeitig glaubt dieses Spam-DPD nicht, dass die Lieferadresse überhaupt stimmt und deshalb muss ich so blöd werden, dass ich in eine Spam klicke, um diese Adresse zu „bestätigen“. Alle Daten, die man nach so einem Klick eingibt, gehen übrigens direkt an Trickbetrüger, und alles Geld, das man bezahlt, natürlich auch. Wenn man bequem mit der Kreditkarte zahlt, freuen sich die Trickbetrüger besonders doll über den gewährten Vollzugriff auf das Konto eines anderen Menschen. Damit macht das Einkaufen doch gleich viel mehr Spaß, als wenn man selbst dafür bezahlen müsste! Immerhin kann ich mich gleich unter zwei verschiedenen Anschriften mit der Sackpost abmelden. Vielleicht kommt der Brief ja auf einer der beiden Anschriften an. 😅️

Da ich kein iPhone bestellt habe und auch keines aus anderen Gründen erwarte, muss es sich wohl um ein Geschenk handeln. Ein völlig grundloses Geschenk natürlich, denn ich nehme an keinen Gewinnspielen teil. Geburtstag habe ich auch nicht, und selbst wenn: Ich feiere diesen Tag nicht, und niemand weiß, wann ich Geburtstag habe. Bis zum Weihnachtsfest ist es auch noch 202 Tage hin. Das „Geschenk“ scheint auch gar nicht für mich zu sein, sondern für meine Mailadresse. Obwohl dieses Bild nicht mit lustigen Nummern geizt, steht nicht einmal mein Name drin. Dafür steht Bullshit drin: Das DPD der Spammer hat das Paket also zugestellt, aber ich oder mein gerichtlich bestellter Vormund konnte nicht unterschreiben, aber gleichzeitig glaubt dieses Spam-DPD nicht, dass die Lieferadresse überhaupt stimmt und deshalb muss ich so blöd werden, dass ich in eine Spam klicke, um diese Adresse zu „bestätigen“. Alle Daten, die man nach so einem Klick eingibt, gehen übrigens direkt an Trickbetrüger, und alles Geld, das man bezahlt, natürlich auch. Wenn man bequem mit der Kreditkarte zahlt, freuen sich die Trickbetrüger besonders doll über den gewährten Vollzugriff auf das Konto eines anderen Menschen. Damit macht das Einkaufen doch gleich viel mehr Spaß, als wenn man selbst dafür bezahlen müsste! Immerhin kann ich mich gleich unter zwei verschiedenen Anschriften mit der Sackpost abmelden. Vielleicht kommt der Brief ja auf einer der beiden Anschriften an. 😅️![Aus dem Web nachgeladenes, in die Spam eingebettetes Bild: 100% GRATIS -- 20x50€ -- Ihre 1000€ AMAZON Geschnekkarten -- [BESTÄTIGEN >] -- Guten Tag %%Surname%%, wir grautlieren ihnen recht herzlich. -- Sie gehören zu den Auserwählten fr eine Amazon-Umfrage. Nehmen Sie sich eine Minute Zeit und beantworten Sie 5 Fragen. Alle Teilnehmer haben die Chance auf Amazon-Gutscheine im Wert von 1000€. -- Folgende Teilnehmer können heute an der Umfrage teilnehmen: -- 1. Andre Fuchs -- 2. %%firstname%%%%Surname%% -- 3. Karin Herrlich -- Klicken Sie zur Teilnahme einfach auf "Jetzt teilnehmen" -- [JETZT TEILNEHMEN >]](https://spam.tamagothi.de/wp-content/uploads/2024/04/amazonkarte-450.jpg)

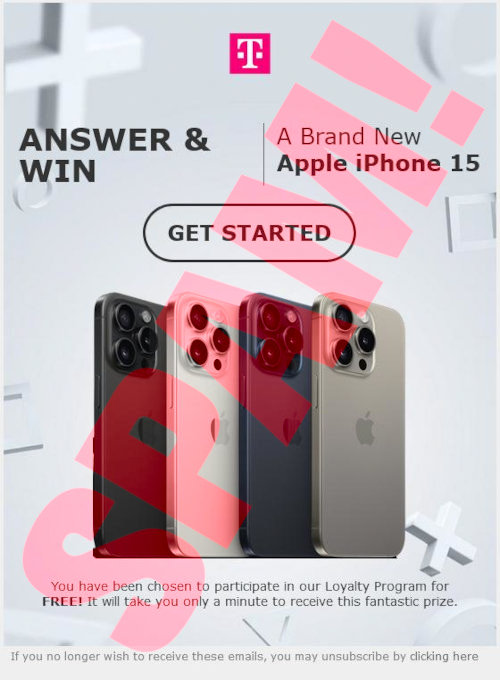

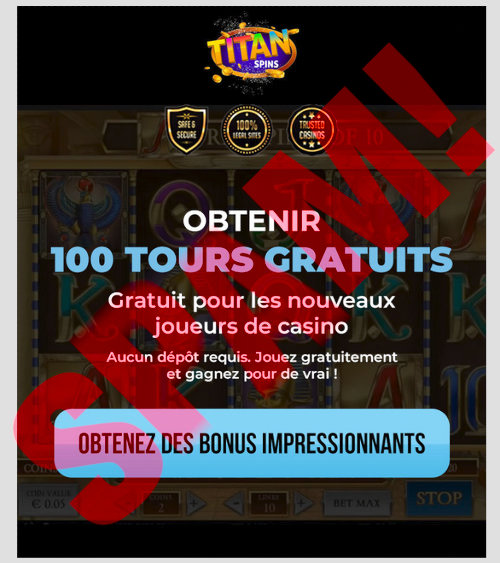

Selbst, wenn man so dumm war, in die Spam zu klicken und den Spammern damit mitzuteilen, dass die Spam ankommt, gelesen wird und sogar beklickt wird: Man muss nicht besonders helle sein, um hier die folgenden Dinge zu bemerken:

Selbst, wenn man so dumm war, in die Spam zu klicken und den Spammern damit mitzuteilen, dass die Spam ankommt, gelesen wird und sogar beklickt wird: Man muss nicht besonders helle sein, um hier die folgenden Dinge zu bemerken:![Aus dem Web nachgeladenes Bild -- Es dauert nur eine Minute, bis Sie diesen fantastischen Preis erhalten. iPhone 14 Pro -- Kaufland-Logo -- Antworten & Gewinnen: Brandneu -- iPhone 14 Pro -- [Jetzt loslegen] -- Herzliche Glückwünsche! -- Sie wurden ausgewählt, an unserem Treueprogramm für teilzunehmen kostenlos! Es dauert nur eine Minute, bis Sie diesen fantastischen Preis erhalten.](https://spam.tamagothi.de/wp-content/uploads/2023/01/iphone-gewinnen-450.jpg)

Wer in die Mail klickt, darf sich einmal vor Kriminellen datennackig machen. Alle Daten gehen direkt an Leute, die auch keine Skrupel haben, asoziale und illegale Spam an irgendwo eingesammelte Mailadressen zu versenden. Das versprochene hochpreisige (ich würde ja eher „überteuert“ sagen) Gängelphone mit Apfellogo für Menschen mit Protzneigung gibt es nicht. Es ist eine Lüge. Ich habe jetzt nicht ausprobiert, was bei einem Teilnahmeversuch passiert, aber typischerweise „darf“ man in einer ganz schlechten Simulation von „Marktforschung“ drei triviale Fragen beantworten und landet dann bei einem fragwürdigen Gewinnspielanbieter, bei dem man für ein chancenarmes Gewinnspiel eine Menge Daten angeben muss und mit einem Klick auf die Checkbox – meist unter dem künstlich erzeugten Stress eines herunterlaufenden Timers, damit man auch klickt und nicht liest – die völlig intransparente Weitergabe dieser Daten an einige nicht näher benannte „Partner“ abnicken muss. Der Spammer kassiert dafür Affiliate-Geld, so dass der Gewinnspielanbieter sich jederzeit von der Spam distanzieren kann, die mit dreisten Lügen und unwahren erweckten Eindrücken sein Geschäft am Laufen hält. 🤝️

Wer in die Mail klickt, darf sich einmal vor Kriminellen datennackig machen. Alle Daten gehen direkt an Leute, die auch keine Skrupel haben, asoziale und illegale Spam an irgendwo eingesammelte Mailadressen zu versenden. Das versprochene hochpreisige (ich würde ja eher „überteuert“ sagen) Gängelphone mit Apfellogo für Menschen mit Protzneigung gibt es nicht. Es ist eine Lüge. Ich habe jetzt nicht ausprobiert, was bei einem Teilnahmeversuch passiert, aber typischerweise „darf“ man in einer ganz schlechten Simulation von „Marktforschung“ drei triviale Fragen beantworten und landet dann bei einem fragwürdigen Gewinnspielanbieter, bei dem man für ein chancenarmes Gewinnspiel eine Menge Daten angeben muss und mit einem Klick auf die Checkbox – meist unter dem künstlich erzeugten Stress eines herunterlaufenden Timers, damit man auch klickt und nicht liest – die völlig intransparente Weitergabe dieser Daten an einige nicht näher benannte „Partner“ abnicken muss. Der Spammer kassiert dafür Affiliate-Geld, so dass der Gewinnspielanbieter sich jederzeit von der Spam distanzieren kann, die mit dreisten Lügen und unwahren erweckten Eindrücken sein Geschäft am Laufen hält. 🤝️