Das ist aber eine große Nummer. Und völlig bedeutungslos. Zwölfstellig. Da gibt es eine ganze Billiarde von, und diese eine auserwählte große Nummer steht im Betreff einer Mail in meinem Spameingang. Das muss ja echt jetzt mal eine sehr wichtige Mail sein. 😁️

So denken die Spammer darüber, wie ihre Opfer denken. In Wirklichkeit ist eine sinnlose Nummer im Betreff meistens ein Zeichen, dass man es mit einer Spam zu tun hat. Manchmal, wenn man sich mit einer Reklamation an einen Kundendienst gewendet hat oder einen Softwarefehler gemeldet hat, bekommt man auch eine Nummer für den Vorgang, eine so genannte „Ticketnummer“, die einem über E-Mail mitgeteilt wird, aber dann weiß man ja auch, um was es geht. Außerdem ist diese Nummer nicht so groß. Nicht einmal bei Microsoft.

Von: Аdvаnzіа <qua6zli2@harapanenergie.com>

Antwort an: undisclosed-recipients:;

Oder soll die Zahl eine Kontonummer sein? Meine ist es jedenfalls nicht. Ich bin da kein Kunde.

Die Mail wurde übrigens über eine IP-Adresse von Google versendet, wie ich eben beim Lesen von Quelltext und Header bemerkt habe. Eine echte Bank würde das nicht tun. Es verstieße gegen Datenschutzgesetze. Sogar im EU-Mitgliedsstaat Luxemburg. Einmal ganz davon abgesehen, dass eine Menge Kunden davor weglaufen würden, sobald sie es mitbekämen. Und zwar zu recht. Aber Google ist nun einmal der beste Kumpel und Komplize der Spammer und Betrüger und will daran nichts ändern. Deshalb läuft so viel Spam über Google. Weil es für Spammer keine Probleme mit Google gibt. Nach meinen Erfahrungen ist es völlig sinnlos, einen kriminellen Missbrauch von Google-Diensten an Google zu melden. Google will einfach nur Reibach machen, aber die damit verbundenen Kosten und Aufwände werden der ganzen Welt aufgelastet. Das ist eine Herangehensweise, die bemerkenswert ähnlich zur Spam ist. Und genau so asozial.

Datenbestätigung erforderlich

Das steht schon im Betreff. Aber nett, dass ihr die sinnlose Zahl nicht noch einmal wiederholt habt.

Sehr geehrte Kundin, sehr geehrter Kunde,

Aber so genau mein Name!

nach einer kürzlichen Systemaktualisierung bitten wir Sie, Ihre hinterlegten Kontaktdaten zu überprüfen. Diese kurze Bestätigung stellt sicher, dass Ihr Zugang voll funktionsfähig bleibt und alle Sicherheitsstandards eingehalten werden.

Bitte prüfen Sie Ihre Daten unter:

Anmelden

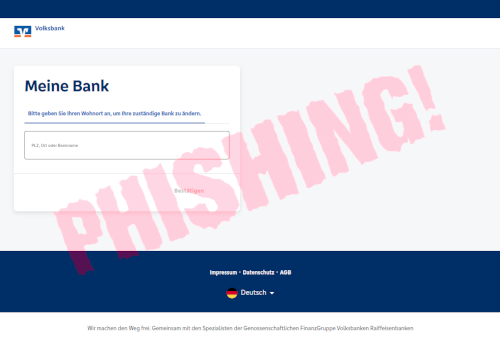

Der Link führt natürlich nicht zur Advanzia-Bank, sondern zu einer Website, wo es sofort eine Weiterleitung auf eine andere Website gibt.

$ mime-header https://jmlnetwork.com/adv/

HTTP/1.1 302 Found

Server: nginx

Date: Thu, 22 Jan 2026 08:45:08 GMT

Content-Type: text/html; charset=UTF-8

Content-Length: 0

Connection: close

Location: https://maisondesjeux.fr/-/

X-Cache-NxAccel: BYPASS

$ _

So so, „Haus der Spiele“. Oder vielleicht ein bisschen deutscher: „Spielhaus“. Wer denkt bei so einem Wort nicht sofort an seine Bank. 😁️

Alles, was man auf einer Website eingibt, die sich nach einem Klick in so eine Phishingspam öffnet, geht direkt an eine Betrügerbande. Auf dem Schaden bleibt man sitzen, und der Ärger ist groß, wenn Identität und Kreditkarte auf der ganzen Welt für Betrugsgeschäfte missbraucht werden.

Deshalb klickt man auch nicht in eine E-Mail. Und zwar niemals. Stattdessen einfach für solche Websites wie die der Bank ein Lesezeichen im Webbrowser anlegen und die Website nur noch über dieses Lesezeichen aufrufen. Dann kann einem niemand so einen giftigen Link unterschieben. Wenn man einmal so eine „komische Mail“ hat und nicht weiß, ob die nicht vielleicht doch von der Bank kommt, ruft man einfach im Webbrowser die Website auf und meldet sich dort wie gewohnt an. Wenn man dann keinen Hinweis auf das angebliche Problem sieht, hat man einen dieser gefürchteten Cyberangriffe abgewehrt. So einfach geht das. Macht das und klickt niemals in eine E-Mail. 🛡️

Mit freundlichen Grüßen

Ihr Аdvаnzіа Team

Аdvаnzіа Bank S.A.

9, rue Gabriel Lippmann · L-5365 Munsbach · Luxemburg

Natürlich hat die Advanzia-Bank nichts mit dieser Spam zu tun. Das sieht man daran, dass diese Spam sogar bei mir ankommt, und ich bin da kein Kunde.

Sicherheitshinweis: Wir bitten niemals per E-Mail um Passwörter. Führen Sie Updates nur nach direktem Login auf https://www.Аdvаnzіа-bank.de durch.

Sage ich doch! 😉️

© 2026 Аdvаnzіа Bank S.A. | Automatische Benachrichtigung

Oh, sogar die Jahreszahl stimmt. Das schafft nicht jeder Spammer.

Auf diesen völlig durchschnittlichen Text für eine Phishingspam folgen 164 Leerzeichen. Und dann folgt die folgende, aus irgendeiner anderen E-Mail kopierte Spamprosa, deren einziger Zweck es ist, Spamfiltern einen anderen Inhalt vorzuspielen, damit die Spam nicht als Spam erkannt wird. Das wäre nämlich schlecht für das Geschäft eines Trickbetrügers, wenn seine Spams gar nicht mehr ankämen. Leider hat die bis zur Unbenutzbarkeit moderne Software oft keine permanent sichtbaren Rollbalken (neudeutsch: Scrollbars) mehr an den Anzeigebereichen im Fenster, so dass man beim Lesen gar nicht mehr bemerkt, dass da noch etwas kommt – und deshalb funktioniert so ein primitiver Trick, ohne dass die Anwender skeptisch werden.

Genützt hat es nicht. Die Spam wurde zumindest bei mir sicher als Spam erkannt und in den Glibbereimer aussortiert.

Dennoch gebe ich Softwareentwicklern zu bedenken, ob man wirklich jeden Trend in der Benutzerführung mitmachen muss, oder ob man vielleicht doch besser optisch signalisiert, wie groß ein ausschnittsweise angezeigtes Dokument ist. Vor allem in diesem Internet, das von Kriminellen nur so wimmelt. Oder wollt ihr alle nur die Kriminalität fördern.

Innenleuchten

Zur Auswahl

Außenleuchten

Zur Auswahl

Gutscheinbedingungen

*Aktion gültig bis 25.01.2026. Teilnehmende Produkte sind direkt im Shop reduziert. Nur solange der Vorrat reicht.

**Gültig bis 25.01.2026. Sie erhalten 10% Rabatt ab einem Mindestkaufpreis von 109 € und 13% Rabatt ab einem Mindestkaufpreis von 159 €, jeweils mit dem Code “SALE”. Von der Rabattaktion ausgeschlossen sind Produkte dieser Hersteller. Pro Kunde und Bestellung nur einmal gültig, nicht kombinierbar mit anderen Rabattaktionen, nicht nachträglich von der Rechnung abziehbar.

Lampenwelt GmbH

Rabanusstraße 14-16

36037 Fulda

Tel: +49 (0) 30 311 ███ 99

E-Mail: gewerbe@lampenwelt.de

Kontaktformular

Gesellschaft mit beschränkter Haftung mit Sitz in Fulda • AG Fulda, HRB 8845 • Geschäftsführer: Vanessa Stützle, Ansgar Weber • USt-Ident-Nr. gemäß § 27a Umsatzsteuergesetz: DE 815559897 • Inhaltlich Verantwortlicher gem. §§ 5 DDG, 18 Abs. 2 MStV: Vanessa Stützle, Ansgar Weber

Preisänderungen und Irrtümer vorbehalten.

Sie erhalten diese E-Mail, weil Sie mit folgender E-Mail-Adresse einen Kauf getätigt haben: info@spreewald-auszeit.de

Um unsere Datenschutzerklärung zu lesen, klicken Sie hier.

Als Kunde der Lampenwelt GmbH erhalten Sie von uns kostenlos Produktempfehlungen per E-Mail.

Wenn Sie zukünftig keine Produktempfehlungen mehr bekommen möchten, so können Sie diese jederzeit abbestellen, ohne dass Ihnen hierfür andere als die Übermittlungskosten nach den Basistarifen entstehen.

Produktempfehlungen abbestellen. Alternativ und für sonstige Werbewidersprüche nutzen Sie bitte das Anliegen „Werbewiderspruch“ im Kontaktformular.

Ich habe die Telefonnummer der Lampenwelt GmbH im Zitat unkenntlich gemacht. Die werden heute wohl schon genug „Freude“ wegen des Missbrauchs einer ihrer E-Mails als Spamprosa haben… 😐️

Welchem eurer „Kunden“ mit ganz frischer Domain…

$ whois spreewald-auszeit.de | grep -i ^changed

Changed: 2026-01-19T16:45:51+01:00

$ _

…ihr diesen ganzen Ärger zu verdanken habt, wisst ihr jetzt wenigstens bei der Lampenwelt.