Was, ich kriege eine neue Telefonnummer? Von wen denn?

Von: ІNG <j1beaf8itdvs6lz@itcelaya.edu.mx>

An: undisclosed-recipients:;

Von jemanden mit dem Namen „ING“ – vermutlich war die Mutter geizig und wollte sich das „o“ für einen „Ingo“ einfach sparen – und mit einer ganz krummen Mailadresse, die ich noch nie gesehen habe. Aber dafür schreibt er gleich ganz viele Leute auf einmal an. Und alle haben sie Rf. 95538.

Die Mail wurde übrigens über eine US-amerikanischen IP-Adresse aus einem IP-Bereich von Google (jetzt als „Alphabet“ firmierend, der Name ändert sich, sonst ändert sich nix) versendet. Auf die sinnlose Abuse-Mail an Google verzichte ich. Es ist ein schöner Tag und ich mag heute keine Portion Kafka. 😉️

Ach ja, diese Mail wird klar als Spam erkannt. Mein rspamd hat ihr recht solide 17,43 Punkte gegeben, und bei mir gehts schon für fünf Punkte ins Tönnchen. Gut, es ist weit weg von den Rekorden um die 40 Punkte, die ich manchmal sehe, aber die Spamerkennung dürfte sicher genug sein. Deshalb wird auf diesen Phishingversuch kaum jemand reinfallen.

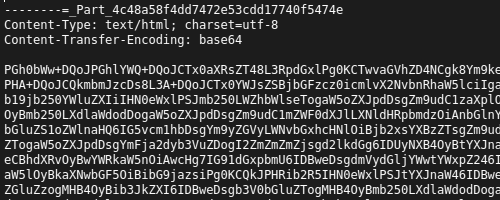

Wer in den Quelltext schaut, wird feststellen…

…dass der Quelltext nicht direkt lesbar ist. Er wurde in Base64 codiert, was man eigentlich nur bei Binärdateien macht. Dabei werden jeweils sechs Bit auf ein darstellbares Zeichen in 7-Bit-ASCII abgebildet. Wenn man so etwas hört, wird hoffentlich klar, wie alt E-Mail schon ist. Es handelt sich bei dieser Codierung nicht um eine Verschlüsselung, denn sie kann problemlos umgekehrt werden. Deshalb markiere und kopiere ich diesen ganzen Text und greife zu den Hilfsmitteln, die mir mein freundliches und stets dienstbares Betriebssystem zur Verfügung stellt (nicht vor der Kommandozeile erschrecken, und ja, unixoide Betriebssysteme sehen immer etwas erschröcklich aus, wenn man nicht daran gewöhnt ist):

$ xsel -bo | base64 -d | tee mailtext.html | sed 10q <html> <head> <title></title> </head> <body> <p> </p> <table class="rio_container" id="rio_container" style="font-family: inherit; font-size: 12px; font-weight: inherit; font-feature-settings: 'liga' 0; line-height: normal; border-collapse: collapse; font-style: inherit; background: #ffffff; width: 525px; margin: 0px auto; padding: 0px; outline: 0px; vertical-align: baseline; display: block;"> <tbody style="margin: 0px; padding: 0px; border: 0px; outline: 0px; font-weight: inherit; font-style: inherit; font-family: inherit; vertical-align: baseline; display: block;"> <tr style="margin: 0px; padding: 0px; border: 0px; outline: 0px; font-weight: inherit; font-style: inherit; font-family: inherit; vertical-align: baseline; display: block;"> $ file mailtext.html mailtext.html: HTML document, ASCII text, with very long lines (13297), with CRLF line terminators $ wc mailtext.html 19 296 16384 mailtext.html $ echo 16384 / 1024 | bc -l 16.00000000000000000000 $ _

Hui, das sind genau 16 KiB HTML für diese Mail, deren Text (mit Leerzeichen und Steuerzeichen wie Zeilenumbrüchen) 1.916 Byte lang ist. Spam ist nur selten effizient und ressourcenschonend. Das hat sie mit einer anderen, sehr ähnlichen, aber leider legalen Erscheinung gemeinsam: der Reklame. Davon, dass der Spammer auch versucht hat, ein Logo der ING-DiBa über eine Data-URL einzubetten, so dass er die Base64-Codierung in dieser URL noch einmal Base64-codiert hat, fange ich jetzt gar nicht erst an, und erst recht zeige ich nicht, welche Akrobatik ich dafür an der Kommandozeile hatte (es sah nicht so unähnlich aus). Immerhin, der Absender ist dabei ein bisschen mit seinem Werkzeugkasten durcheinander gekommen und sein Logo war zerschossen. In meinem Zitat der Spam nehme ich mal ein Logo aus einer früheren Phishingspam für Kunden der ING-DiBa, damit es ungefähr so aussieht, wie der Spammer es gern gehabt hätte, aber wegen seiner technischen Unfähigkeit nicht hinbekommen hat. Vielleicht klappt es ja beim nächsten Mal ein bisschen besser:

Geschatzter Kunde,Um die Sicherheit Ihres Kontos weiterhin zu gewährleisten, bitten wir Sie, Ihre Telefonnummer zu aktualisieren. Eine aktuelle Telefonnummer hilft uns, Sie bei wichtigen Kontoaktivitäten oder im Falle von Sicherheitsfragen schnell zu erreichen..

Bitte nehmen Sie sich einen Moment Zeit, um Ihre Telefonnummer zu überprüfen und zu aktualisieren. Dieser einfache Schritt trägt wesentlich zur Sicherheit Ihres Kontos bei.

Vielen Dank für Ihre schnelle Bearbeitung. Ihre Aufmerksamkeit hilft uns, Ihr Konto sicher und geschützt zu halten.

Mit freundlichen Grüßen,

Ihre ІNG-DіВа.

Datenschutzrichtlinien | AGB | Kontakt

Ja, der Spammer hat die letzten drei Links einfach weggelassen. Sein Text war ja schon fertig, seine Gedanken waren im Puff und der Wodka war lecker.

Natürlich führt der Link nicht zur ING-DiBa, sondern nach ein bisschen Weitergeleite – es ist ja Spam, da werden niemals direkte Links gesetzt, so wie das jeder denkende und fühlende Mensch machen würde, weil es einfacher und direkter ist – zu einer obskuren Webseite…

$ location-cascade https://boca.hozzt.com/~p4tcom/soon 1 https://boca.hozzt.com/~p4tcom/soon/ 2 https://p4t.com.tr/- 3 https://p4t.com.tr/-/ 4 de/mkfile.php?p=login $ lynx -dump https://p4t.com.tr/-/de/mkfile.php?p=login | sed 14q [logo.png] 5L63oa4gc-ci3bn8 2A42n25ma6ec0l5cd46e68n5 2ma5i23tf 7Z62ue8g6eab0n26gd7sd7d18afetc6e5an1 4Z7eu50g47a1bn85gddseen74udcmd2m8ee4fr9 ____________________ 8L18ea3tecz9dt99ea f1fe03 dSd4t31efal90lcbe22n3 cIedh3dr6cebcr6 dI2fN80G3 4I55B16A0cN5 / 4D4beb9p92o34t42n7fu9fm15m27e25rf 4Ia7nd8t1ce4bra7n6ae06t71b7baban00k62icdn2fg5 4P30I03N8 ____________________ 2Bbci85t9bt0ae2 bb1aefda80c68h7at78e00n3 9S9ei1fe3 1de2i99ef 3G39rf5o6ß- 8u6bnecd4 8Kb7l6de31i6dn2bs64cd5hb0rf6eb9i37b95u0fn3fg08.1 (BUTTON) Anmelden $ _

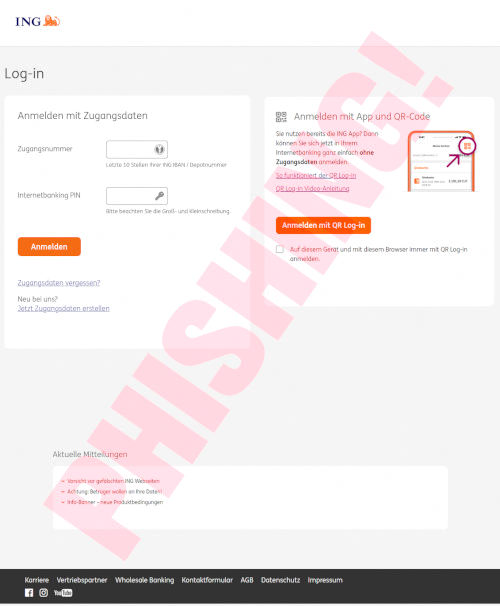

…die von blinden und schwer körperbehinderten Menschen gar nicht genutzt werden könnte, weil sie neben dem Anmeldeformular nur Zeichensalat enthält. Aber keine Sorge, das stört den Spammer nicht weiter. In einem richtigen Webbrowser – ich mache so etwas aus Sicherheitsgründen in einer virtuellen Maschine – sieht die Webseite so aus:

Alle Daten, die man dort eingibt, gehen direkt zu Trickbetrügern. Auf einer Telefonnummer, die man im nächsten Schritt angibt, wird man einen Anruf eines angeblichen Bankmitarbeiters erhalten, der „die Konfiguration abschließt“ oder einen ähnlichen Bullshit behauptet. Er bringt dann das Opfer dazu, eine betrügerische Transaktion zu bestätigen. Danach ist das Konto leergeräumt und bis an die Grenze überzogen, und das Opfer hat erstmal den Schaden.

Zum Glück für uns alle gibt es ein ganz einfaches und hundertprozentig wirksames Mittel gegen Phishing, einer der häufigsten Trickbetrugsformen im Internet: Niemals in eine E-Mail klicken! Wenn man nicht in eine Mail klickt, kann einem kein Krimineller so einen giftigen Link unterschieben. Stattdessen so etwas wie die Homepage der Bank immer über ein Browserlesezeichen aufrufen. Wenn man nach dem „Genuss“ einer derartigen Mail die Website der ING-DiBa über ein Browserlesezeichen aufruft, sich dort ganz normal anmeldet und im Folgenden feststellt, dass die in der Mail behaupteten Probleme gar nicht existieren (sonst bekäme man ja nach der Anmeldung einen Hinweis auf der Website angezeigt), kann man die Mail einfach löschen und sich angenehmeren Dingen zuwenden. So wehrt man einen dieser gefürchteten „Cyberangriffe“ ab. So einfach geht das. Macht das! 🛡️

Und vor allem: Erzählt auch anderen Menschen, wie man das macht! Schließlich wird jeder Mensch mit ein paar zehntausend Euro etwas besseres anzufangen wissen, als solchen Kriminellen den verfeinerten Lebensstil zu finanzieren. Sollen die Phisher doch verhungern!

Aber diese Spam geht noch weiter, denn dem Spammer ist da wohl so ein kleiner Unfall mit der Zwischenablage passiert:

Dein sechsstelliger Code

Hallo! Dein sechsstelliger Code ist:

075386

Nutze diesen Code um die Verifizierung in der App oder auf der Webseite abzuschließen.

Gib diesen bitte nicht weiter. Mitarbeiter von Klarna werden dich niemals bitten, diesen Code per Telefon oder SMS zu bestätigen.

Dieser Code ist nun für 10 Minuten gültig.

Support

Bei Fragen hierzu kontaktiere uns gerne unter

Du möchtest mehr über uns erfahren?

Besuche unsere Webseite unter https://www.klarna.com/de/

Klarna.

Klarna Bank AB (publ)

Handelsregister: SE556737-0431

USt-IdNr: SE556737043101

Vorstandsvorsitzender: Sebastian SiemiatkowskiPostanschrift Deutschland

Postfach 900162

90492 NürnbergHauptsitz

Sveavägen 46

111 34 Stockholm

SchwedenErfahre hier, wie du Betrugsversuche erkennen kannst. Du befürchtest, Opfer eines Betrugs geworden zu sein? Melde es umgehend unserem Kundenservice oder leite verdächtige E-Mails an phishing@klarna.com weiter.

Vermutlich hat der Phisher gerade die nächste Kampagne gegen Kunden der Klarna Bank (Firmierung mit Deppen Leer Zeichen) vorbereitet, als Ausgangsmaterial eine Originalmail der Klarna Bank (Firmierung mit Deppen Leer Zeichen) genommen und sich ein bisschen verheddert, weil er gleichzeitig noch seine ING-DiBa-Spam gemacht hat. Man macht aber auch immer komische Fehler, wenn man überarbeitet, unkonzentriert und betrunken ist! Aber vermutlich ist es dem Phisher egal, denn die sehr naiven Menschen, die er ums bitter verdiente Geld betrügen will, lesen gar nicht richtig, sondern klicken einfach drauflos. Und dann haben sie den Schaden.

So ein eindeutiges Anzeichen für einen Betrugsversuch hat man nur selten in der Spam.