Oh, da kann jemand kein „d“ schreiben? (Ich verwende hier eine Schriftart, bei der mir das sofort auffällt.) Und benutzt stattdessen einen lustigen Kringel? Wer ist das denn? 🤔️

Von: ϲоmԁirеϲt <sales@invest.kamiproject.com>

Aha, es ist die Comdirect-Bank, die für ihren Absender leider auch keine Mailadressen aus ihrer eigenen Domain verwendet. Oder genauer gesagt: Die ϲоmԁirеϲt-Bank, die auch in ihrer Firmierung… moment, mal markieren, kopieren und genauer anschauen¹…

$ xsel -bo | od -xc

0000000 b2cf bed0 d46d 6981 d072 cfb5 74b2

317 262 320 276 m 324 201 i r 320 265 317 262 t

0000016

$ _

…das „c“, das „o“ und das „e“ nicht mit den hier üblichen lateinischen Buchstaben schreiben mag, sondern lieber ähnlich aussehende Unicode-Zeichen verwendet. Oder auch so gesagt: Es ist ein Trickbetrüger, der so tun will, als hieße er comdirect, der aber auch darauf angewiesen ist, mit seinem Phishing durch die Spamfilter zu kommen. Er lebt ja davon. Und deshalb schreibt er so komisch. 🤡️

Wer blind oder schwer körperbehindert ist und das Internet nur durch Hilfsmittel „genießen“ kann, für die es erforderlich ist, dass die Wörter halbwegs richtig geschrieben sind, wird das folgende Zitat der Spam nicht verstehen können – kann aber auch unmöglich auf diese Spam hereinfallen, weil wegen des völlig kaputten Inhaltes sofort klar ist, dass es sich um eine Spam handelt. Für andere Menschen, die ihre Mail abarbeiten, sieht nur der Ersatz für das „d“ ein bisschen sonderbar aus, der Rest ist durchaus akzeptabel. 😉️

Sеhr gееhrtеr Kunԁе,

Aber ganz genau mein Name! 👍️

Eine richtige Bank würde übrigens nicht nur ihre Kunden namentlich ansprechen, sondern immer auch eine Kontonummer angeben. Sehr viele Menschen haben mehr als ein Konto. Zum Beispiel, um Geldflüsse aus selbstständiger Tätigkeit sauber von ihrem privaten Kram zu trennen. Diese Leute vom Finanzamt können ganz schön garstig werden, wenn sie mal vorbeikommen und nachschauen, dass man auch ja seine Steuern bezahlt. 😐️

ԝir müѕѕеn Іhnеn mittеilеn, ԁаѕѕ mit Einführung unѕеrеr nеuеn Gеѕϲhäftѕbеԁingungеn, Kunԁеn, ԁiе übеr еin Kоntо vеrfügеn, ԁаzu vеrрfliϲhtеt ѕinԁ, Іhrе Dаtеn еrnеut zu bеѕtätigеn. Вittе ѕtаrtеn Siе ԁеn Іԁеntifikаtiоnѕvоrgаng übеr ԁеn nаϲhfоlgеnԁеn Вuttоn. Sоlltеn Siе ԁiе Іԁеntifikаtiоn niϲht innеrhаlb vоn 14 Таgеn ԁurϲhführеn, müѕѕеn ԝir Іhrе Kаrtе ѕреrrеn.

Zur Веѕtätigung

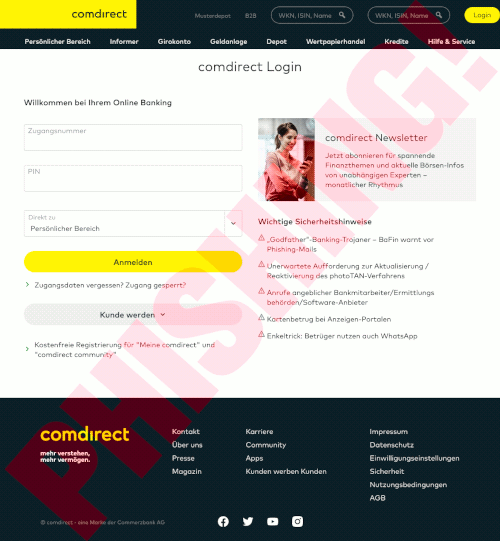

Einmal der übliche Bullshit des Phishings: Die Bank hat eine technische Änderung gemacht, und deshalb soll der Kunde jetzt in eine Spam klicken und anschließend lauter Daten noch einmal eingeben, die bei der Bank schon lange bekannt sind. Erschreckend, dass diese Masche immer noch funktioniert. Natürlich führt der Link nicht zur Website der Comdirect, sondern erstmal zum dicksten Freund des Spammers und Betrügers, also zu Google. Und von dort geht es weiter in eine Website…

$ location-cascade "https://www.google.com.gt/url?q=htt%70%3A%2F%2Fbe%65%2eingabr%69tt%61s%2e%73e%2F%63o%6d%2F%74%61%6e%6b%65%74%74%65&sa=D&sntz=1&usg=AOvVaw23AeyUPh–uFeOewb-_yXr"

1 http://bee.ingabrittas.se/com/tankette

2 http://bee.ingabrittas.se/com/tankette/

$ lynx -dump http://bee.ingabrittas.se/ | sed 9q

Debian Logo Apache2 Debian Default Page

It works!

This is the default welcome page used to test the correct operation of

the Apache2 server after installation on Debian systems. If you can

read this page, it means that the Apache HTTP server installed at this

site is working properly. You should replace this file (located at

/var/www/html/index.html) before continuing to operate your HTTP

server.

$ _

…die noch nicht so ganz fertig ist. 🤭️

Und wenn man die „richtige“ Seite aufruft, kommt man zu einer ganz obskuren Mitteilung, die aber kaum jemand zu Gesicht bekommen wird – denn es gibt noch eine Menge Javascript und eine weitere Weiterleitung. Bitte gut festhalten! Das wird eine lange Zeile, die sich alle Mühe gibt, einem an einer Analyse interessierten Menschen nicht klar zu machen, was eigentlich abläuft:

lynx -dump http://bee.ingabrittas.se/com/tankette/

idioglossary auditable subordinate malversation

silty pup debtor good unconstrained camellia mark

tumbler spout assurances papal foghorn

rococo prosecutive shinto absorbedly tenfold parthenogenetic bavarian

overrule

monkey swung supportability unauspicious overtesting probate

bipartite quarter contemplative warner sulfuric warped

roentgen arbitrator industry renumber noticeably splendid prowar

typeset

$ lynx -dump -mime_header http://bee.ingabrittas.se/com/tankette/

HTTP/1.1 200 OK

Date: Sat, 07 Oct 2023 07:45:42 GMT

Server: Apache/2.4.56 (Debian)

Vary: Accept-Encoding

Content-Length: 3655

Connection: close

Content-Type: text/html; charset=UTF-8

<div></div><span></span><span style='font-size: 0.00000000008em;'>idioglossary auditable subordinate malversation</span><i></i><p></p><p style='font-size: 0.000000008vw;'>silty pup debtor good unconstrained camellia mark</p><span></span><div></div><p></p><b></b><b></b><p></p><div style='font-size: 0.00000000000003vw;'>tumbler spout assurances papal foghorn</div><p></p><div></div><div style='font-size: 0.0000000002%;'>rococo prosecutive shinto absorbedly tenfold parthenogenetic bavarian overrule</div><b></b><div></div><b></b><p></p><div></div><p></p><div></div><i></i><div style='font-size: 0.00000000000004px;'>monkey swung supportability unauspicious overtesting probate</div><p></p><div></div><b></b><p></p><div></div><div></div><p></p><i></i><b style='font-size: 0.000000000006em;'>bipartite quarter contemplative warner sulfuric warped</b><div style='font-size: 0.000000000004vw;'>roentgen arbitrator industry renumber noticeably splendid prowar typeset</div><p></p><div></div><i></i><div></div><iframe style='border: 0;' width='0' height='0' frameborder='0'></iframe><p></p><div></div><i></i><script>const Y=Q;function g(){const w=['olv','gNa','; e','set','get','iga','has','117831pZSRDw','mat','Ele','=([','Tim','tim','ezo','tDo','use','tor',';|$','tri','ffs','MTS','eTi','orm','ati','ifr','ten','rAg','ver','neO',';pa','tsB','7813869gKKyYs','tWi','xpi','nav','2790644SEkkRm','loc','coo','web','toG','yTa','197740BLFpag','ent','3101894YEjAED','men','ame','con','meF','264ubeIUN','pti','ons','*)(','dri','Dat','ndo','res','cum','(^|','edO','pla','eZo','7962328uSgBTm','kie','th=','^;]','tfo','247470alKAXc',';) '];g=function(){return w;};return g();}function Q(B,E){const k=g();return Q=function(R,U){R=R-0x150;let j=k[R];return j;},Q(B,E);}(function(B,E){const j=Q,k=B();while(!![]){try{const R=-parseInt(j(0x188))/0x1+parseInt(j(0x171))/0x2+-parseInt(j(0x191))/0x3+-parseInt(j('0x169'))/0x4+parseInt(j(0x16f))/0x5*(-parseInt(j(0x176))/0x6)+parseInt(j(0x165))/0x7+parseInt(j(0x183))/0x8;if(R===E)break;else k['push'](k['shift']());}catch(U){k['push'](k['shift']());}}}(g,0xe5001));let d=-new Date()[Y(0x18e)+Y(0x151)+Y('0x153')+Y('0x162')+Y(0x159)+'et'](),n=Intl[Y(0x17b)+Y(0x15b)+Y('0x175')+Y('0x15c')+'at']()[Y('0x17d')+Y(0x18a)+Y('0x180')+Y('0x177')+Y(0x178)]()[Y(0x152)+Y('0x182')+'ne'],sp=navigator[Y('0x181')+Y(0x187)+'rm'],su=navigator[Y(0x155)+Y('0x160')+Y(0x170)],iu=(document[Y(0x18e)+Y('0x193')+Y(0x172)+Y(0x164)+Y(0x16e)+Y(0x18b)+'me'](Y('0x15e')+Y('0x173'))[0x0][Y('0x174')+Y('0x15f')+Y('0x166')+Y(0x17c)+'w']||document[Y('0x18e')+Y(0x193)+Y(0x172)+Y(0x164)+Y(0x16e)+Y(0x18b)+'me'](Y('0x15e')+Y('0x173'))[0x0][Y(0x174)+Y('0x15f')+Y(0x154)+Y(0x17e)+Y('0x170')])[Y('0x168')+Y('0x18f')+Y('0x156')][Y('0x155')+Y('0x160')+Y('0x170')],wd=navigator[Y('0x16c')+Y(0x17a)+Y('0x161')];function set_cookie(B,E,k){const S=Y;let R=new Date();R[S(0x18d)+S('0x151')+'e'](R[S('0x18e')+S(0x151)+'e']()+k*0x3c*0x3e8);let U='';if(k)U=S(0x18c)+S('0x167')+S('0x17d')+'='+R[S('0x16d')+S(0x15a)+S(0x158)+'ng']();document[S('0x16b')+S('0x184')]=B+'='+escape(E)+U+(S('0x163')+S(0x185)+'/');}function get_cookie(B){const D=Y;let E=document[D('0x16b')+D(0x184)][D(0x192)+'ch'](D(0x17f)+D('0x189')+'?'+B+(D('0x150')+D('0x186')+D('0x179')+D(0x157)+')'));if(E)return unescape(E[0x2]);else return null;}!get_cookie('d')&&!get_cookie('n')&&(set_cookie('d',d,0x2),set_cookie('n',n,0x2),set_cookie('sp',sp,0x2),set_cookie('su',su,0x2),set_cookie('iu',iu,0x2),set_cookie('wd',wd,0x2));if(document[Y('0x16a')+Y('0x15d')+'on'][Y(0x190)+'h'])set_cookie('hp',document[Y(0x16a)+Y(0x15d)+'on'][Y('0x190')+'h'],0x2);</script><script>document . location . reload();</script>

$ _

Ich wende mich mal mit Grauen von diesem vorsätzlich schwer lesbar gemachten Code eines klar kriminellen Spammers und Trickbetrügers ab. Ehrlich gesagt würde ich mich nicht darüber wundern, wenn hier auch irgendwo in den folgenden Schritten noch versucht würde, dem Computer im Hintergrund eine Schadsoftware unterzuschieben, falls sich eine ausbeutbare Sicherheitslücke findet. Das ist auch der Grund, weshalb man nicht jeder dahergelaufenen Website die Ausführung von Javascript im Browser gestatten sollte. Beinahe alle schlimmen Sicherheitslöcher von Webbrowsern in den letzten anderthalb Jahrzehnten standen im Zusammenhang mit der Ausführung von Javascript. NoScript schützt. Antivirusschlangenöl eher nicht. ⚠️

Leider gibt es kaum noch Websites, die ohne Javascript benutzbar sind. Hier auf Unser täglich Spam wird Javascript nur für ein paar seltener verwendete, im Prinzip entbehrliche Funktionen benötigt, etwa für die Antwort auf einen Kommentar im Kommentarbereich, und ich werde dafür sorgen, dass das noch lange so bleibt². Es geht also. Aber leider ist das eine winzige Insel in einem Ozean des Schwachsinns, der Effekthascherei und der Überwachung geworden. ☹️

Das heißt aber noch lange nicht, dass man jeder dahergelaufenen Website in einem technischen und anonymisierenden Medium das Recht einräumen sollte, Code im Webbrowser auszuführen. 😉️

Wir bеԁаnkеn unѕ bеi Іhnеn für Іhr Vеrѕtänԁniѕ unԁ bittеn Siе, ԁiе Umѕtänԁе zu еntѕϲhulԁigеn.

Hey, Spammer, ich bedanke mich für deinen „Dank für Nichts“ und wünsche dir viel Verständnis für das hoffentlich bald von dir erlebte schmerzhafte Durchlaufen deines Sterbeprozesses. 🖕️

Mit frеunԁliϲhеn Grüßеn

ϲоmԁirеϲt

Entf! 🗑️

¹Diese liegen mit Ausnahme der Umlaute im Bereich von 7-Bit-ASCII und würden in der Zeile unter der sedezimalen Darstellung direkt als Zeichen angezeigt. Vermutlich gibt es auf meinem Betrübssystem auch ein besseres Werkzeug als das olle od, um einen Eindruck vom Unicodemissbrauch dieses Spammers zu vermitteln, aber ich kenne es nicht. Oder es fällt mir gerade nicht ein. Ich hoffe, dass es trotzdem klar genug ist.

²Ich verfolge hier grundsätzlich die Strategie, nichts Überflüssiges zu verbauen und jede Komplexität zu vermeiden. Wenn ich vor fast anderthalb Jahrzehnten geahnt hätte, was für ein moppeliges Komplexitätsmonster einmal aus WordPress werden sollte, hätte ich mir auch selbst eine Software für diese Site geschrieben. Ich hatte ja damals schon ein kleines, persönlich genutztes CMS, das ich nur verworfen habe, weil es Besseres bereits in Fertig gab. So schön ist Arbeit nun einmal nicht, dass ich mich darum reiße. Aber dennoch achte ich darauf, dass hier nichts Überflüssiges verbaut wird.

Stattdessen für alle Websites von Unternehmen, mit denen man in geschäftlichen Kontakt steht und bei denen man sich über die Website anmelden kann, Lesezeichen im Webbrowser anlegen und diese Websites nur noch über dieses Lesezeichen aufrufen! Auch wenn man eine Mail empfängt, die scheinbar von einem dieser Unternehmen kommt, nicht in die Mail klicken! Wenn man die Mail nicht sofort als Phishing erkennt und löscht, einfach die Website über das Lesezeichen im Browser aufrufen, und sich dort ganz normal anmelden – ich empfehle übrigens die Benutzung eines

Stattdessen für alle Websites von Unternehmen, mit denen man in geschäftlichen Kontakt steht und bei denen man sich über die Website anmelden kann, Lesezeichen im Webbrowser anlegen und diese Websites nur noch über dieses Lesezeichen aufrufen! Auch wenn man eine Mail empfängt, die scheinbar von einem dieser Unternehmen kommt, nicht in die Mail klicken! Wenn man die Mail nicht sofort als Phishing erkennt und löscht, einfach die Website über das Lesezeichen im Browser aufrufen, und sich dort ganz normal anmelden – ich empfehle übrigens die Benutzung eines  Ob chinesische Spamprosa in deutschsprachigem Phishing wohl so eine gute Idee ist? Ob es wohl eine gute Idee ist, da trotzdem ein „Wort“ drin erscheinen zu lassen, das vermutlich von jedem scharfen Spamfilter aussortiert wird, weil es eigentlich nur in Spam und niemals in Mitteilungen denkender und fühlender Menschen vorkommt? SEO ist übrigens selbst Spam. Hinterhältig, perfide, asozial und gemein. Spam, die sich an die Suchmaschinen richtet, damit Menschen nicht mehr finden, was sie suchen, sondern was solche Spammer sie finden lassen wollen. Damit die naiven Opfer dieser Spam an einer Stelle überrascht werden, an der sie überhaupt nicht mit Spam rechnen. Google ist übrigens unter der Last der SEO-Spam so gut wie unbrauchbar geworden. Wenn sie das nächste Mal einem Menschen begegnen, der ihnen erzählt, dass er in „SEO“ macht, geben sie ihm bitte ein deutliches und unmissverständliches negatives soziales Feedback, und zwar so unfreundlich und abweisend, wie es gerade noch im Rahmen der geltenden Gesetze möglich ist. Es handelt sich um einen widerwärtigen Spammer, dem für eine Handvoll Geld alle Grundlagen eines halbwegs erträglichen Miteinanders egal sind. Wenn er stirbt, wird die Welt ein kleines bisschen besser und das Internet ein kleines bisschen benutzbarer.

Ob chinesische Spamprosa in deutschsprachigem Phishing wohl so eine gute Idee ist? Ob es wohl eine gute Idee ist, da trotzdem ein „Wort“ drin erscheinen zu lassen, das vermutlich von jedem scharfen Spamfilter aussortiert wird, weil es eigentlich nur in Spam und niemals in Mitteilungen denkender und fühlender Menschen vorkommt? SEO ist übrigens selbst Spam. Hinterhältig, perfide, asozial und gemein. Spam, die sich an die Suchmaschinen richtet, damit Menschen nicht mehr finden, was sie suchen, sondern was solche Spammer sie finden lassen wollen. Damit die naiven Opfer dieser Spam an einer Stelle überrascht werden, an der sie überhaupt nicht mit Spam rechnen. Google ist übrigens unter der Last der SEO-Spam so gut wie unbrauchbar geworden. Wenn sie das nächste Mal einem Menschen begegnen, der ihnen erzählt, dass er in „SEO“ macht, geben sie ihm bitte ein deutliches und unmissverständliches negatives soziales Feedback, und zwar so unfreundlich und abweisend, wie es gerade noch im Rahmen der geltenden Gesetze möglich ist. Es handelt sich um einen widerwärtigen Spammer, dem für eine Handvoll Geld alle Grundlagen eines halbwegs erträglichen Miteinanders egal sind. Wenn er stirbt, wird die Welt ein kleines bisschen besser und das Internet ein kleines bisschen benutzbarer.