Diesen wunderhübschen „Namen“ hat er wohl von seiner Mutter bekommen, der Spammer, da kann man nichts dagegen machen. Diesen keywordreichen „Namen“ muss er dann auch gleich mal mit einem Link auf Github verlinken, damit der „Name“ nicht umsonst so voller Keywords ist. Seine IP-Adresse ist aus Russland, da könnte man schon mehr gegen tun (es gibt ja VPNs), und sein Spamskript hat ein kleines Fehlerchen. Es ist eben so ein richtiger Qualitätsspammer. Aber dass das Spamskript nicht so gut funktioniert, nimmt der Spammer gern in Kauf, hauptsache, er muss nicht selbst arbeiten und morgens um 7:26 Uhr solche Kommentare für Unser täglich Spam von Hand schreiben, statt einfach seinen Rausch von gestern auszuschlafen:

Hurrah, that’s what I was seeking for, what a stuff! existing here at this weblog, thanks admin of this web site.

Kein so toller Kommentar, sondern eher eine Ausrede für den Link auf Github. Er kann ja nicht einfach „Blah“ schreiben. Sonst wird der „Kommentar“ noch gelöscht. Lob scheint oft stehenzubleiben, so oft wie ich jeden Tag von Kommentarspammern gelobt werde.

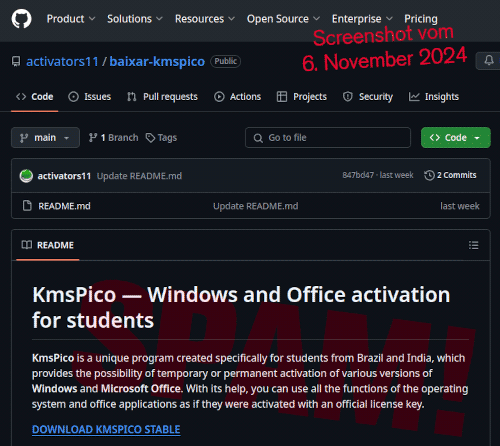

Gut, eigentlich ist Github eher fürs verteilte Entwickeln und Versionieren von Software da, aber da kann man ja auch Texte hinlegen, die man in Markdown auszeichnet, und da kann man dann den nächsten Link reinpacken. Das sieht dann so aus:

Um die Schadsoftware… ähm… den „Aktivator“ nicht weiter zu verbreiten, kann ich hier leider nicht einmal eine Archivversion verlinken. Die Spam habe ich schon bei Github gemeldet. Wer dort auf den Downloadlink klickte, käme nach einigen Weiterleitungen zu einem weiteren Downloadlink, der endlich das Herunterladen eines ZIP-Archives ermöglichte.

Das gibt heute mal wieder einen lustigen Spaziergang durch schlüpfrige Gefilde.

Mal schauen, was im Archiv steckt – ich kürze in meiner Mitschrift ein paar Zeilen raus, die sonst nur den Text aufblähen würden¹:

$ 7z l 4c1vdr0_km05___a_1_n_02024p.zip […] Scanning the drive for archives: 1 file, 49807074 bytes (48 MiB) Listing archive: 4c1vdr0_km05___a_1_n_02024p.zip […] Date Time Attr Size Compressed Name ——————- —– ———— ———— ———————— 2024-08-15 03:59:40 ….A 0 0 password = 2024 2024-09-13 11:58:57 ….A 49806734 49806734 𝙆𝙈𝙎𝙋𝙞𝙘𝙤.rar ——————- —– ———— ———— ———————— 2024-09-13 11:58:57 49806734 49806734 2 files $ mkdir virus $ 7z -bb0 -ovirus x 4c1vdr0_km05___a_1_n_02024p.zip […] $ cd virus $ ls -l insgesamt 48640 -rw-rw-r– 1 elias elias 49806734 Sep 13 12:58 𝙆𝙈𝙎𝙋𝙞𝙘𝙤.rar -rw-rw-r– 1 elias elias 0 Aug 15 04:59 'password = 2024' $ _

Oh, wie lustig: Sinnlose Unicodezeichen in einem Dateinamen, einfach nur, damit er irgendwie wichtig aussieht. Mehr muss man eigentlich nicht sehen, um ganz schnell wegzulaufen. Aber die Zielgruppe hält so etwas vermutlich eher für ein Qualitätsmerkmal. Die denkt sich so etwas wie „Oh, sogar der Dateiname enthält fette und kursive Buchstaben, ich wusste bis eben gar nicht, dass das geht. Das müssen ganz professionelle Profis mit speziellen Spezialkenntnissen gemacht haben, es handelt sich also nicht um Dreck, sondern um etwas richtig Leckeres und Gutes“. 👑️

Nun, das ist nicht der Fall. Und zwar niemals. Jeder denkende und fühlende Mensch würde es vermeiden, Probleme zu provozieren. Es gibt Schriftarten, die keine vollständige Unicodeabdeckung haben, und es gibt Anwender, die solche Schriftarten als Standard einstellen, weil sie ihnen gefallen oder weil diese als gut lesbar empfinden; zudem gibt es Dateisysteme, die ebenfalls völlig unerwartete Probleme bei Verwendung obskurer Sonderzeichen bereiten können. Und Betrübssysteme. Es ist noch gar nicht so lange her, dass man einen Absturz von Apples iOS mit einer Zeichenkombination provozieren konnte, die man zum Beispiel in einer Mail, einer Message oder einen Dateinamen aufnimmt. Warum sollte man so ein Risiko in Kauf nehmen, wenn man keinen Vorteil von der größeren Zeichenauswahl hat? Solche „Tricks“ auf dem Niveau eines verspielten Elfjährigen sind ein klares Warnzeichen. 💩️⚠️

Apropos „Tricks auf dem Niveau eines verspielten Elfjährigen“: Es ist natürlich für den Zweck eines Passwortes vollkommen sinnlos, ein Passwort zu vergeben, wenn man es gleich dazuschreibt. (Was leider nicht bedeutet, dass ich nicht schon hunderte von Post-it-Zetteln an Bildschirmen gesehen hätte, auf denen Passwörter notiert wurden, weil Menschen oft nicht verstehen, was der Sinn eines Passwortes ist und warum Computersicherheit durch Passwörter nur funktioniert, wenn man das Passwort auch geheimhält und immer nur dort verwendet, wo man sich damit authentifiziert. Betriebliche Passwortrichtlinen der absurden Art – so etwas wie „das Passwort muss jede Woche gewechselt werden und einen Buchstaben, eine Ziffer, ein Sonderzeichen, ein Emoji und eine ägyptische Hieroglyphe enthalten, darf aber kein Datum sein und auch nicht teilweise in einem Wörterbuch erscheinen“ – sorgen dann dafür, dass die meisten Menschen völlig überfordert sind, und das alles für einen Gewinn an „Sicherheit“ durch die erzwungenen Passwortwechsel, der gegen null tendiert.) Es würde ja auch niemand seine Haustür abschließen, um dann den Haustürschlüssel offen sichtbar an die Tür zu hängen und auch noch dranzuschreiben, dass man damit jetzt wirklich die Tür aufschließen kann. Am besten auf einem benutzerfreundlich in Blickhöhe an die Haustür geklebten Post-it-Zettel. Da könnte man sich das Abschließen auch einfach sparen. Ein unnötiger Arbeitsschritt weniger. 🗝️

Das RAR-Archiv, das in einem ZIP-Archiv verpackt wurde, wurde nur aus einem Grund passwortgeschützt: Um eine automatische Analyse durch Antivirusprogramme zu verhindern. Deshalb sage ich ja mit großer Bestimmtheit, dass es sich hier um Schadsoftware handelt. In jedem anderen Kontext wäre so eine Vorgehensweise völlig sinnlos und dumm.

Achtung, ich kürze wieder ein bisschen¹.

$ 7z -bb0 -p2024 x *.rar

[...]

Scanning the drive for archives:

1 file, 49806734 bytes (48 MiB)

Extracting archive: 𝙆𝙈𝙎𝙋𝙞𝙘𝙤.rar

[...]

ERROR: Unsupported Method : 𝙆𝙈𝙎𝙋𝙞𝙘𝙤/read.txt

ERROR: Unsupported Method : 𝙆𝙈𝙎𝙋𝙞𝙘𝙤/𝙆𝙈𝙎𝙋𝙞𝙘𝙤.exe

Sub items Errors: 2

Archives with Errors: 1

Sub items Errors: 2

$ _

Oh, mein 7zip für die Kommandozeile hat Probleme? Vermutlich mit den obskuren, aber eigentlich zulässigen Namen für Datei und Verzeichnis? Das habe ich ja schon lange nicht mehr erlebt. (Da seht ihr noch einen Grund, warum man Spielereien mit sinnlosen Unicodezeichen im Dateinamen besser unterlässt, wenn man darauf angewiesen ist, dass es auch funktioniert. Und nein, ich habe jetzt keine Lust, ein Ticket für diesen 7zip-Fehler aufzumachen. Dafür müsste ich nämlich erstmal herausbekommen, wie man den Fehler provoziert und selbst ein entsprechendes Archiv bauen, denn dieses Archiv voller Gift und informationstechnischem Sondermüll werde ich ganz sicher nicht irgendwo hinlegen, wo es jemand auch nur versehentlich aufmachen und die Inhalte beklicken könnte. Aber vielleicht hat ja jemand anders Lust. Ich bin nur müde.)

Na gut, dann eben etwas älteres, gereifteres, robusteres! Ein Hauch von alten Zeiten weht mir in die Nüstern, wenn ich so etwas tippe – und er riecht gar nicht so schlecht:

$ unrar -p2024 e *.rar UNRAR 6.11 beta 1 freeware Copyright (c) 1993-2022 Alexander Roshal Extracting from 𝙆𝙈𝙎𝙋𝙞𝙘𝙤.rar Extracting read.txt OK Extracting 𝙆𝙈𝙎𝙋𝙞𝙘𝙤.exe OK All OK $ ls -l insgesamt 206596 -rw-rw-r– 1 elias elias 161739843 Aug 26 19:27 𝙆𝙈𝙎𝙋𝙞𝙘𝙤.exe -rw-rw-r– 1 elias elias 49806734 Sep 13 12:58 𝙆𝙈𝙎𝙋𝙞𝙘𝙤.rar -rw-rw-r– 1 elias elias 0 Aug 15 04:59 password = 2024 -rw-rw-r– 1 elias elias 677 Sep 13 12:55 read.txt $ file *.exe 𝙆𝙈𝙎𝙋𝙞𝙘𝙤.exe: PE32 executable (GUI) Intel 80386, for MS Windows, Nullsoft Installer self-extracting archive $ _

Oho, ein Archiv, in dem ein passwortgeschütztes Archiv liegt, in dem wiederum ein Archiv liegt, das sich unter Microsoft Windows beim Doppelklick selbst entpackt. Da hat jemand aber Lust, es richtig kompliziert zu machen. Ich will jetzt gar nicht weiter mit meinen länglichen Kommandozeilenmitschriften langweilen und fasse mal zusammen: Das Archiv enthält 215 Dateien aller Art, zum Beispiel DLLs, Javaarchive, ausführbare Dateien für Microsoft Windows, Schriftarten, Bilder. Alles von einem Spammer mit seiner Spam verbreitet. Ungefähr die Hälfte der gegenwärtig gebräuchlichen Antivirusprogramme erkennt den Müll schon als gefährlich oder als Schadsoftware, und ungefähr die andere Hälfte noch nicht, so dass der gläubige Nutzer öfter mal ungewarnt ins Verderben rennt. Schade für die, die sich auf ihr Schlangenöl verlassen, denn sie sind öfter mal verlassen. So ein Antivirusprogramm liegt mit seinen Signaturen immer einige Stunden oder gar Tage hinter der kriminellen Wirklichkeit zurück.

Verlasst euch lieber aufs Gehirnchen! 🧠️

Der Zweck dieser Spam war es natürlich nicht, dass Leser von Unser täglich Spam direkt auf den Link klicken sollen, um sich die Pest auf den Computer zu holen. Die Keywords im „Namen“ des Spammers machen klar, dass es in Wirklichkeit darum geht, die Suchmaschinen und insbesondere Google zu manipulieren, damit Leute nicht mehr finden, was sie suchen, sondern das, was Kriminelle und SEO-Spammer sie finden lassen wollen. Zum Beispiel, wenn sie Google oder ein angelerntes neuronales Netzwerk (wie gut Suchen mit so genannter „künstlicher Intelligenz“ manipulierbar sind, werden wir in den nächsten drei, vier Jahren noch viel häufiger erfahren, als uns lieb ist – die Leute, die es versuchen werden, weil sie davon nun einmal leben, können sehr „kreativ“ sein und die angelernten neuronalen Netze können nicht so leicht daran angepasst werden, weil niemand versteht, warum sie funktionieren) danach fragen, wo und wie sie denn jetzt ihr Windows 7 mit einem kostenlosen Download aktivieren können. Oder ihr Microsoft Office.

Die armen Schüler, die angeblich immer noch Windows 7 benutzen müssen und sich deshalb so einen Müll mit einer Spam andrehen lassen, tun mir ein bisschen leid. Vielleicht sollten sie einfach ein freies Betrübssystem nutzen… 😅️

Ach! Entf! 🗑️

¹Für die meisten Leser wird so eine Kommandozeile eh nur unverständlich und ein bisschen kryptisch sein. Leider. Aber ich kann so in nachvollziehbarer Weise zeigen, was des Pudels Kern ist.

Auf GitHub selbst sind die Spammer auch schon angekommen. Ich hatte letztens einen Bugreport bei einem Projekt gepostet, da kam ein Botkommentar á la „Fix here“ mit einem Link, wo man ein ZIP-Archiv bekam mit einer Windows-Exe drin.

Es handelte sich bei dem Projekt aber um eine plattformunabhängige .net-Library. Die heutzutage für das Endprodukt als Abhängigkeit im Build-Prozess angegeben wird, und selbiger läuft auch idR automatisiert in einer VM oder Container, üblicherweise unter Linux.

Kurzum: selbst wenn das legitim gewesen wäre, das hätte nie funktioniert. Und wer bei GitHub Issues postet, sollte niemals auf so etwas reinfallen. Wie kommt ein Spammer auf solche Ideen?

Wie der verehrte ‚Nachtwächter‘ schon oft anmerkte, investieren die meisten Spammer nicht viel ins Nachdenken. Es kommt wohl auch oft eher darauf an, Such-Ergebnisse zu manipulieren; da wird *jedes* erreichbare Kommentarfeld zugespammt, egal, wo und in welchem Zusammenhang es steht. Man bekommt ja auch Spam von Kommentarseiten bei Behörden oder Organisationen, die eine Bestätigungs-Mail mit dem kompletten Text des Kommentars verschicken …

Das wird alles noch schlimmer, je mehr die losgelassenen angelernten Neuronalen Netze von diesen manipulierten Suchergebnissen in ihre Textbasen aufnehmen. Und dann Support-Personal ‚ersetzen‘… 🙁

Das stimmt schon, aber in meinem Fall richtete sich der Spamkommentar direkt an mich, der wollte mir seine Schadsoftware als Bugfix verkaufen, wobei das eben alles nicht zusammen gepasst hatte.

Da hätte er ja vorher lesen und verstehen müssen, unter welchem Bezug der ‚Kommentar‘ nacher ankommt – und ihn ggf. nicht abschicken – das wäre mehr Aufwand für weniger Effekt. Vermutlich war der an dich adressierte Kommentar öffentlich sichtbar und von Suchmaschinen zu indizieren? – Ziel erreicht! Wenn es /einer/ (du) als Spam erkennt – was solls, solange genug andere genasführte den Link aufrufen…

Gibt soo viele Beispiele hier im Blog, wo unter einem Artikel auf deutsch gegen Suchmaschinen-Verwirrung oder z.B. „Fremd-Artikel“ zuerst auf englisch gelobhudelt und dann genau sowas angeboten oder verlinkt wird. Vielleicht, weil der elektrische ‚Helfer‘ meinte, daß es (wenigstens entfernt) zum Thema paßt und der Spammer den Text sowieso nicht verstanden hat?

Sollte man nicht auch beim Entpacken vorsichtigerweise immer die neueste Version nehmen – es soll schon sowas wie vergiftete Archive gegeben haben, die Schwachstellen im Entpack-Programm ausnutzen konnten… Auf meinem ’stable‘-Release liegt ein unrar Version 7.01 herum, immerhin. 7-zip hat dieses Jahr auch schon 5 Updates hingelegt – allerdings nicht mein p7zip. (Ò.o)

Sehr guter Einwand. 👍

[…] und Phishing in E-Mail: Niemals in eine E-Mail klicken! Kaputte Dateien in Mailanhängen habe ich hier auch schon öfter mal zeigen können. Wer nicht in eine E-Mail klickt, ist vor den beiden wichtigsten Formen der so genannten […]