Hallo,

Ich heiße aber „Hi“!

heute ist Ihr Glückstag! Ihr guter Freund Christian hat Sie eingeladen, ebenfalls bei uns im Ruby Palace Casino zu spielen. Er hat bereits mehr als 350 Euro beim Video Poker gewonnen.

Wow, habe ich heute ein Glück. Ich kriege Spam von Affiliate-Spammern, die Geld dafür kassieren, dass sie andere Leute in irgendwelche Abzock-Casinos im Internet treiben. Und diese Leute sagen auch noch was von „guter Freund“. Ich habe so ein Glück, ich könnte morden vor Glück!

Und er ist nicht der Einzige – dank Auszahlungsquoten, die 97% regelmäßig überschreiten, gibt es bei uns täglich große Gewinne. Und Sie könnten als Nächstes dabei sein. Falls Video Poker nicht so Ihr Ding ist… keine Sorge. Bei uns gibt es eine große Auswahl an Spielen, von klassischen Tischspielen wie Craps und Blackjack bis hin zu hochmodernen Spielautomaten wie Thunderstruck II und The Dark Knight™.

Und das ist ein ganz tolles Abzock-Casino. Da gibts ganz viele auf dem Bildschirm dargestellte „Spiele“, die mit viel Grafik so tun, als seien sie etwas anderes als die Anzeige eines Rechenvorgangs. Aber obwohl da Walzen, Würfel, Karten und Kugeln gezeigt werden, handelt es sich immer um ein vom Betreiber beliebig und unentdeckbar manipulierbares Ereignis. Und damit man diesem Betreiber vertraut, gibt es eine Flut von illegaler und asozialer Spam, die echt freundlich formuliert ist. Was wird es wohl bedeuten, dass diese Casino-Betreiber aus irgendeinem Grund der Meinung sind, dass sich ohne illegale und asoziale Spam niemand für ihre Abzock-Casinos interessiert? Ach! Vermutlich liegt das einfach daran, dass das so tolle Läden sind…

Jeder Freund von Christian ist ein Freund von uns und so geben wir Ihnen einen besonderen 200% Bonus auf Ihre erste Einzahlung, der Ihr Guthaben verdreifacht. Ein einzigartiges Angebot, dass garantiert von niemand anders übertroffen wird.

Und ein einzigartiges Angebot gibt es. Ich kann denen einen großen grünen 100-Euro-Schein geben, und die zeigen mir in einem Computerprogramm dann 300 Euro an. Das ist doch ein toller Tausch, da fühlste dich wie Hans im Glück! Wer könnte dazu „nein“ sagen?!

Worauf warten Sie noch? Tragen Sie sich wie Christian auf der Liste der Gewinner ein. http://gsn-bau.de/yxvejfvh.htm

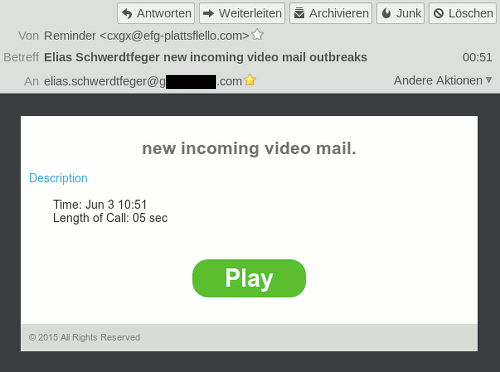

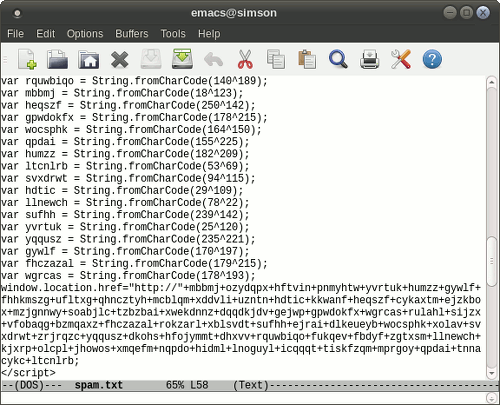

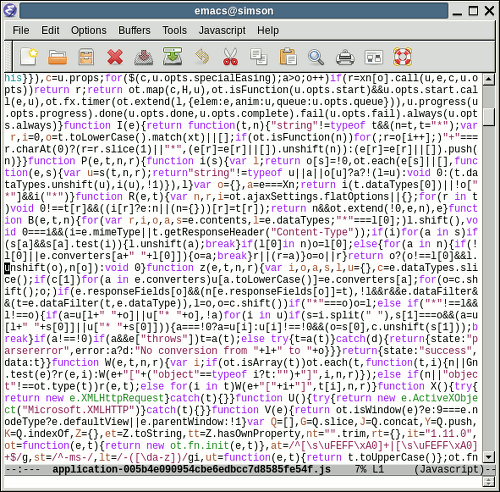

Um den Eindruck von Seriosität zu erhöhen, wird nicht etwa eine eigene Domain in der Spam verbrannt, sondern einfach eine Website von anderen Leuten – in diesem Fall die Bremer Gesellschaft für Gesamtkonzeptionen in Sanierung und Neubau¹ – mit einem Crack übernommen, und da wird dann die Weiterleitung draufgespielt. Und die ist nicht etwa so implementiert, wie das ein normaler Mensch machen würde, der seinen Code vielleicht auch mal pflegen und verstehen muss, sondern ein gutes Beispiel für Javascript-Missbrauch, damits auch bei automatischen Scans nicht so auffällt, was das für ein Rotz ist:

So codet niemand, der kein Verbrecher ist.

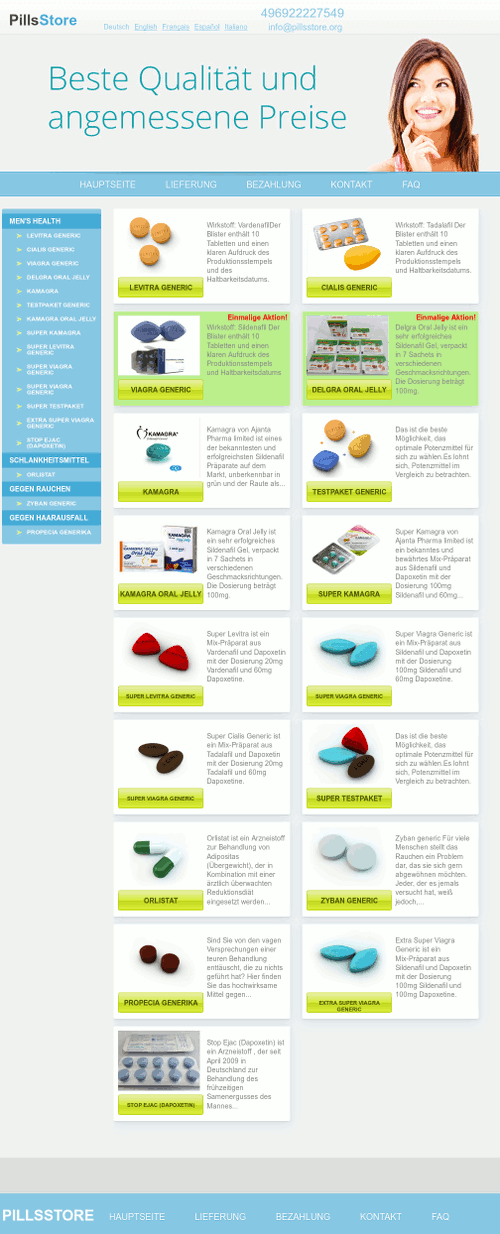

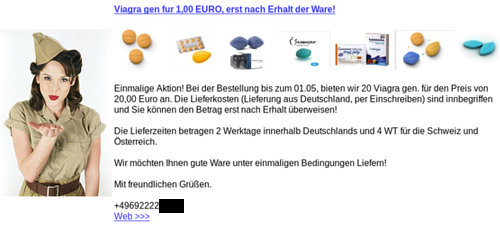

Diese vorsätzlich kryptische Javascript-Code ist eine Weiterleitung in die Domain rubywebroyal (punkt) com, wo man das übliche potemkinsche „Casino“ von Affiliate-Spammern sehen kann:

Das unterscheidet sich nicht von der Betrugssite, die im April des letzten Jahres unter einer anderen Domain vorlag. Damals war es aber „mein guter Freund Markus“, der mir ein „Casino“ empfohlen hat, von dem man nur aus der Spam erfährt – und das schon damals lieber seine Links über kriminell gecrackte Websites anderer Leute gesetzt hat.

Alles Gute!

Ihr könnt mich auch mal!

¹Der Mailserver der Sitebetreiber weigert sich, eine Mail von mir anzunehmen, und damit tuts mir auch nur noch halb so leid, wenn mit diesem Posting ein bisschen Reputation beschädigt wird. An sich ist mir Kommunikation lieber…