Offenbar benötigen die Kriminellen mal wieder eine Menge neuer Twitter-Accounts, so dass das Phishing nach Twitter-Anmeldedaten zurzeit eine Seuche ist.

Im Allgemeinen beginnt es damit, dass jemand, dem man folgt (und dessen Account vermutlich selbst gephisht wurde), eine Direktnachricht derartigen Inhaltes versendet:

hey, someone is spreading nasty rumors about you http://bit.ly/WcQVnf

Das wirkt bei jemanden, der sonst in Deutsch zu zwitschern pflegt, natürlich unglaubwürdig und somit kann die Spam schnell erkannt und angemessen behandelt werden.

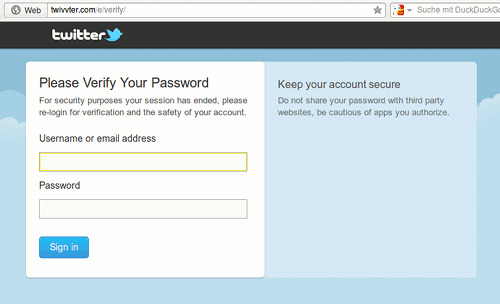

Wer von dieser Nachricht beunruhigt wurde und wissen will, was das für ekelhafte Gerüchte sind, die dort angeblich von jemanden verbreitet werden und wer von dieser Neugier getrieben auf den (im Moment immer über bit (punkt) ly gekürzten) Link klickt, landet auf einer „liebevoll“ nachgemachten Login-Seite von Twitter:

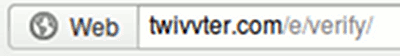

Die Zugangsdaten, die man dort eingibt, gehen nicht zu Twitter, sondern direkt zu kriminellen Spammern. Dass es sich nicht um Twitter handelt, wird schnell klar, wenn man einen Blick in die Adresszeile seines Browsers wirft:

Damit das nicht jeder sofort bemerkt, über den dummen Versuch lacht und den spammenden Account als Spam meldet, wurde eben eine alarmierende Direktnachricht versendet, die geeignet ist, das kritische und vorsichtige Erwägen abzuschalten, damit möglichst viele Menschen dumm in eine Spam klicken. Gerade bei Twitter, diesem idealen Biotop für Spammer mit seinem Stummeltext-Charakter und den überall verwendeten URL-Kürzern gilt aber in ganz besonderer Weise:

Wenn man auf der angeblichen Twitter-Anmeldeseite unter twivvter (punkt) com seinen Benutzernamen und sein Passwort eingegeben hat und auf „Sign in“ geklickt hat, gibt es erst einen Hinweis, dass die Seite nicht mehr existiert, und danach kommt es zu einer Weiterleitung auf die Twitter-Startseite. Die Anmeldedaten sind danach in der Hand von Phishern, die mit diesem Account machen können, was immer sie wollen. Sie können den Zugang ändern, sie können weitere Phishing-Nachrichten versenden, sie können jede mit dem Twitter-Account verbundene Anwendung für ihre Zwecke benutzen (Twitter wird oft über seine OAuth-Schnittstelle als allgemeiner, zentraler Logindienst für andere Websites verwendet). Sie können sich gegenüber anderen Websites mit dem gephishten Twitter-Account authentifizieren und somit an vielen Stellen im Internet mit falschem Namen auftreten. Sie haben vollkommenen Zugriff auf alle Profilinformationen des Accountinhabers, zum Beispiel auch auf seine Mailadresse und in vielen Fällen auf seinen Wohnort und seinen Namen, so dass sie fiese, kriminelle Mails mit persönlicher Ansprache verfassen können. Wenn der gephishte Accountinhaber sein Passwort auch an anderen Stellen verwendet hat, dann haben sie Zugriff auf etliche weitere Accounts, die sie für ihre kriminellen Zwecke missbrauchen können – vor allem Mailaccounts mitsamt eventuell zugehörigen Adressbüchern und Posteingängen kommen ihnen immer sehr gelegen. Wenn dann auch noch PayPal, Flattr, eBay oder Amazon benutzbar werden…

Einmal ganz davon abgesehen, dass Kriminelle nach Übernahme eines Twitter-Accounts gegenüber anderen mit fremder Identität auftreten können, was auch eher klassische Betrugsmöglichkeiten eröffnet.

Und das alles, weil man wegen einer einzigen, schon nach fünf Sekunden Nachdenken völlig unglaubwürdigen niederträchtigen Behauptung für einen kurzen Augenblick den kritischen Verstand ausgeschaltet hat und mit dem unter unbewussten Regungen zuckenden Resthirn genau das gemacht hat, was die Kriminellen wollten.

Ich würde ja gar nicht darüber schreiben, wenn ich nicht in den letzten Tagen mehrfach erlebt hätte, dass deutschsprachige Twitter-Nutzer auf dieses Phishing reingefallen sind und somit selbst zu Spamschleudern wurden. Darunter waren auch einige, denen ich ob ihres Auftretens auf Twitter und ihren dabei durchschimmernden Kreis von Betätigungen und Interessen eine gewisse Intelligenz zuschreiben würde. Es sei also niemand hochmütig und glaube, auf so eine billige Masche könne er nicht hereinfallen! Das einzige was hilft, ist das Einschalten des Gehirnes, bevor man etwas im Internet macht.

Dieses Phishing war nämlich recht einfach als solches zu erkennen:

- Falsche Sprache der Direktnachricht

Bei einem Menschen, der überwiegend in deutscher Sprache twittert, fällt das Englisch gegenüber einem ebenfalls deutschsprachigen Twitterer schon sehr auf.

- Dumme Direktnachricht

Dass jemand niederträchtige, gemeine Gerüchte verbreitet, ist nicht unbedingt ein toller Köder, wenn trotz 50 verbleibender Zeichen Platz überhaupt nicht auf die Natur der Gerüchte eingegangen wird, sondern stattdessen ein Link kommt. So etwas sollte immer skeptisch machen.

- URL der Phishing-Seite

Ein kurzer Blick in die Adressleiste hätte schnell klargemacht, dass es sich nicht um die Website von Twitter handelt.

- Dummheit der Spammer

Ich habe vor dem Klick einen Blick in das Profil der Person geworfen, die mir angeblich diese Direktnachricht gesendet hat, und dort habe ich neben den vertrauten Tweets der vergangenen Tage auch schon die ersten offensichtlichen Spamtweets (Ganz viel Fett in ganz kurzer Zeit verbrennen) in englischer Sprache gesehen.

Generell ist davon abzuraten, auf Links zu klicken, die einem in so fragwürdiger Weise und ohne bessere Erläuterung zugesteckt werden. Es gibt da draußen im Internet jede Menge Websites, die von Kriminellen erstellt wurden, um den aufrufenden Rechner mit Schadsoftware zu übernehmen, wann immer das möglich ist. Es ist leider erschreckend oft möglich, weil viele Menschen jeder beliebigen Website im Internet das Recht einräumen, JavaScript in ihrem Browser auszuführen und Plugin-Inhalte in Seiten einzubetten. Dies sind die beiden größten Sicherheitslücken im heutigen Web. Abhilfe gegen derartige Angriffe ist ein Plugin, dass diese Privilegien nur gewährt, wenn sie explizit vom Nutzer freigeschaltet werden, etwa NoScript für Firefox.

Aber natürlich geht das alles auch in intelligent, wenn sich Kriminelle Mühe geben würden. Eine besser formulierte Direktnachricht in der passenden Sprache – etwa: „Man behauptet über dich, du wärst ein Nazi, stimmt das?“ gefolgt von einem Link – ist erregender und überzeugender, die Phishing-Seite kann auf einer Subdomain liegen, die wenigestens mit www (punkt) twitter (punkt) com gefolgt von ein paar kryptischen Zeichenfolgen beginnt, und der mit Phishing übernommene Account muss nicht sofort für offensichtliche Spam mitbenutzt werden. Ein solches Vorgehen könnte eine enorme Überzeugungskraft und damit eine verheerende Wirkung entfalten.

Hier gibt es nur einen Schutz, und der besteht in einer festen, angesichts der gegenwärtigen Internetkriminalität bewusst kultivierten Gewohnheit: Niemals irgendwo anmelden, nachdem man auf einen Link geklickt hat, sondern immer die Adressen der Dienste, bei denen man sich anmelden möchte, von Hand eintragen oder ein Lesezeichen im Browser verwenden. Wer das macht und niemals davon abweicht, kann nicht auf diese Weise gephisht werden. Und wer zu faul dazu ist, für eine Anmeldung nicht auf einen Link in einer Mail oder einer Direktnachricht oder eine andere Form der Mitteilung zu klicken, sondern stattdessen einen Eintrag im Lesezeichenmenü zu benutzen, der macht sich mit dieser Faulheit zum willigen und billigen Schergen der organisierten Kriminalität im Internet.