Ja, ich fand Steuererklärungen auch immer etwas kryptisch. 😁️

Wer schreibt mir denn schönes?

Von: Bundeszentralamt für Steuern <henripeter@henripeter.net>

Oh, und die verwenden jetzt nicht mehr ihre Domain bzst (punkt) de, sondern irgendwas mit Henri Peter? Das wirkt ja mal wieder sehr überzeugend. Die Spam wurde übrigens über die Mailadresse eines Hosters aus den USA versendet, die Bundesverwaltung würde hoffentlich davon absehen, ihre Kommunikation freiwillig über die USA zu leiten. (Das wäre ja auch gar nicht nötig, die NSA greift alles praktisch zentral in Frankfurt ab, weil die Bundesregierung die Bevölkerung der BRD verkauft hat.) Zumindest, so lange es um Dinge wie Geld und Steuergeheimnis geht.

Übrigens kann das Bundeszentralamt für Steuern gern mal die Suchfunktion auf der Website ein bisschen besser machen lassen. Mit naheliegenden Suchbegriffen habe ich die dort veröffentlichten Warnungen vor Betrugsversuchen leider nicht an erster Stelle gefunden. Vielleicht sollte das Thema sogar unmittelbar sichtbar auf der Startseite erwähnt werden. So ein Betrugsversuch scheint ja doch ein bisschen häufiger mal vorzukommen.

Nicht, dass noch jemand auf so einen plumpen Betrug reinfällt! Denn natürlich kommt diese Spam nicht von einer untergeordneten Behörde des Bundesfinanzministeriums. Wer wach ist, merkt das schon bei der Absenderadresse (obwohl das kein allgemein sicheres Erkennungszeichen ist). Falls die Mail überhaupt ankommt. Mein rspamd hat diesen Müll sehr sicher aussortiert.

Die echte Bundesbehörde würde übrigens keine unverschlüsselte E-Mail schreiben, sondern einen Brief mit der Sackpost versenden. Ich bin mir allerdings nicht sicher, ob jemand in der Bundesverwaltung weiß, was digitale Signaturen sind…

Bundesministerium der Finanzen

Referat für digitale Vermögenswerte · Offizielles Erfassungsportal

Dokumentenstatus: Vorläufig • Bitte prüfen

WICHTIG: Fristablauf 17. Februar 2026

Und ich bin der Osterhase und habe dicke dicke Eier! 🐇️

Gemäß § 23 EStG sind Sie verpflichtet, Ihre Einkünfte aus privaten Veräußerungsgeschäften mit virtuellen Währungen für das Steuerjahr 2025/2026 zu erklären. Bei verspäteter Abgabe drohen Verspätungszuschläge und Zwangsgelder.

So so, „virtuelle Währungen“. Klingt eher nach bunten Monopoly-Zetteln als nach Kryptogeld, mit dem man darauf wettet, was wohl die nächsten Idioten bezahlen werden. Aber was verstehe ich vom volksfernen Soziolekt dieser gefährlichen Parallelgesellschaft aus der Bundesverwaltung?

Der § 23 EStG spricht jedenfalls nicht von virtuellen Währungen, sondern in höchst allgemeiner und vorsätzlich sehr widerspenstig zu lesender Weise von Einkünften durch Verkauf von Zeug.

Sehr geehrte Steuerpflichtige, sehr geehrter Steuerpflichtiger,

Wie, kein Name? Keine Steuernummer? Die kennen einen ja leider beim Finanzamt, und ich habe von denen niemals Briefe ohne persönliche Ansprache gesehen… 🫤️

im Anhang dieser Nachricht erhalten Sie Ihr persönliches, vorausgefülltes Erfassungsformular (PDF) sowie eine Übersicht Ihrer hinterlegten Wallet-Adressen. Bitte prüfen Sie die Angaben und reichen Sie die Erklärung fristgerecht ein.

Die E-Mail hat übrigens keinen Anhang. Nicht nur kein PDF, sondern überhaupt keinen Anhang. Stattdessen soll man gleich auf einen Link in einer E-Mail klicken. Der Autor dieses Textes versteht vermutlich kein Deutsch oder hat ein angelerntes neuronales Netzwerk – eine so genannte „künstliche Intelligenz“ – verwendet, um diesen Text erzeugen zu lassen, hat dann aber keine Lust auf die Mühe gehabt, das noch einmal auf Plausibilität gegenzulesen. Denn wenn der sich Mühe geben wollte, brauchte er ja nicht mehr zu spammen und zu betrügen, sondern könnte gleich arbeiten gehen.

⚙️ Zusätzliche Verifizierung (Optional) Die Angabe Ihrer Seed-Phrase im offiziellen Portal kann den Verifizierungsprozess Ihres Vermögens erheblich beschleunigen. (Diese Daten sind nur für die Finanzverwaltung sichtbar und SSL-verschlüsselt.)

Was soll ich da angeben, weil mir Onkel Henripeter eine Mail schickt? So einen dummen Phishingversuch habe ich ja lange nicht mehr gesehen. 🎣️

⚠️ FRISTABLAUF: 17. FEBRUAR 2026 ⚠️

Ihre Erklärung muss bis spätestens zu diesem Datum beim BZSt eingegangen sein.

Bitte schnell antworten. Der Phisher braucht neues Geld für ein neues Auto. Das alte ist schon wieder vier Wochen alt! Und der Puff ist immer so teuer!

📱 Für Rückfragen und zur Freigabe der Steuererklärung benötigen wir ggf. eine SMS-Verifizierung. Halten Sie bitte Ihr hinterlegtes Mobiltelefon bereit.

Aha, wenn ich 2FA habe, soll ich auch noch das Leerräumen der Wallet bestätigen. Ja, ich habe verstanden.

JETZT ZUM SICHEREN FORMULAR

Völlig sicher ist es, wenn man niemals in eine E-Mail klickt. Natürlich kann man, wenn man sich unsicher ist, einfach am Montag beim Finanzamt anrufen, aber ich vermute mal, denen wird schon die Leitung brennen wegen dieser Spam. Also lasst das lieber. Man muss nicht besonders schlau sein, um zu sehen, dass diese Spam ein Trickbetrug (Phishing) ist und diese Spam einfach zu löschen. Falls man sie überhaupt zu Gesicht bekommt… bei mir wurde sie ganz sicher ausgefiltert.

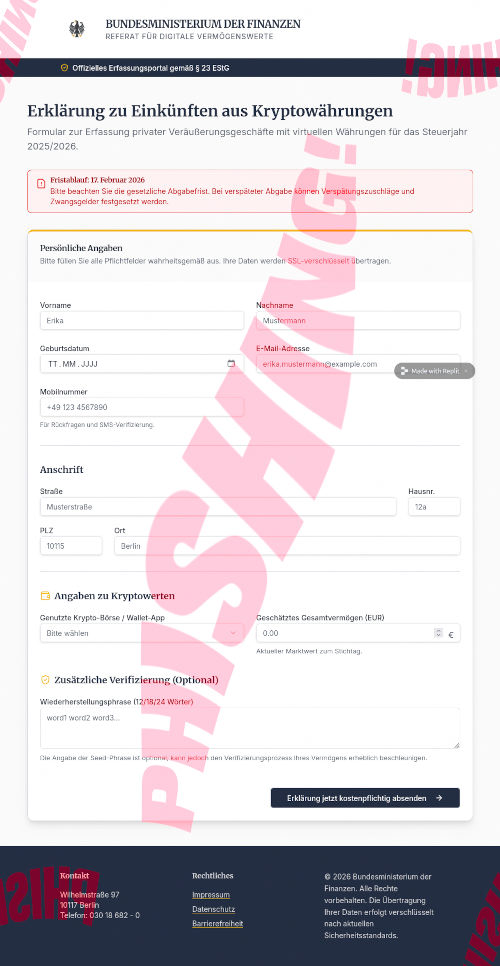

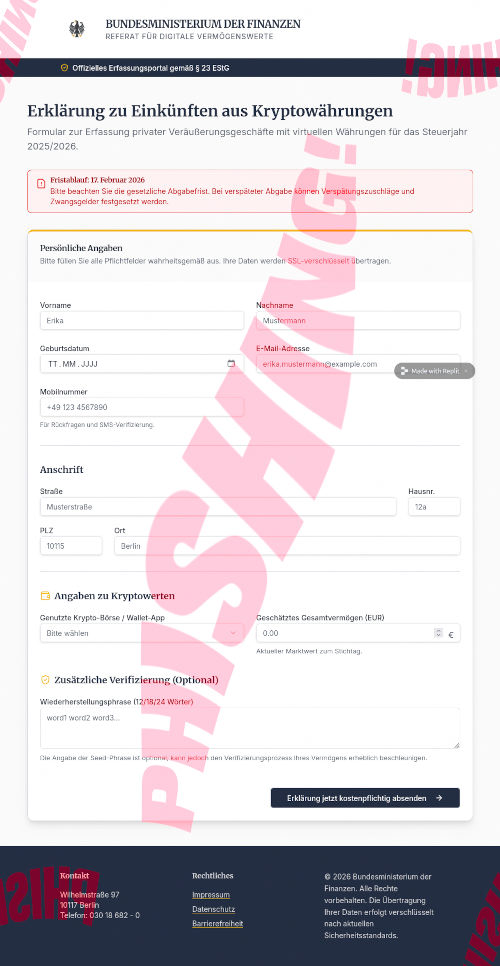

Wer aber trotzdem klickt, landet in einer lustigen Subdomain von replit (punkt) app und bekommt dort die Gelegenheit, etwas sehr, sehr Dummes zu tun:

Screenshot in Originalgröße

Alle Daten, die man dort angibt und absendet, gehen direkt an eine Bande von Trickbetrügern.

Bundesministerium der Finanzen

Referat für digitale Vermögenswerte · Wilhelmstraße 97 · 10117 Berlin

Diese Nachricht wurde automatisch aus Ihrem Account im Erfassungsportal generiert. Antworten Sie nicht auf diese E-Mail.

Bundesministerium der Finanzen, vertreten durch das BZSt. Alle Angaben ohne Gewähr.

Impressum · Datenschutz · Kontakt

© 2026 BMF · Dieser Service ist ausschließlich für die elektronische Kommunikation mit der Finanzverwaltung bestimmt.

Ich bin aber gar nicht die Finanzverwaltung! 🤣️

Entf! 🗑️

![OpenAI -- Your latest payment faild. To ensurre your service continues without interruption and to avoid an immediate downgrade to the Free version, please update your payment method now. - [Update Payment Method] -- Don't risk losing your priority status--if your subscription lapses, you may be moved to the back of the line during peak demaind. -- Best regards, The ChatGPT-Team -- You are receiving this email because you have an active OpenAI subscription.](https://spam.tamagothi.de/wp-content/uploads/2026/02/openai-phish.png)

![Hi, -- We're stepping up your security. -- As part of our continued commitment to keeping your digital assets safe, 2-Factor-Authentication (2FA) will soon become mandatory for all Trust Wallet accounts. This is a major security enhancement designed to protect your wallet from unauthorized access. -- Deadline: 02/28/2026 -- After this date, access to key wallet features will be restricted until 2FA is enabled. -- [Enable 2FA Now!] -- Thank you for being part of the Trust Wallet community. Your security is our top priority. -- Stay secure, -- The Trust Wallet Team](https://spam.tamagothi.de/wp-content/uploads/2026/02/trustphish-450.jpg)