Danke, mit Punkt am Ende des Betreffs. Sicheres Spammerkmal, automatisch aussortierter Müll. Bitte so weitermachen, Spammer!

FYI,

I made the payment conforming to the proforma invoice on behalf of our sister company. I am attaching the proof of the payment.

keep me updated as soon as you confirm payment.

Kind Regards

Susanne Sцhngen

Address: West Quarter. Lime Street. N: 4 Apartment 22

Pendik / ISTANBUL

Turkey.

Tel: 0296 310 xxxx

Web: www.yadadanismanlik.com

Aha, ich habe also Geld überwiesen bekommen. Von jemandem, der aus der Türkei kommt, aber beim Mailschreiben die kyrillische Codepage verwendet und deshalb „Sцhngen“ mit Nachnamen heißt. Von jemandem, der eine schnell rausgesuchte Adresse angibt, aber nicht einmal den Namen desjenigen zu sagen weiß, dem da Geld überwiesen wurde. Und alles Nähere zu diesen Nullaussagen mit vielen Worten steht dann im Anhang.

Ihr kennt das Muster.

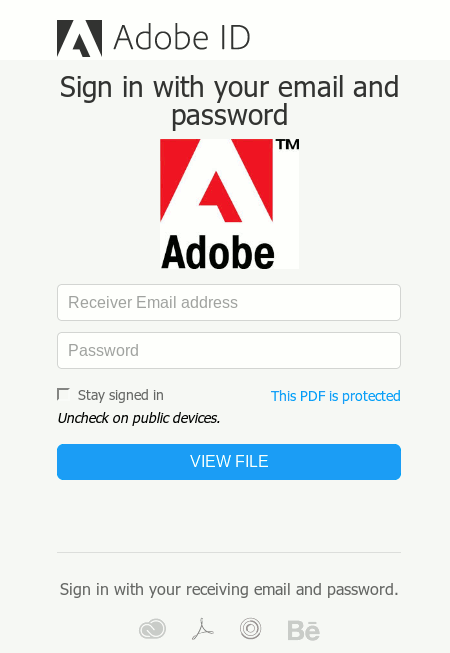

Der Anhang ist… nein, diesmal kein ZIP-Archiv, sondern ein PDF¹. Das ist das Neue daran.

Und da steht nicht etwa drin, um was es geht, sondern darin steht in grafischer Form eines der beliebtesten Textfragmente der Spammer und Reklameidioten, das ansonsten von lebenden und fühlenden Menschen wegen seines impliziten Unsinns niemals getippt wird:

Click here!

Wer auf diesen (oder einen ähnlich doofen) Text klickt, nur, weil man darauf so fein klicken kann, der lasse alle Hoffnung fahren!

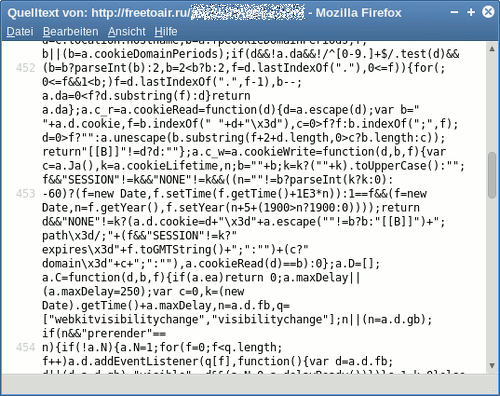

Der Link zum angeblich sicheren Anschauen der Datei geht in die Domain freetoair (punkt) ru, und dort erhält man keineswegs nur die Möglichkeit…

…Kriminellen eine Kombination aus Mailadresse und Passwort zu geben. Zusätzlich läuft im Hintergrund ein beachtlicher und für mich auf die Schnelle² nicht zu analysierender Javascript-Apparat ab:

Der „kostenlose Sicherheitstest“, der hier von Kriminellen auf den Webbrowser losgelassen wird (und beim Auffinden einer ausbeutbaren Lücke von einer Übernahme des Computers durch Kriminelle gefolgt wird), wird zurzeit von den meisten Antivirus-Schlangenölen nicht als Bedrohung erkannt.

Wer hingegen schlau ist, sich deshalb nicht auf ein Antivirus-Schlangenöl verlässt und mit einem Browser-Addon wie NoScript dafür sorgt, dass nicht jeder dahergeklickten Website das Privileg eingeräumt wird, Programmcode im Browser auszuführen, ist vor solchen Attacken über den Browser weitgehend geschützt – übrigens auch, wenn diese besser vorgetragen werden als in dieser schlecht gemachten Spam. Etwas mehr darüber, wie man seinen Computer absichert (und warum Antivirus-Schlangenöl dabei – im Gegensatz zu den irreführenden und erlogenen Behauptungen in der Reklame – nicht die größte Rolle spielt) habe ich auf meiner Homepage geschrieben.

¹Ihr wisst ja: auf keinen Fall, niemals und bloß nicht Anhänge aus Spams öffnen! Das bisschen befriedigte Neugierde ist den möglichen Ärger nicht wert. Ich habe dieses PDF übrigens betrachtet, indem ich es in Gimp importiert habe… und selbst das noch auf einem besonders gesicherten System. Generell rate ich davon ab, den Adobe Reader zum Lesen von PDFs zu benutzen. Nehmt bitte lieber ein reines Anzeigeprogramm wie Evince (das ist natürlich mein Favorit), das keinen Code anderer Leute auf eurem Computer ausführt, wenn ihr nur lesen wollt. Praktisch jedes PDF, das mir in die Hände kommt, kann ich mit Evince lesen – die einzige Ausnahme war ein Handbuch, das mir vor etwa fünf Jahren übern Weg gelaufen ist. Zum Glück ist es kein Problem, in so einem Fall einfach den fetten, gefährlichen, überkomplexen und bei Kriminellen für Angriffe äußerst beliebten Adobe Reader zu verwenden…

²Um den ausgesprochen kryptisch gecodeten Wust auf der Seite zu durchsteigen, brauchte ich einige Wochen! In denen ich nichts anderes mache! Das ist ausgefeilte, kriminelle Brut! Darüber hinaus sieht auch das verwendete CSS teilweise verdächtig aus, weil kleine grafische Elemente eine auffallend große, base64-codierte Repräsentation haben, als ob Codeausführung durch Bufferüberläufe in Browsern getriggert werden sollte. Dagegen schützt übrigens nur die ausschließliche Verwendung aktueller Software.

Ich glaube, da ist der Absender/die Absenderin nicht so helle im Kopf:

1. Welches Passwort soll ich denn überhaupt eingeben? In der E-Mail steht kein Passwort, und dass „Susanne Sцhngen“ allen Empfängern schon mal geschrieben hat, glaube ich nicht.

2. Wieso verwendet die Webseite kein HTTPS? Das ist doch das Mindeste, um die Datei sicher anzeigen zu können.

3. Wieso ist es noch nicht bis zu den Spammern durchgedrungen, dass man PDFs direkt mit einem Passwort schützen kann und dass fast jedes PDF-Anzeigeprogramm diese Datei öffnen kann? Insbesondere braucht man dann keine Webseite dafür. Und passwortgeschützte PDFs können nun auch viele Programme erstellen, unter anderem der PDFCreator, Microsoft Office, OpenOffice, LibreOffice, … Notfalls muss man pdftk nutzen:

pdftk ohnepasswort.pdf output mitpasswort.pdf allow AllFeatures owner_pw "Mein Geheimnis" user_pw "Mein tolles Passwort"Jetzt ist mir eingefallen, wieso die die PDFs nicht direkt mit Passwort schützen: Die haben die Option zum Passwortschutz nicht gefunden, schließlich ist diese Option gut versteckt. Vielleicht sollten die Softwareentwickler die Passwortschutz-Option direkt in den Speichern-Dialog einbauen, damit auch wirklich alle die Option finden. Und pdftk kennen sie wahrscheinlich nicht, das würden sie wohl eh als zu kompliziert empfinden.

Da ist es doch wesentlich einfacher, ein PHP-Tutorial zu finden, um per PHP das Passwort zu überprüfen und bei korrektem Passwort die PDF auszuliefern. Notfalls fragen sie eben denjenigen, der die Potenzpillen-Webshops baut.