Aber gaaaanz neu! Und sowas von toll! Denn diesmal…

Im Ruby Royal gewinnen Sie immer

http://www.cyberfortinatop.com/de/ [endlose ID von mir entfernt]

…ist es ein „Casino“, in dem man immer gewinnt. Warum? Na, weil die Betreiber dieses „Casinos“ kein Geschäft machen wollen, sondern es bevorzugen, Geld zu verschenken. Außer in der Nacht vom 24. zum 25. Dezember, da haben diese Weihnachtsmänner natürlich keine Zeit, weil sie ja die ganze Welt beglücken müssen. Aber sonst immer.

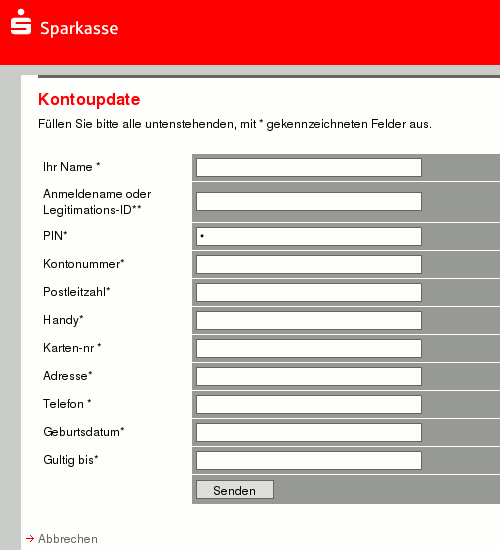

Die angegebene URL ist natürlich wieder ein Wegwerfprodukt, frisch heute morgen um 6.56 Uhr registriert von einer angeblichen Madeline Savige aus Mount Collins, Australien. Diese angebliche Frau verwedet natürlich trotz ihrer großen Ambitionen im Casinogeschäft eine Mailadresse in der anonym eingerichteten Domain fxmail (punkt) net, die übrigens eine wunderbare Website präsentiert, wenn man sich mal anschauen will, was auf diesem Serverchen sonst noch so läuft. Diese Website… bitte vor dem Runterscrollen hinsetzen… sieht zurzeit so aus:

Praktisch alle Links in dieser „liebevoll“ nachgemachten Yahoo-Startseite führen über eine Weiterleitung auf die originalen Yahoo-Seiten. Das hier offenbar eine Phishing-Attacke auf Yahoo-Konten vorbereitet oder bereits durchgeführt wird, sieht man nur beim Hinschauen. Was die Spammer mit gephishten Yahoo-Konten vorhaben, ist für mich eher unklar, da sich meines Erachtens nicht direkt Geld damit machen lässt. Sie könnten die Identitäten missbrauchen, sie könnten über bestehende Verbindungen von Yahoo-Konten zu Facebook- und Twitter-Konten Spam verbreiten, sie könnten zugehörige Flickr-Accounts missbrauchen, sie könnten mit den Mailadressen anderer Menschen spammen, sie könnten das auch alles zusammen machen. Es wird sich wohl nicht um ein harmloses Vergnügen handeln, wenn eine Yahoo-Seite nachgemacht wird. Die Domain fxmail (punkt) net ist am 5. April dieses Jahres eingerichtet worden, und sie wird nicht nur dafür verwendet, schnell „seriös“ aussehende Mailadressen für Domainregistrierungen von Spammern zu erzeugen, sondern – wohl auch wegen des ungewöhnlich seriös wirkenden Domainnamens – auch für andere kriminelle Absichten eingesetzt.

Aber ich schweife ab. Dass die Spammer keine harmlosen Kinder sind, sondern äußerst asoziale organisiert Kriminelle, die auf jeden nur verfügbaren Kanal andere Menschen betrügen wollen, sollte ja jedem bekannt sein, es verdient eigentlich keine weitere Erwähnung.

Also wieder zum Casino. Wo war ich? Ach ja, bei der angegebenen URL. Diese Domain, in der noch nicht einmal der Name der alten römischen Glückgöttin richtig geschrieben ist, weil den Spammern nach ein paar Jahren dieser Masche und nach täglich drei bis fünf neu eingerichteten Domains inzwischen die plausibel klingenden Domainnamen ausgegangen sind, ist ein Wegwerfprodukt. Sie wurde eingerichtet, um eine Chance zu haben, mit dem Link durch die Spamfilter zu kommen, was in diesem Fall nicht gelang. Dort gibt es eine Weiterleitung auf die zurzeit wirklich benutzte Domain www (punkt) rubyfortunacasinos (punkt) com, bei der sich die Glücksgöttin wieder so schreibt, wie sie sich schon im alten Rom schrieb. Was man dort zu sehen bekommt, ist der übliche Bullshit, diesmal wieder mit einem älteren grafischen Entwurf, der wenigstens keine unmittelbaren Kopfschmerzen wegen der Unfähigkeit der jetzigen Designer auslöst:

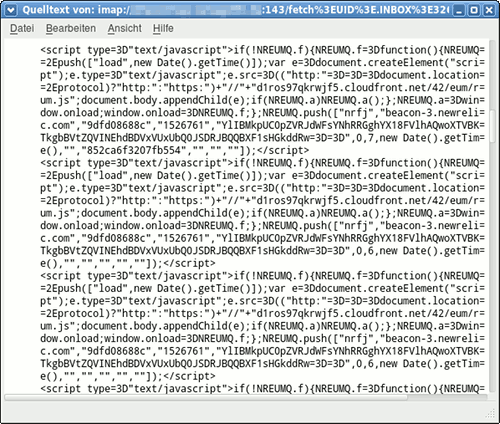

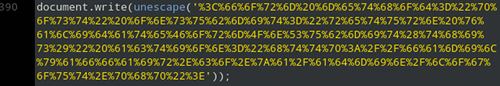

Unentbehrlich wie immer ist der emsig hochzählende Jackpot, der natürlich wie immer über JavaScript realisiert wurde und durch einfaches Neuladen der Seite wieder dorthin gestellt werden kann, wo er mit Zählen begann. Oder, um es einmal nüchtern im verwendeten JavaScript-Source zu sagen:

var jackpots = JP1;

var totals = 567898403;

for (i=0; i<jackpots.length-1; i++){

jackpot = parseInt(jackpots[i]);

if (i == 0) totals = jackpot;

else totals += jackpot;

}

function makeCurrency(data){

data += '';

x = data.split("");

xr = x.reverse();

for(i=0; i<xr.length; i++){

if(i==0) tmpStr = xr[i];

else if(i==2){

tmpStr += ".";

tmpStr += xr[i];

}else if(i==5){

tmpStr += ",";

tmpStr += xr[i];

}else if(i==8){

tmpStr += ",";

tmpStr += xr[i];

}

else tmpStr += xr[i];

}

x = ((tmpStr.split("")).reverse()).join("");

return x;

}

function writeTotals(){

try{

value = makeCurrency(totals);

document.getElementById("pjpval").innerHTML = "£" + value;

totals += 26;

setTimeout("writeTotals()",1000);

} catch(e){ }

}

Es ist also reines JavaScript-Blendwerk, das einfach jede Sekunde einen Startwert (der sich nicht zu ändern scheint) um 26 Pence hochzählt. Da wird kein Jackpot in Echtzeit abgefragt. Da wird nur so getan, ab ob da ein Jackpot in Echtzeit abgefragt würde, und das – mit Verlaub – auf eine besonders dümmliche Weise. Jemand, der hinschaut, wird feststellen, dass der Pence-Beträge alle vier Sekunden um genau vier Pence gewachsen ist, weil 4×26 nun einmal 104 ergibt. Mit so kompliziertem Gefrickel wie der Verwendung von Pseudozufallszahlen scheinen sich die Betreiber dieses „Casinos“ noch nicht beschäftigt zu haben, und Math.random() haben sie auch noch nicht in der JavaScript-Dokumentation gefunden, weil sie das Internet eigentlich nur zum Spammen verwenden.

Ach ja, es sind Pence, denn der Zähler zählt in britischen Pfund. Ansonsten sind für diese in Gelddingen offenbar etwas nachlässigen Betreiber eines „Casinos“ aber alle Währungen irgendwie gleich, wie die folgende GIF-Animation des angepriesenen Bonus zeigt:

Warum sollte es ein „Casino“ in Gelddingen auch genau nehmen.

Wenn man es dann genauer wissen möchte und mal schaut, wie die „Angebote“ auf Deutsch beschrieben werden, liest sich das so:

Ein fantastischer Bonus wartet auf Sie. Nachfolgend finden Sie die Angebote.

Vergessen Sie nicht, dass dies nur ein Willkommens-Bonus ist. Es gibt jeden Monat weitere Bonusse auf Ihre Einzahlungen!

1. Bonus

- Nach der Anmeldung erhalten Sie 750€ gratis und haben eine Stunde, um so viel wie möglich zu gewinnen.

- Sie können Slots, Roulette, Black Jack und Video Poker spielen. Erspielte Beträge über den ursprünglichen 750€ dürfen Sie behalten. So einfach ist das!

- Falls Sie nicht gewinnen bietet Ihnen das Casino einen 100% Bonus auf Ihre erste Einzahlung.

- Alle Bonusangebote unterliegen den Konditionen und AGB.

Huch! Da gibt es auf einmal nur noch eine Währung. Vielleicht sollten sich die „Autoren“ der Stummeltexte mal mit dem Grafiker absprechen, damit es einigermaßen konsistent bleibt. Aber wer lesen kann, wird sich vor allem über die „Konditionen und AGB“ wundern, die auf der gesamten betrügerischen Dreckssite genau so wenig zu finden sind wie ein Impressum. Eigentlich schade, denn diese Bedingungen sind oft für einen heftigen Lacher gut.

Ach ja, Konsistenz: „Der 1. Bonus“ war früher mal sinnvoll, als von komplexen, mehrstufigen Bonussystemen gefaselt wurde. Jetzt könnte man den Überrest der Nummerierung schmerzlos entfernen. Aber dafür müsste sich ja jemand dran setzen, der auch etwas Deutsch kann und es bemerkt. Ach, da oben ist ja auch eine kleine japanische Flagge. Ob ich mal einen Mailpartner aus Japan frage, wie gut das Japanisch der Spammer ist? Der lacht doch so gern… Mal klicken… oh schade, die ist ja gar nicht verlinkt, die Flagge mit der roten Sonne. Die steht da nur, um noch ein bisschen mehr Eindruck zu schinden. Na, das passt ja auf so eine tolle Betrügersite, die eigentlich nur Eindruck schinden will. Bis zur totalen Lächerlichkeit.

Na, zumindest das können diese Verbrecher, die mit dieser inzwischen etwas müden Masche ihre Affiliate-Gelder vom Magic Box Casino kassieren wollen: Lächerlich sein.

Was hingegen ganz allgemein von den „Casinos“ im Internet zu halten ist, das lese man bitte beim Antispam e.V. weiter.