Oh, da hat ja jemand ins Honigtöpfchen gegriffen…

Ja, diese Spam kommt auf Adressen an, die im Web „eingesammelt“ wurden. In diesem Fall war es sogar eine Adresse, die für menschliche Leser niemals sichtbar wird, sehr wohl aber für die Harvester-Skripten der Spammer.

Hallo, ich sehe, dass Ihre Website ein Plug-in zum Zählen der Besucher einsetzt.

Ich kenne deinen Namen nicht. Ich habe mir deine Website „angesehen“, aber das Impressum nicht gefunden. Ich war ja viel zu beschäftigt damit, zu gucken, ob da irgendein Statistik-Dingens drin ist. Ich war so beschäftigt damit, dass ich sogar entsprechende „Plugins“ dort gesehen habe, wo es sie definitiv nicht gibt¹. Denn meine Spam ist Schrotmunition. Wenn ich nur bei einem Zehntel der im Web eingesammelten Mailadressen zufällig treffe und wenn von diesem Zehntel der Empfänger ein Hundertstel so blöd ist, darauf reinzufallen, habe ich schon gewonnen – denn ich kann meine ohne Spam nicht weggehenden „Inhalte“ über die Websites anderer Leute verteilen.

Denn ich habe, tam tam tam, ein großartiges Angebot für dich: Lass meinen Code in deiner Website laufen! Ich bin nur Spammer, da kann also nichts passieren.

Darf ich Ihnen ein weiteres Plug-in ans Herz legen, mit dem Sie gleichzeitig den oder die Besucher Ihrer Website sehen können? Probieren Sie es doch einfach mal auf Ihrer Website aus.

Dies ist der Code:

http://tool.kindprotect.xyz/tools/ref/?mailurl=10

Und weil ich mich wirklich nur an die Dümmsten der Dümmsten der Dümmsten richte, behaupte ich einfach, dass man damit die Besucher einer Website sehen könne. Versteht ihr? Das müsst ihr euch einfach so vorstellen, dass sich mein Butt-Plug… ähm… Plug-in auf die Datenleitung stellt und eure Besucher dazu auffordert, den Internetausweis vorzuzeigen und ein Foto machen zu lassen, das ihr euch angucken könnt.

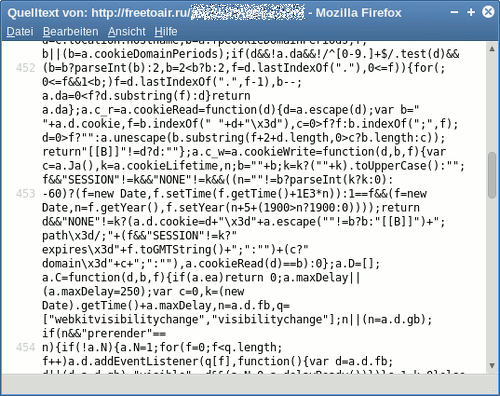

So, und jetzt klickt schon in die Spam! Und dann schaut euch an, was ich euch tolles anzubieten habe! Dazu kann niemand „nein“ sagen! Füg Code von einem Spammer in deine Website ein, erlaub dem Spammer darüber das Platzieren beliebiger Inhalte sowie das Einbetten beliebigen Javascript-Codes innerhalb deiner Website! Ist ja nur ein Angebot von einem Spammer… was kann da schon schiefgehen…

Vielen Dank

Martin Horak

kindprotect.xyz

Auch, wenn es so bliebe, wie im Moment – ich als angespammte „Zielgruppe“ dieses Bauernfangs habe auf die Inhalte der Server anderer Leute ja nicht den geringsten Einfluss – und wenn ich über diesen IFRAME und den zugehörigen Link „nur“ einen SEO-trächtigen Link auf eine Website eines Spammers setzte, wäre mir das schon zuviel. Zumal die „Besucheranzeige“ sogar dann Besucher anzeigt, wenn sie einfach nur ohne Referer² aufgerufen wird und somit gar keine Information darüber hat, für welche Site sie die Infos anzeigen soll. Oder kurz gesagt: Das Ding sieht schon auf dem zweiten Blick wie ein nutzloses Blendwerk aus, aber die Öffnung der eigenen Website für Spammer und das Setzen von Spamlinks für Suchmaschinen bleibt von der völligen Nutzlosigkeit unberührt bestehen. Wer auf diesen Spammer reinfällt, hat nichts davon, wird aber selbst zum Spammer!

Ach, und um auch diese Frage noch zu klären: Was ist das überhaupt für eine Website, die da mit Spamlinks in den Suchmaschinen nach oben gebracht werden soll? Nun: Im Moment ist diese Website leer. Es handelt sich um ein Gerüst ohne Inhalte. Diese werden wohl erst später kommen, wenn die E-Mail-Spam zu tausenden von Links geführt hat – und auch, wenn ich mit dieser Anmerkung langweile: In der Bundesrepublik Deutschland kann man für Links auf kriminelle Websites haftbar gemacht werden. Angesichts der Spam und der gesamten Vorgehensweise kann ich nur strikt davon abraten, diesen Spammer mit seinem wahrscheinlich nutzlosen Statistik-Blendwerk zu verlinken.

¹Ich verwende seit einigen Monaten gar keine Statistiken mehr; ja, ich werte nicht einmal mehr die Logdateien des Webservers aus, wie ich es früher jahrelang gemacht habe, um Aufschluss darüber zu bekommen, welche Themen zurzeit auf Interesse stoßen (und: Welche Spams gerade wieder bei anderen umlaufen). Was ich beibehalte, ist ein Skriptchen, das an einigen Stellen öffentlich die Anzahl der Besucher anzeigt.

²Die korrekte Schreibweise ist „Referrer“, der lustige Rechtschreibfehler ist vor vielen Jahren Bestandteil des HTT-Protokolls geworden. Wenn ich mich – wie hier – auf das HTT-Protokoll beziehe, verwende ich immer die falsche Schreibweise aus diesem Protokoll, um das Verständnis zu erleichtern.